Google Chrome OS im Test: Ein erster Blick auf das Immer-Online-OS

3/7Unterhaltung

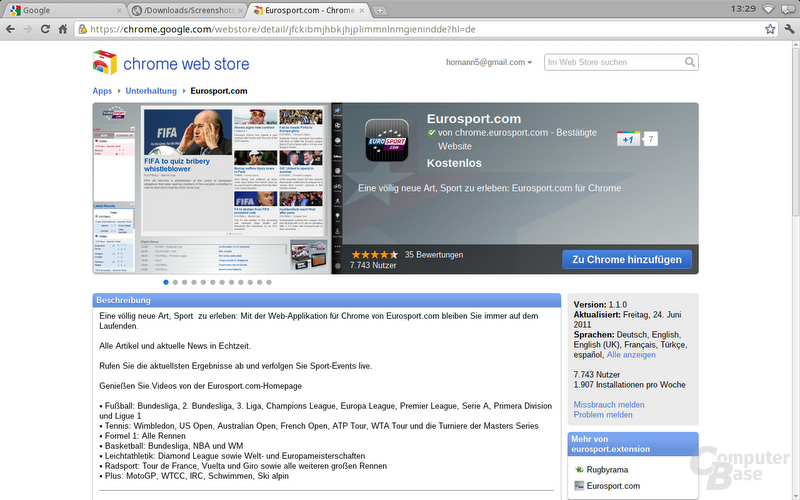

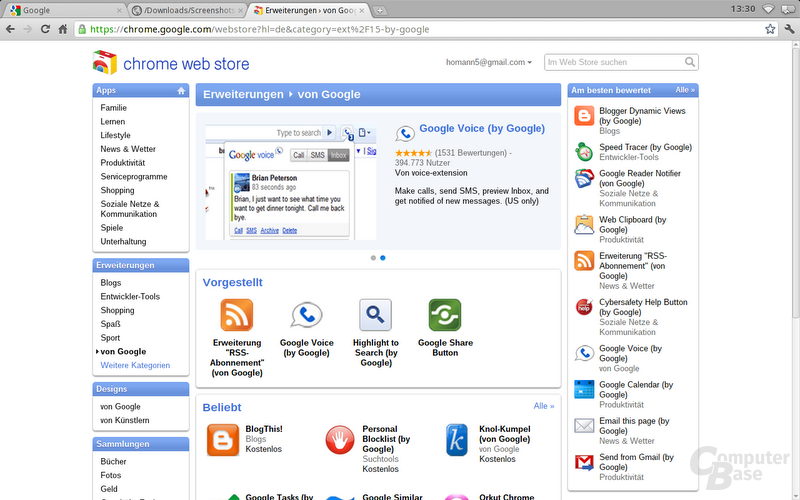

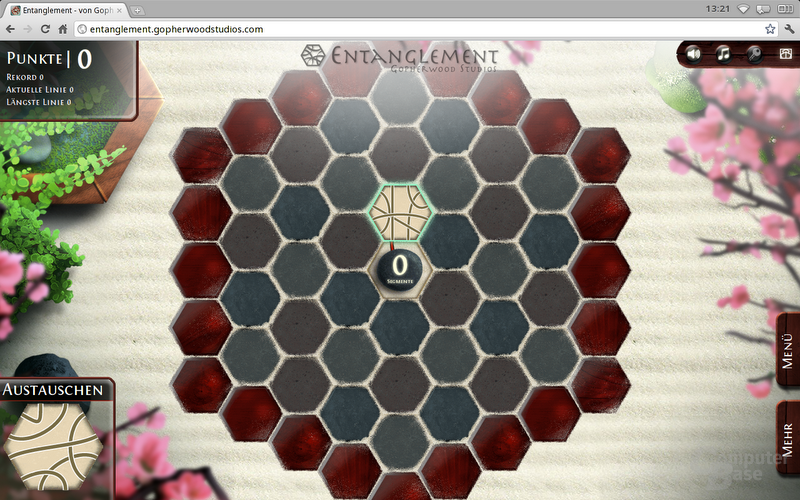

Wer abseits des Produktiveinsatzes auch ein wenig Unterhaltung sucht, kann ebenfalls auf das Chromebook zurückgreifen. Allerdings gibt es auch hier teils deutliche Einschränkungen. So ist man beispielsweise bei Spielen – wie auch bei allen anderen Programmen – auf das Angebot des Chrome Web Store beschränkt. Neben kleineren, eher unbekannten Vertretern findet man aber auch Ableger bekannter Reihen wie beispielsweise Angry Birds oder angepasste Versionen von EAs Tiger-Woods- oder Madden-Reihe. In Sachen Grafik darf man hier aufgrund der eher schwachbrüstigen Hardware keine Highlights erwarten, insgesamt laufen aufwändigere Titel nicht immer ganz flüssig. Immerhin bieten zahlreiche Spiele die Möglichkeit, eine Offline-Version auf dem Chromebook zu installieren, um diese auch ohne Internet-Verbindung nutzen zu können.

Eine Internetverbindung ist leider aber Voraussetzung für das Anschauen von Videos. Zwar erkennt das Betriebssystem auf einem externen Speicher hinterlegte Filme, spielt diese aber mit Ausnahme des WebM-Formats nicht ab. Selbst bei den geläufigsten Formaten erhält man nur den Hinweis, dass das Format nicht unterstützt wird. Somit bleibt einzig die Nutzung von Online-Portalen wie beispielsweise YouTube oder das Konvertieren von vorhandenem Material übrig. Etwas besser sieht es hier bei Musik aus. Hier werden mit MP3 und AAC zumindest mit die wichtigsten Formate vom integrierten Mediaplayer unterstützt. Denkbar ist in diesem Bereich, dass Google hier den eigenen Musikdienst Google Music integrieren wird, welcher bislang aber lediglich in den USA als Beta-Version zur Verfügung steht.

Sicherheit

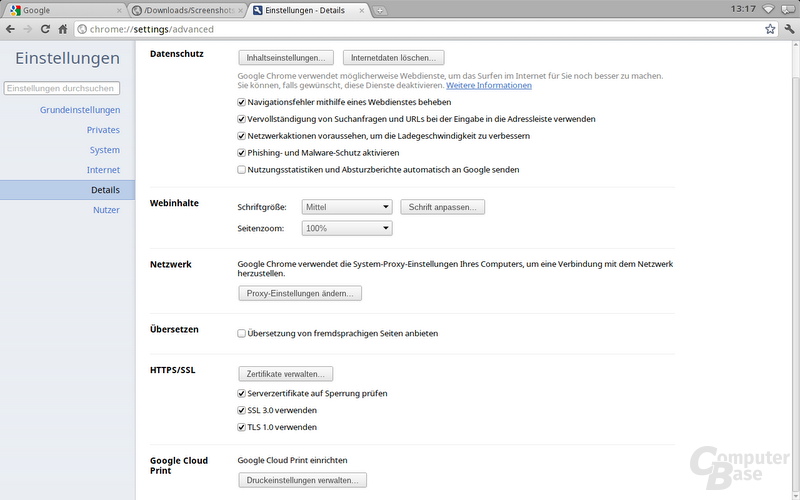

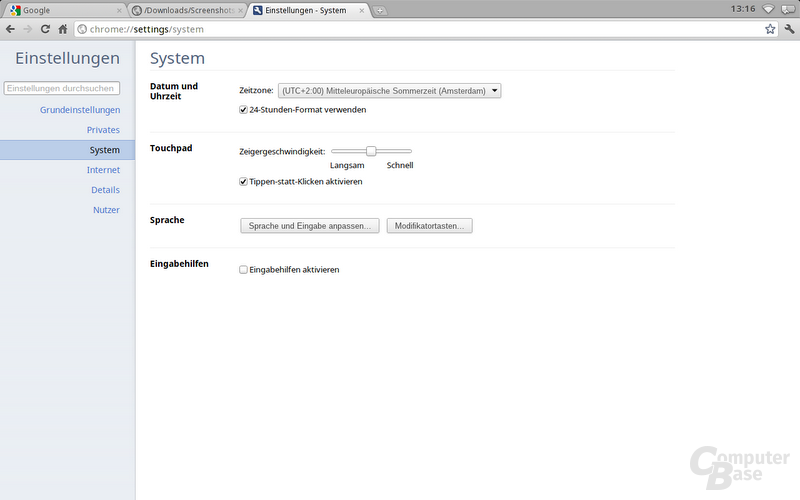

Ein wichtiges Thema bei Chrome OS ist die Sicherheit. Und dies nicht nur in Hinsicht auf die fast ausschließliche Verwendung der „Cloud“ als Speichermedium, sondern auch den Schutz des Betriebssystems. Um diesen zu gewährleisten, greift man auf mehrere voneinander getrennte Mechanismen zurück.

Chrome OS

Anhand eines Trusted Platform Module (TPM) wird beim Booten die Signatur der Firmware überprüft und jene bei Erfolg ausgeführt. Die Firmware verifiziert und lädt daraufhin ihrerseits den Linux-Kernel. Jener verifiziert wiederum alle weiteren Bestandteile des Betriebssystems sobald auf die entsprechenden Dateien zugegriffen wird.

Sollte eine dieser Überprüfungen fehlschlagen, wird automatisch eine Recovery-Firmware aus einem schreibgeschützten Bereich des EEPROM-Chips geladen. Damit kann man auf einen USB-Stick oder eine SD-Karte zugreifen und Firmware sowie Betriebssystem wiederherstellen. Die dafür notwendigen Recovery-Images stellt Google mitsamt einer Anleitung zur Verfügung.

Im Gegensatz zu den üblichen Windows-, Linux- und Mac-Computern ist es folglich nicht möglich, dass Malware sich permanent in Chrome OS einnistet. Jegliche von Google nicht signierten Änderungen würden beim Booten bemerkt. Malware überlebt folglich einen Neustart nicht, was deren Schadenpotenzial erheblich reduzieren kann. Die einzige Voraussetzung für das Funktionieren von „Verified Boot“ ist, dass die Hardware – also insbesondere das TPM – nicht manipuliert wird.

In puncto Software setzt Chrome OS genau wie Google Chrome auf die bekannte Sandbox-Technik. Dies bedeutet, dass Tabs und Plug-ins in voneinander abgeschotteten Prozessen laufen und dass deren Privilegien weitgehend eingeschränkt sind. So hat ein Prozess zum Darstellen einer Website beispielsweise keinen Zugriff auf das Dateisystem. Wenn eine Website eine Sicherheitslücke ausnutzt, dann erschwert dieses Design den Zugriff auf die Online-Banking-Session in einem anderen Tab. Schafft es ein Schädling dennoch, das System zu manipulieren, dann würde dies immerhin beim nächsten Booten durch den „Verified Boot“-Vorgang erkannt.

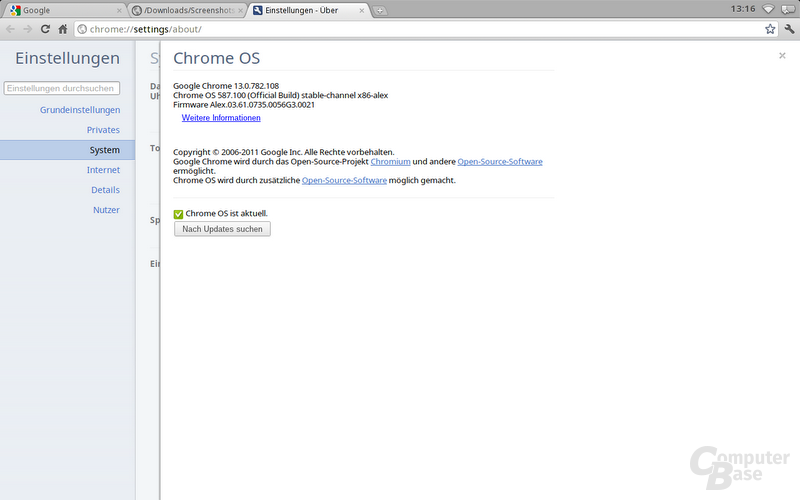

Durch das automatische Verteilen von Software-Updates werden solche Sicherheitslücken – sofern sie entdeckt werden – schnell geschlossen, so zumindest die Hoffnung Googles. Da die Installation einer neuen Version nicht verhindert werden kann, kann der Nutzer anders als beispielsweise bei Windows oder Mac OS X nicht als Update-Verweigerer in Erscheinung treten.

Nutzerdaten

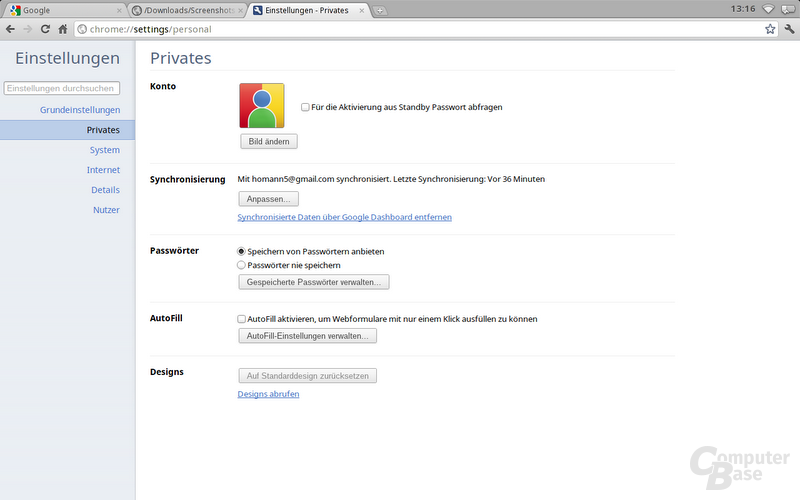

Bei der Sicherheit der Nutzerdaten muss man ganz klar zwischen den auf dem Chromebook und den in der „Cloud“ gespeicherten Daten unterscheiden. Auch wenn Chrome OS weitestgehend alle wichtigen Dateien auf den Google-Servern sichert und diese bei jedem Aufruf von dort erhält, müssen und können dennoch einige Dinge lokal gespeichert werden. Dabei handelt es sich beispielsweise um von einem USB-Stick kopierte Dateien, Browser-Cookies oder Programme, die im Offline-Modus genutzt werden können. All diese Informationen werden durch eine Verschlüsselung vor dem Zugriff durch Unbefugte geschützt. Die Verwendung des TPM verhindert dabei Brute-Force-Angriffe zum Knacken der Verschlüsselung.

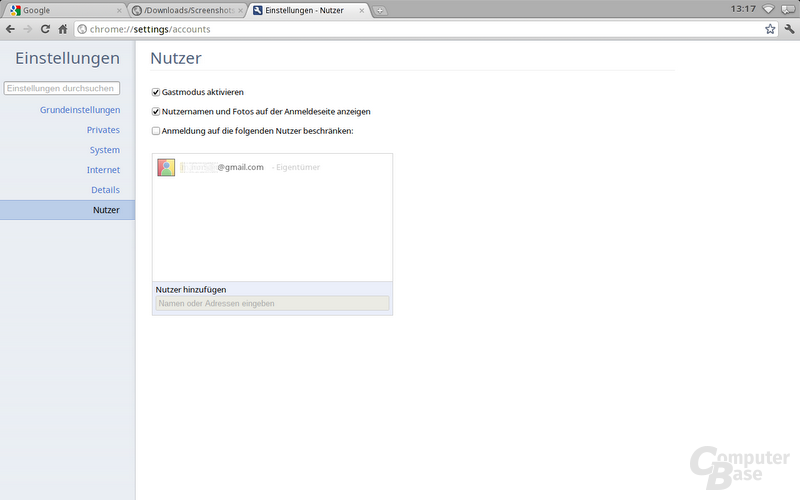

Gleichzeitig sind alle Accounts auf einem Chromebook per Passwort geschützt, zum Einloggen ist dieses also erforderlich. Verfügt jemand über kein Google-Konto, kann er auf einen Gastzugang zurückgreifen. Dabei stehen prinzipiell alle Funktionen zur Verfügung, allerdings werden weder der Browser-Verlauf, noch Cookies oder andere bei der Nutzung anfallenden Daten gespeichert.

In Bezug auf bei Google gespeicherten Informationen muss sich jeder sein eigenes Urteil bilden. Hier gilt es abzuwägen ob man dem Unternehmen seine Daten anvertrauen möchte oder nicht. Hierbei gilt zu beachten, dass hier die US-amerikanische Rechtslage gültig ist, die sich in einigen wichtigen Punkten von der hiesigen unterscheidet. So besteht beispielsweise die Möglichkeit, dass offizielle Stellen Zugriff auf die jeweiligen Servern bekommen können.

Im Podcast erinnern sich Frank, Steffen und Jan daran, wie im Jahr 1999 alles begann.