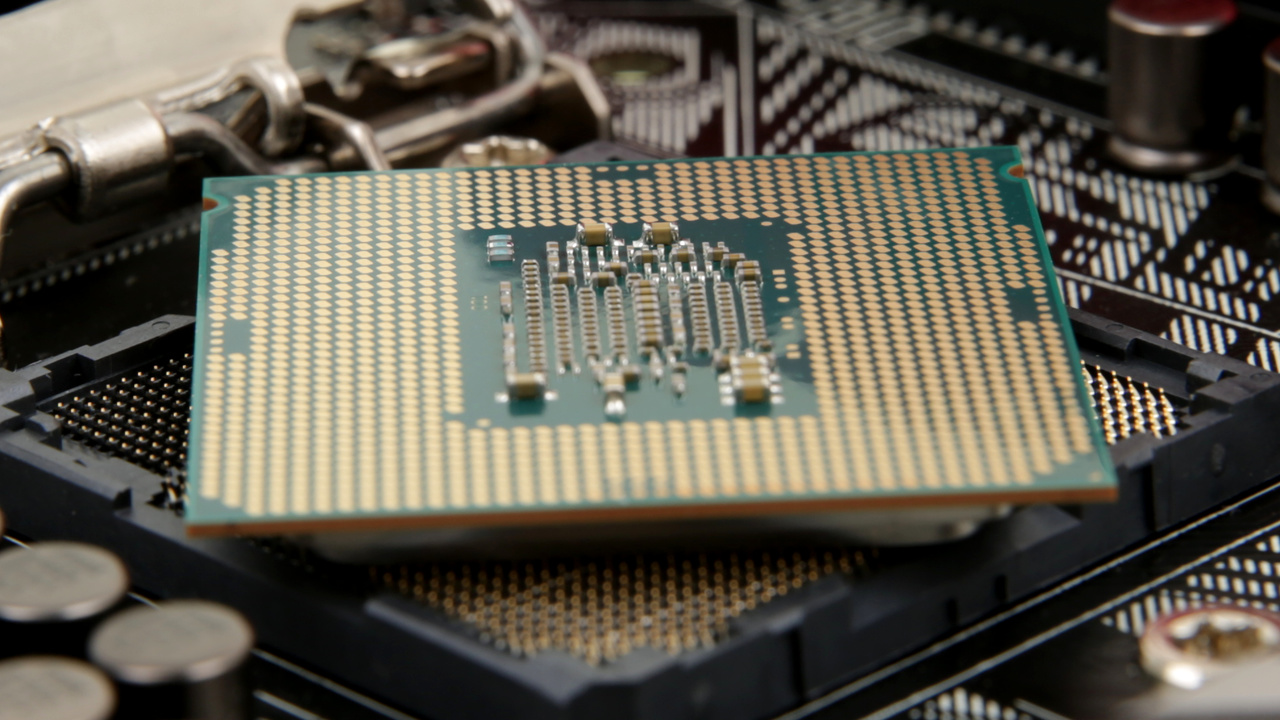

Black Hat 2015: 20 Jahre alter Designfehler in x86-Prozessoren

Sicherheitsforscher Christopher Domas stellt auf der Black Hat 2015 einen Designfehler in x86-Prozessoren vor, der 20 Jahre unentdeckt blieb. Das Problem befindet sich auf der untersten Ebene im Ring -2 und kann nur mit vollen Systemrechten ausgenutzt werden. Dann allerdings erlangt ein Angreifer Kontrolle über BIOS und UEFI.

Christopher Domas vom Battelle Memorial Institute forschte über diese Lücke und machte Intel darauf aufmerksam, die daraufhin den Angriffsvektor in den neueren Prozessoren beseitigten. Für ältere CPUs wird eine aktualisierte Firmware zur Verfügung gestellt. Allerdings wird diese längst nicht alle betroffenen Rechner erreichen, da das Aufspielen von Firmware von vielen PC-Nutzern als kritischer Eingriff empfunden und somit tunlichst vermieden wird.

Neben einem theoretischen Papier (PDF) stehen auch die Präsentationsfolien des Black-Hat-Vortrags (PDF) online zur Verfügung. Demnach ist es theoretisch möglich, dass Malware Root-Rechte auf einem System erlangt und dann ein Rootkit platziert werden kann, das sehr schwer zu entdecken ist.

Durch Ausnutzung der Lücke kann ein Angreifer ein solches Rootkit im System Management Mode (SMM) der CPU installieren. Wer Zugriff auf das SMM hat, kann sämtliche System- und Ein-/Ausgabebefehle benutzen und somit den UEFI- oder BIOS-Code löschen oder manipulieren oder selbst nach einer Neuinstallation des Betriebssystems dieses mit Schadsoftware kompromittieren. Auch ein Systemstart mit Secure-Boot würde hier nicht helfen, da auch diese Funktion auf einen nicht manipulierten SMM angewiesen ist.

Die Ausnutzung dieser Lücke, die das eigentlich vielfach gesicherte SMM schutzlos hinterlässt, wird durch eine mit der P5-Microarchitektur eingeführte und längst nicht mehr genutzte Funktion des Advanced Programmable Interrupt Controller (APIC) ermöglicht, die ursprünglich zum Remapping der Register des APIC diente. Wenn nun, vereinfacht dargestellt, die APIC-Register über den eigentlich den SMM schützenden Adressierungsmodus SMRAM gelegt werden, wird die Separierung von Ring 0 und dem SMM in Ring -2 aufgehoben. Der Linux-Kernel bietet hier ein Kernelmodul, um Veränderungen beim SMM aufzuspüren. Ähnliche Angriffsvektoren wurden bereits 2006 (PDF) in einer Studie beschrieben, die praktische Umsetzung im Hacker-Magazin Phrack beschrieben. Auch auf dem Chaos-Computer-Congress 31C3 Ende 2014 wurde in einem Vortrag (YouTube) ein ähnlicher Angriff über manipulierte UEFI-Firmware vorgestellt, bei dem ebenfalls das SMRAM manipuliert wurde, um Zugang zum SMM zu erhalten.

Domas hat seine Tests für die Studie lediglich mit Prozessoren von Intel vorgenommen, schließt aber nicht aus, dass auch x86-Prozessoren von AMD betroffen sein könnten.

Im Podcast erinnern sich Frank, Steffen und Jan daran, wie im Jahr 1999 alles begann.