Hallo,

zuerst einmal: im Forum habe ich gesucht und kein passendes Thema gefunden, per Suchmaschinen im www auch nur unspezifisch.

Deswegen möchte ich hier meine Fragen stellen und hoffe auf hilfreiche Antworten

Also, gestern habe ich meinen RaspberryPi bekommen und eingerichtet. D.h. OS Raspbian + OpenVPN per shell installiert und konfiguriert (zum ersten Mal, kenne mich damit nicht gut aus).

Die Key-Dateien, die ich im OpenVPN-Server konfiguriert habe, hab ich per ftp-client auf z.B. meinen Laptop übertragen. Anschließend in den config Ordner des OpenVPN Client auf dem Notebook (Win 8.1) kopiert und die OpenVPN client Gui ausgeführt. VPN Tunnel funktioniert! Anmerkung im OpenVPN-Server ist die lokale IP des Raspberry eingetragen (hängt per Lan-Kabel direkt am Telekom Speedport 723v router).

Im Router ist die IP des Raspberry fest eingestellt (DHCP ist aus). Diese IP ist auch im OpenVPN-Server während der Konfiguration eingetragen, also 192.168.2.104.

Gleichzeitig habe ich nen selfhost dynamicDNS registriert und somit eine Domain (meinname.selfhost.eu) erhalten.

Im Speedport 723v menü ist der DDNS aktiviert und "meinname.selfhost.eu" sowie "benutzer" und "passwort" eingetragen.

Die aktuelle ip vom router wird im selfhost.de portal angezeigt, wenn ich mich dort einlogge.

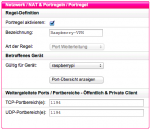

Im 723v router hab ich ne portregel definiert, mit dem namen Raspberry und dort "weiterleitung" auf die Raspberry IP/Hostname (PC192-168-2-104) und im Feld TCP-Ports den Port 22 freigeschaltet (per remoteverbindung innerhalb des netzwerks kann ich per IP 192.168.2.104 und per Port 22 zugreifen auf den raspberry) und den port 1194, weil er im OpenVPN-Server in eine KEY-Datei für die client eingetragen ist (war so und per VPNclient bekomm ich ja auch ne connection).

Wenn ich über nen Proxy server (damit kein Loop entsteht, da ich ja innerhalb des Netzwerks bin hier beim Testen) die domain: meinname.selfhost.eu eingebe oder "meinname.selfhost.eu:22" oder "meinname.selfhost.eu:1194" passiert nichts, keine Verbindung möglich.

Hab auch versucht die Domain "meinname.selfhost.eu" in der OpenVPN-Server konfiguration für 192.168.2.104 zu ersetzen. Dann connected der VPN-Client aber auch gar nicht mehr.

Die Frage ist also, wie stelle ich nun den VPN-Tunnel von außerhalb her (oder testweise über nen proxy von innerhalb) unter Verwendung meiner DDNS Domain?

Sorry für den langen Text, abr so sieht man, was ich schon alles konfiguriert hab und was fehlen könnte.

Grüße - Kaydon

zuerst einmal: im Forum habe ich gesucht und kein passendes Thema gefunden, per Suchmaschinen im www auch nur unspezifisch.

Deswegen möchte ich hier meine Fragen stellen und hoffe auf hilfreiche Antworten

Also, gestern habe ich meinen RaspberryPi bekommen und eingerichtet. D.h. OS Raspbian + OpenVPN per shell installiert und konfiguriert (zum ersten Mal, kenne mich damit nicht gut aus).

Die Key-Dateien, die ich im OpenVPN-Server konfiguriert habe, hab ich per ftp-client auf z.B. meinen Laptop übertragen. Anschließend in den config Ordner des OpenVPN Client auf dem Notebook (Win 8.1) kopiert und die OpenVPN client Gui ausgeführt. VPN Tunnel funktioniert! Anmerkung im OpenVPN-Server ist die lokale IP des Raspberry eingetragen (hängt per Lan-Kabel direkt am Telekom Speedport 723v router).

Im Router ist die IP des Raspberry fest eingestellt (DHCP ist aus). Diese IP ist auch im OpenVPN-Server während der Konfiguration eingetragen, also 192.168.2.104.

Gleichzeitig habe ich nen selfhost dynamicDNS registriert und somit eine Domain (meinname.selfhost.eu) erhalten.

Im Speedport 723v menü ist der DDNS aktiviert und "meinname.selfhost.eu" sowie "benutzer" und "passwort" eingetragen.

Die aktuelle ip vom router wird im selfhost.de portal angezeigt, wenn ich mich dort einlogge.

Im 723v router hab ich ne portregel definiert, mit dem namen Raspberry und dort "weiterleitung" auf die Raspberry IP/Hostname (PC192-168-2-104) und im Feld TCP-Ports den Port 22 freigeschaltet (per remoteverbindung innerhalb des netzwerks kann ich per IP 192.168.2.104 und per Port 22 zugreifen auf den raspberry) und den port 1194, weil er im OpenVPN-Server in eine KEY-Datei für die client eingetragen ist (war so und per VPNclient bekomm ich ja auch ne connection).

Wenn ich über nen Proxy server (damit kein Loop entsteht, da ich ja innerhalb des Netzwerks bin hier beim Testen) die domain: meinname.selfhost.eu eingebe oder "meinname.selfhost.eu:22" oder "meinname.selfhost.eu:1194" passiert nichts, keine Verbindung möglich.

Hab auch versucht die Domain "meinname.selfhost.eu" in der OpenVPN-Server konfiguration für 192.168.2.104 zu ersetzen. Dann connected der VPN-Client aber auch gar nicht mehr.

Die Frage ist also, wie stelle ich nun den VPN-Tunnel von außerhalb her (oder testweise über nen proxy von innerhalb) unter Verwendung meiner DDNS Domain?

Sorry für den langen Text, abr so sieht man, was ich schon alles konfiguriert hab und was fehlen könnte.

Grüße - Kaydon