denniskai1234

Cadet 4th Year

- Registriert

- Juli 2013

- Beiträge

- 100

Hallo.

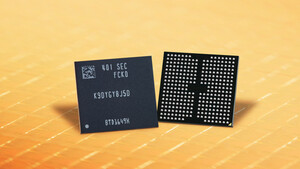

Da ich die kompletten Inhalt meiner samsung 840 evo 1Tb verhindern will bin ich auf der suche nach einer geeigneten Methode. Meine alte hdd wird gerade mit DoD (3x) gewipt. Jedoch habe ich gelesen das es bei einer SSD ganz anders sein soll aufgrund der Speicherchips in der SSD oder irgendwie in dieser Art. Was ist nun die beste Möglichkeit damit wirklich KEINER mehr die Daten wiederherstellen kann?

MfG

Da ich die kompletten Inhalt meiner samsung 840 evo 1Tb verhindern will bin ich auf der suche nach einer geeigneten Methode. Meine alte hdd wird gerade mit DoD (3x) gewipt. Jedoch habe ich gelesen das es bei einer SSD ganz anders sein soll aufgrund der Speicherchips in der SSD oder irgendwie in dieser Art. Was ist nun die beste Möglichkeit damit wirklich KEINER mehr die Daten wiederherstellen kann?

MfG