Voodoo_Freak schrieb:Schade, ASRock bietet kein Update für mein Z170 Extreme 3. Wird wohl auch nichts mehr kommen, schließlich kann man ja auch neu kaufen

Dein Geld haben die doch. ;-)

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: Diese Funktion ist in einigen Browsern möglicherweise nicht verfügbar.

Voodoo_Freak schrieb:Schade, ASRock bietet kein Update für mein Z170 Extreme 3. Wird wohl auch nichts mehr kommen, schließlich kann man ja auch neu kaufen

anexX schrieb:Aber aber ..wenn ich auf die Bild.de Website will wird mir immer angezeigt ich solle meinen Adblocker ausmachen.

*hust*, alt? Ich weiß ja nicht, was bei Computerbase unter alt zählt. Älter als 1 Jahr!?Sie umfasst die Chipsätze Z370, Z270, Z170, X299, X99, B150, B250, H270, H170, H110, Q270 und Q170. Und in der Tat haben viele auch ältere Platinen bereits ein Update erhalten.

Baal Netbeck schrieb:Ich habe dann mal meine alten c2d und c2q mit der PS Methode geprüft.

Bei beiden wurde eine Sicherheit gegen Meltdown gefunden und keine bei Spectre:

Anhang anzeigen 661793Anhang anzeigen 661794

Jetzt frage ich mich, ob diese PS methode wirklich die Lücke prüft, oder nur ob ein Patch dazu vorliegt.

Denn in der Liste von Intel stehen beide nicht als gefährdet drin.

Euphoria schrieb:Verstehe ich das richtig, dass Patches für Meltdown nur für Prozessoren nach 2013 veröffentlicht werden, während für Spectre 2 Update ab 1994 bereitsteht?

Ja schon....die Frage war, ob der "Test" hier eine Unsicherheit testet, oder nur ob ein Patch(Meltdown windows update/spectre Mikrocode update) eingespielt wurde.Sun_set_1 schrieb:Hö? Der Screenshot sagt: Windows Patch installiert, Microcode (Spectre) nicht. Liegt ja auch noch nicht vor für C2D/Q. Von daher korrekt, oder habe ich da was verpasst?

Moep89 schrieb:Mag sein, dass neuere CPUs bzw. Boards Vorrang haben, aber in naher Zukunft müssen auch die anderen Modelle gepatcht werden. Es kann nicht sein, dass mit einem Schlag Millionen CPUs und Boards Schrott sind, weil sie einen riesige Sicherheitslücke aufweisen. Mein i5 2500 läuft noch bestens und sollte irgendwann dieses jahr erst ersetzt werden. Und selbst dann wandert der sicher nicht in den Müll sondern in einen anderen PC, der derzeit noch mit einem Dual-Core unterwegs ist.

Baal Netbeck schrieb:Ja schon....die Frage war, ob der "Test" hier eine Unsicherheit testet, oder nur ob ein Patch(Meltdown windows update/spectre Mikrocode update) eingespielt wurde.

Das sehe ich auch so, das das Script ersteinmal nur prüft ob Hardware- oder Softwareseitig bereits Schutzmaßnahmen gegen diese Lücken vorhanden sind. Dass sie nicht vorhanden sind, heißt nicht das diese Lücken tatsächlich auf dem System exiztieren.Baal Netbeck schrieb:.....wenn nur auf den Patch getestet wird, kann das System gegen Spectre sicher sein und trotzdem wird angreifbar ausgespuckt.

xuserx schrieb:[...]

Was mache ich falsch?

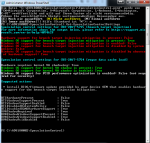

Speculation control settings for CVE-2017-5715 [branch target injection]

For more information about the output below, please refer to https://support.microsoft.com/en-in/help/4074629

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

noxcivi schrieb:Nachdem ich die Pressemitteilung von Gigabyte sah und Z97 nicht im Ansatz erwähnt wurde, war mir klar, dass ich das besser selbst erledige (mal wieder).

Die neueste Version des UBU (UEFI Bios Updater) hat Intels Microcodepatches schon eingepflegt. Klappt natürlich nur, wenn man ein AMI Aptio IV UEFI hat.

erazzed schrieb:Du darfst das

"PS > "

nicht mitkopieren.

So musst du es in der Powershell eingeben:

Prüfskript installieren:

Install-Module SpeculationControl

2x mit J bestätigen

Prüfskript ausführen:

Get-SpeculationControlSettings

Shakyor schrieb:Ich warte mit dem Update von meinem Board.

Erstmal Berichte abwarten von anderen Usern.

Hab weder Bock auf irgendein vermurkstes Bios noch auf XX% weniger Leistung