Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Test Test: Corsair Flash Padlock 2

- Ersteller Parwez

- Erstellt am

- Zum Artikel: Test: Corsair Flash Padlock 2

dekEy schrieb:musss man truecrypt nicht auf jedem rechner instalieren auf dem man auch den stick usen möchte ? war das ein nachteil ?

hab es selber nie getestet aber meine das mal wo gelesen zu haben

mfg

Joshua schrieb:Nein, muss man eben nicht. Dafür gibt es den Traveller-Mode, so wie ihn sicher viele hier mit ihrem Stick oder Platte benutzen werden. Allerdings bin ich mir gerade nicht im klaren darüber, ob ein Container nur als Admin gemountet werden kann.

Richtig. TrueCrypt muss nicht zwangsweise installiert sein, dafür gibt es den Traveller-Mode.

Allerdings muss man als Benutzer mit administrativen Rechten angemeldet sein, um diesen nutzen zu können!

@Topic:

Prinzipiell ganz interessant der Stick mMn, vor allem dadurch, dass dieser nur genutzt werden kann, wenn vor dem Einstecken das Gerät per PIN freigeschaltet wurde. Was wohl passiert, wenn dieser Akku keine Kapazität mehr hat... Das dürfte ja nur eins bedeuten... (Wird der wohl geladen, wenn der Stick eingesteckt wird?)

NamenIos

Lieutenant

- Registriert

- Dez. 2005

- Beiträge

- 620

Stell dich 5min auf nen Unicampus mit Elektrotechnikern oder Informatikern und das macht dir einer für 15€ in der Mittagspause, dann brauchst du es nur noch hochrechnen. Entweder nehm ich etwas was das Wort Verschlüsselung verdient oder ich lass es.andr_gin schrieb:1.) Firmen, die wirklich so sensible Daten haben, dass da jemand herumlöten würde wie Banken, Versicherungen, der Bund etc. kaufen sicher keine bunten Tuning Sticks von Corsair. Das ist für Heimuser gedacht und die brauchen wirklich keine 256Bit Verschlüsselung.

Wie wärs mit Winzip? Hat seit Jahren AES Verschlüsselung mit 128bit(+) und lässt sich in den Windows Firmenumgebungen problemlos ohne Zusatzprogramme öffnen.2.) Truecrypt ist auch etwas für Heimanwender, die meinen, sie wären so cool, wenn sie alles 100 mal verschlüsseln müssen. Für Firmen ist das unbrauchbar, da für Truecrypt zum Mounten ein Treiber installiert werden muss, sei es auch nur im Hintergrund und das Benötigt Administratorrechte. Mit einem normalen USB Treiber kommt man hier nicht weit. Da kann man nur die verschlüsselten Files lesen. Geh einmal zu einer Bank und fordere dort lokale Administratorrechte an, weil du denen eine Excel Datei geben willst. Die fragen dich, ob du noch bei Trost bist. Da kannst du in vielen Fällen nicht einmal eine normale .exe Datei ausführen, die nicht von einem Admin angelegt wurde, da die Gefahr von Viren viel zu groß ist (z.B. befallene Excel Dateien mit Makros).

Ich nutze übrigens kein Truecrypt, RSA Tokens bieten mir genügend Sicherheit und ich kann bei meinen wichtigen Sachen ein Glück drauf zurückgreifen.

Jesterfox

Legende

- Registriert

- März 2009

- Beiträge

- 44.484

NamenIos schrieb:Wie wärs mit Winzip?

Damit kann man die Dateien aber nicht einfach beliebig aus dem verschlüsselten Archiv heraus öffnen. Du musst sie erst auf den Rechner kopieren, wo sie dann unverschlüsselt auf der Platte liegen...

Tipp: wenn du im WinZip eine Datei doppelt klickst wird in den Temp-Ordner entpackt und gelegentlich hinterher das löschen vergessen...

Blutschlumpf

Fleet Admiral

- Registriert

- März 2001

- Beiträge

- 20.050

Läuft nicht auf dem Fernseher.d-Raven-b schrieb:Was waren nochmals die Nachteile von Truecrypt?

Keine Ahnung obs Leute gibt die Dateien die sie auf der PS3 oder dem TV benutzen wollen verschlüsselt brauchen, aber man muss sich ja was Ausdenken was das Produkt von Prädikat nutzlos betreibt.

Zum Argument: Truecrypt braucht nen Admin und bei den Banken-Rechnern bekommt man den nicht.

Ich würde mal vermuten dass die besagte Bank Ihren Leuten auch nicht erlaubt kritische Daten überhaupt (auf nem USB-Stick oder wie auch immer) mit nach Hause zu nehmen

einzige wirklich sichere loesung: https://www.ironkey.com/ kann ich sehr empfehlen, habe lange nach etwas sicherem gesucht, dass nicht an eine software gebunden ist sondern hardwareseitig funktioniert, damit es auch crossplatform, mac/win funktioniert. ansonsten halt truecrypt. vor allem auch guter speed und keine mlc chips.

Ich schon, wenn man sich ansieht was ordentliche sichere USB Sticks so kosten. (siehe z.B. den Ironkey im Post über diesem)sascha_78 schrieb:Als "Billiggeschichten" würde ich das bei einem Preis von über 40,- Euro jetzt nicht gerade bezeichnen.

Deswegen sollte der Stick ja auch eine sichere Implementierung von AES 256 (in welchem Modus übrigens?) verwenden - der Algorithmus ist nämlich einer der "fast"-Ausnahmen, die bisher noch von niemandem auf andere Art außer Bruteforce geknackt wurden.sascha_78 schrieb:Kann mir nicht vorstellen, dass dieser Stick so ohne weiteres zu knacken ist. Irgendwelche Cracks gibts ja immer, die einen Weg finden fast jede Verschlüsselung zu umgehen. So lange das nur eine Hand voll Leute sind, besteht wohl keine Gefahr, dass die meinen Stick in die Hand bekommen

Naja, da habe ich CB wohl überschätzt... aber dass ein Stick der zur Verschlüsselung von Daten gedacht ist nicht mal auf die Implementierung der Verschlüsselung gecheckt wird ist aber dennoch etwas seltsam.

- Registriert

- Sep. 2005

- Beiträge

- 9.982

Joshua schrieb:Was das absolute Todesurteil für jeden Rest Performance ist.

Man muss ja auch nicht den ganzen Stick crypten. Da würde auch nur AES vollkommen ausreichen. Aber so ein 256MB Container auf dem Stick mit wirklich wichtigen Sachen und den Rest uncrypted für Anderes geht schon. Das sind ja kleine Datenmengen.

- Registriert

- Jan. 2004

- Beiträge

- 7.472

Ja, der wird dann aufgeladen und man kann die PIN bei eingestecktem Stick auch mit leerem Akku gleich eingeben. Das vollständige Laden soll etwa eine Stunde dauern.oykoi schrieb:Was wohl passiert, wenn dieser Akku keine Kapazität mehr hat... Das dürfte ja nur eins bedeuten... (Wird der wohl geladen, wenn der Stick eingesteckt wird?)

Essigeimer

Ensign

- Registriert

- Juli 2002

- Beiträge

- 209

oykoi schrieb:Richtig. TrueCrypt muss nicht zwangsweise installiert sein, dafür gibt es den Traveller-Mode.

Allerdings muss man als Benutzer mit administrativen Rechten angemeldet sein, um diesen nutzen zu können!

Und dieser Corsairstick funktioniert auch verschlüsselt ohne jegliche Administratorenrechte?

Sowas bräuchte ich nämlich.

C

Chippo

Gast

@ Cygnus1

Bitte sehe das was ich jetzt schreibe nicht als persönlichen Angriff auf das Produkt deiner Wahl an. Ich schildere hier nur was mir aufgefallen ist als ich mich ebend mit Ironkey beschäftigt habe.

Also erstmal zu der wirklich hübschen Seite von Ironkey. Ständig wird wiederholt wie unsicher die Produkte laut SySS sind und wie hingegen sicher ihr Produkt ist, um dann geradezu nebenbei zu erwähnen das ihr Produkt garnicht von Syss getestet wurde.

Dafür wird aber versichert das es von unmengen an unabhängen Laboren und Behörden getestet wurde.

Nur komischerweise wird keines dieser Labore irgendwo auf der Seite benannt^^ Dafür gibt es wieder jede Menge Links über die Unfähigkeit der anderen Anbieter.

Anschliessend habe ich mir noch eine paar andere Seiten angesehen und wieder jede Menge Werbung.

Anschliessend habe ich ein bisschen gegoogelt. Und siehe da!!!

Syss-Hack: Daten der IronKey-Kunden sind sicher

Was fällt euch auf, wenn ihr diesen Bericht anseht? Richtig, Syss hat garnicht gesagt, geschrieben oder was sonst noch das Daten der Ironkey-Kunden sicher seien. Das hat Ironkey gesagt. Natürlich mit jeder Menge Worauf-wir-geachtet-haben-und-die Konkurrenz-nicht-Gerede, ohne natürlich eine Quelle zu nennen die ihre Angaben bestätigen.

Aber wie gesagt, ich habe das nur geschrieben weil ich das recht amüssant fand.

BTT:

Meinen Corsair Flash Padlock 2 habe ich wieder zurückgeschickt. Sensible Daten schlepp ich eh so ungern mit mir rum, egal wie sie gesichert sind.

Zumal ist der Corsair selbst - meiner Meinung nach - eine Mogelpackung, wie ich schon auf der vorherigen Seite geschrieben habe. Darüber habe ich übrigens weder was ihm Quickstart noch in der Anleitung gefunden...

@Essigeimer

Das Teil funktioniert wie ein ganz normaler USB-Stick. Nur das du über das eingebaute Keypad deine Pin einprügeln musst, bevor das Gerät bei dir im Explorer überhaupt angezeigt wird.

Bitte sehe das was ich jetzt schreibe nicht als persönlichen Angriff auf das Produkt deiner Wahl an. Ich schildere hier nur was mir aufgefallen ist als ich mich ebend mit Ironkey beschäftigt habe.

Also erstmal zu der wirklich hübschen Seite von Ironkey. Ständig wird wiederholt wie unsicher die Produkte laut SySS sind und wie hingegen sicher ihr Produkt ist, um dann geradezu nebenbei zu erwähnen das ihr Produkt garnicht von Syss getestet wurde.

Dafür wird aber versichert das es von unmengen an unabhängen Laboren und Behörden getestet wurde.

Nur komischerweise wird keines dieser Labore irgendwo auf der Seite benannt^^ Dafür gibt es wieder jede Menge Links über die Unfähigkeit der anderen Anbieter.

Anschliessend habe ich mir noch eine paar andere Seiten angesehen und wieder jede Menge Werbung.

Anschliessend habe ich ein bisschen gegoogelt. Und siehe da!!!

Syss-Hack: Daten der IronKey-Kunden sind sicher

Was fällt euch auf, wenn ihr diesen Bericht anseht? Richtig, Syss hat garnicht gesagt, geschrieben oder was sonst noch das Daten der Ironkey-Kunden sicher seien. Das hat Ironkey gesagt. Natürlich mit jeder Menge Worauf-wir-geachtet-haben-und-die Konkurrenz-nicht-Gerede, ohne natürlich eine Quelle zu nennen die ihre Angaben bestätigen.

Aber wie gesagt, ich habe das nur geschrieben weil ich das recht amüssant fand.

BTT:

Meinen Corsair Flash Padlock 2 habe ich wieder zurückgeschickt. Sensible Daten schlepp ich eh so ungern mit mir rum, egal wie sie gesichert sind.

Zumal ist der Corsair selbst - meiner Meinung nach - eine Mogelpackung, wie ich schon auf der vorherigen Seite geschrieben habe. Darüber habe ich übrigens weder was ihm Quickstart noch in der Anleitung gefunden...

@Essigeimer

Das Teil funktioniert wie ein ganz normaler USB-Stick. Nur das du über das eingebaute Keypad deine Pin einprügeln musst, bevor das Gerät bei dir im Explorer überhaupt angezeigt wird.

Zuletzt bearbeitet von einem Moderator:

racer320kmh

Lieutenant

- Registriert

- Nov. 2008

- Beiträge

- 684

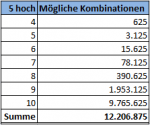

Hier habe ich mal schnell eine Aufschlüsselung der möglichen Kombinationen erstellt.

Wenn nur z. B. eine vierstellige PIN benutzt wird sind es maximal 625 Möglichkeiten.

625 max. Versuche / 5 = 125

125 - 1 = 124 "Zwangspausen";

124 * 2 min = 248 min "Wartezeit"

Wenn jetzt ein Profi den Stick öffnet und die Elektronik umgeht (somit keine "Wartezeit"), denke ich mir, ist auch der zehnstellige PIN schnell geknackt.

Wenn nur z. B. eine vierstellige PIN benutzt wird sind es maximal 625 Möglichkeiten.

625 max. Versuche / 5 = 125

125 - 1 = 124 "Zwangspausen";

124 * 2 min = 248 min "Wartezeit"

Wenn jetzt ein Profi den Stick öffnet und die Elektronik umgeht (somit keine "Wartezeit"), denke ich mir, ist auch der zehnstellige PIN schnell geknackt.

Anhänge

Zuletzt bearbeitet:

(kleiner Fehler ;-))

NamenIos

Lieutenant

- Registriert

- Dez. 2005

- Beiträge

- 620

racer320kmh schrieb:Wenn jetzt ein Profi den Stick öffnet und die Elektronik umgeht (somit keine "Wartezeit"), denke ich mir, ist auch der zehnstellige PIN schnell geknackt.

Keiner wird die Nummern von Hand eingeben und testen, das ganze geht sehr komfortabel automatisch und ohne Wartezeit nachdem man den Inhalt des Flashspeichers gedumpt hat. Einfach ein Stick mit gleichem Speichermodell nehmen jeweils den Flashspeicher auslöten und einfach mit einem Isolator auf die freien Kontakte des normalen USB Sticks drücken.

Auslöten ist so kompliziert: http://www.youtube.com/watch?v=eG-9lUHQjLQ

Das können dir 75% der Studenten die etwas in die Richtung Studieren machen, in der Regel reicht da auch die Motivation von 1-2 Kästen Bier vollkommen aus.

Jesterfox

Legende

- Registriert

- März 2009

- Beiträge

- 44.484

@NamenIos: die Frage ist, wieviel man mit diesem Dump tatsächlich anfangen kann. AES per Brutforce kann sich hinziehen und so einfach wie man bei dem Stick die PIN Ändern kann ist diese nicht Teil des Schlüssels (und selbst wenn doch hat man doch hoffentlich an ein Salt gedacht).

Kann natürlich auch sein, das alle Sticks den selben Schlüssel verwenden und man den Speicher einfach nur in einen anderen Stick mit bekannter PIN einlöten muss um ihn auslesen zu können ;-)

Für eine sicherheitskritische Anwendung gibt der Hersteller leider zu wenig Infos raus... das lässt vermuten, dass die Dinger nicht sicher sind und man das ganze verschleiern will. Aber prinzipiell sollte es möglich sein das ganze sicher zu gestallten, dass du auch mit deinen Lötarbeiten nicht weiter kommst.

Kann natürlich auch sein, das alle Sticks den selben Schlüssel verwenden und man den Speicher einfach nur in einen anderen Stick mit bekannter PIN einlöten muss um ihn auslesen zu können ;-)

Für eine sicherheitskritische Anwendung gibt der Hersteller leider zu wenig Infos raus... das lässt vermuten, dass die Dinger nicht sicher sind und man das ganze verschleiern will. Aber prinzipiell sollte es möglich sein das ganze sicher zu gestallten, dass du auch mit deinen Lötarbeiten nicht weiter kommst.

C

Chippo

Gast

@ NamenIos

Sagen wir eine Kiste als Anzahlung, der Rest danach. Ich zweifle stark daran das der Student die Arbeiten auch im Koma vornehmen kann.^^

Allerdings kenne ich Dozenten die verursachen komatöse Zustände von Stufe 3 ganz ohne Alk. Aber ich glaube wir kommen vom Thema ab.

Bevor man sich so ein Ding zulegt - bei mir war es pure Neugier - sollte man sich überlegen ob man es wirklich benötigt. Sicher, es gibt Nutzergruppen die Zwangläufe sensible Daten mit sich rumschleppen müssen. Aber die... ich hätte jetzt fast Notdurft gesagt^^... der Sinn sollte vor dem Haben-Gedanken stehen.

@Jesterfox

Meinst du es gibt eine Möglichkeit das der Stick einen Sabotageversuch merkt und sich selbst schreddert? Der Ironkey soll das können. Aber Werbung, besonders von dem Hersteller ist wohl kaum zu trauen.

Sagen wir eine Kiste als Anzahlung, der Rest danach. Ich zweifle stark daran das der Student die Arbeiten auch im Koma vornehmen kann.^^

Allerdings kenne ich Dozenten die verursachen komatöse Zustände von Stufe 3 ganz ohne Alk. Aber ich glaube wir kommen vom Thema ab.

Bevor man sich so ein Ding zulegt - bei mir war es pure Neugier - sollte man sich überlegen ob man es wirklich benötigt. Sicher, es gibt Nutzergruppen die Zwangläufe sensible Daten mit sich rumschleppen müssen. Aber die... ich hätte jetzt fast Notdurft gesagt^^... der Sinn sollte vor dem Haben-Gedanken stehen.

@Jesterfox

Meinst du es gibt eine Möglichkeit das der Stick einen Sabotageversuch merkt und sich selbst schreddert? Der Ironkey soll das können. Aber Werbung, besonders von dem Hersteller ist wohl kaum zu trauen.

Zuletzt bearbeitet von einem Moderator:

Jesterfox

Legende

- Registriert

- März 2009

- Beiträge

- 44.484

Sich selbst schreddern ist zwar gut, aber für "einfache" Anwendungen nicht notwednig. Da würde es schon ausreichen, wenn er seine internen Daten, wie z.B. den verwedneten AES-Schlüssel (der nach einem Reset zufällig generiert wird) auch intern behält. Den Chip zerlegen und die Daten direkt vom Silizium abgfreifen, dass schafft der Student sicherlich nicht und wenn doch will er mehr als nen Kasten Bier dafür ;-)

Damit hätte man auch Probleme die Zeitsperre zu umgehen, wenn die ebenfalls im Chip implementiert ist. Man kann den Chip ja nicht umgehen, weil nur er den Schlüssel hat. Und die PIN bringt einem nur in Verbindung mit dem Chip etwas, weil sie nicht der Schlüssel für die Daten ist.

Wie lange bräuchte man nochmal für einen BruteForce auf AES? Für private Zwecke würde mir diese Sicherheit reichen.

Damit hätte man auch Probleme die Zeitsperre zu umgehen, wenn die ebenfalls im Chip implementiert ist. Man kann den Chip ja nicht umgehen, weil nur er den Schlüssel hat. Und die PIN bringt einem nur in Verbindung mit dem Chip etwas, weil sie nicht der Schlüssel für die Daten ist.

Wie lange bräuchte man nochmal für einen BruteForce auf AES? Für private Zwecke würde mir diese Sicherheit reichen.

@Chippo

ganz ehrlich, wenn ich den Artikel lese, waechst mein Vertrauen in den Key noch mehr, lol. Hast Du den Artikel mal richtig durchgelesen und verstanden? Es geht vor allem um die FIPS Zertifizierung und das diese im Prinzip nur die Staerke der Verschluesselung beschreibt, nicht aber die eigentliche Sicherheit des Sticks.

Ja es scheint zu stimmen, Syss hat die Ironkeysticks nicht getestet, habe dass alerdings nicht weiter verfolgt. Fakt ist, dass der Artikel beschreibt wie viel sicherer der Ironkey im Gegensatz zu anderen USB Sticks ist.

Ich nehme das auf keinen Fall persoenlich, Du hast im Prinzip Recht, nur die Wertung die Du dann vornimmst, finde ich falsch. Ironkey ist derzeit der sicherste USB Stick den man kaufen kann und er ist in meinen Augen auch als sicher zu bezeichnen. Btw habe sogar schon deren Headquarter live sehen duerfen und mit Mitarbeitern gequatscht, war sehr ueberzeugend

ganz ehrlich, wenn ich den Artikel lese, waechst mein Vertrauen in den Key noch mehr, lol. Hast Du den Artikel mal richtig durchgelesen und verstanden? Es geht vor allem um die FIPS Zertifizierung und das diese im Prinzip nur die Staerke der Verschluesselung beschreibt, nicht aber die eigentliche Sicherheit des Sticks.

Ja es scheint zu stimmen, Syss hat die Ironkeysticks nicht getestet, habe dass alerdings nicht weiter verfolgt. Fakt ist, dass der Artikel beschreibt wie viel sicherer der Ironkey im Gegensatz zu anderen USB Sticks ist.

Ich nehme das auf keinen Fall persoenlich, Du hast im Prinzip Recht, nur die Wertung die Du dann vornimmst, finde ich falsch. Ironkey ist derzeit der sicherste USB Stick den man kaufen kann und er ist in meinen Augen auch als sicher zu bezeichnen. Btw habe sogar schon deren Headquarter live sehen duerfen und mit Mitarbeitern gequatscht, war sehr ueberzeugend

Ähnliche Themen

Leserartikel

BitLocker Hardware Encryption eDrive

- Antworten

- 373

- Aufrufe

- 79.539

- Artikel

- Antworten

- 64

- Aufrufe

- 10.960

- Artikel

- Antworten

- 50

- Aufrufe

- 26.660

- Antworten

- 1

- Aufrufe

- 4.966

Leserartikel

Kühler- gegen Steckergate: DevPandis Hin und Her

- Antworten

- 72

- Aufrufe

- 16.335