Gefährdungspotential von Java 6 steigt stark an

Das Gefährdungspotential von Java-6-Installationen steigt in letzter Zeit enorm an, ebenso wie die Raffinesse der Angriffe. Obwohl Oracle im Frühjahr den Support für Java 6 einstellte, liegt die Installationsbasis heute insgesamt noch bei über 50, in Unternehmen bei immerhin noch rund 30 Prozent.

Das machen sich Malware-Entwickler zunutze, indem sie Patches für Sicherheitslücken in Java 7 durch Re-Engineering analysieren und testen, ob die Lücke auch schon in Java 6 bestand und gegebenenfalls einen Exploit dafür schreiben. Ein prominentes Beispiel dafür aus der letzten Zeit ist der Trojaner JAVA_EXPLOIT.ABC, der eine Lücke in Java 6 nutzt, welche Oracle im Juli in Java 7 schloss, während den Patch für Java 6 nur noch Kunden erhielten, die bezahlten Support gebucht haben. Der Exploit für die als CVE-2013-2463 klassifizierte Lücke fand seinen Weg schnell in das Neutrino Exploit Kit und erreichte dadurch weite Verbreitung.

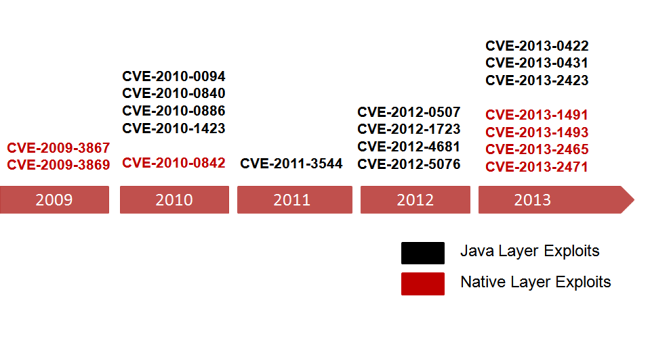

Eine Verschlechterung der Situation ergibt sich weiterhin durch die Tatsache, dass die Angriffe gegen Java allgemein immer ausgeklügelter werden. Man kann bei Attacken auf die Java-Plattform generell von zwei Angriffsszenarien ausgehen: Bisher konzentrierten sich Hacker vor allem auf das Java Layer. In diesem Jahr steigt nun die Zahl der Angriffe gegen das darunterliegende Java Native Layer stark an.

Exploits gegen das Java Native Layer erfordern ein viel höheres Maß an Fähigkeiten als gegen das darüber liegende Java Layer. Beispiele für Exploits gegen Java Native Layer sind CVE-2013-1493, das durch das Blackhole Exploit Kit weitere Verbreitung fand sowie CVE-2013-1491, CVE-2013-2465 und CVE-2013-2471.

Angriffe gegen Java Layer richten sich gegen Lücken in der Java Layer Runtime, die es erlauben, am Security Manager vorbei Funktionen aufzurufen, die hohe Privilegien erfordern. Diese Exploits sind außerdem auf mehreren Betriebssystemen einsetzbar. Im Vergleich dazu richtet sich die zweite Kategorie gegen die Java Native Layer Runtime, wobei Betriebssystem-spezifische Sicherheitsmerkmale wie ASLR und DEP zu überwinden sind. In den Jahren vor 2013 bestand ein Verhältnis von 3:1 zugunsten der einfacheren Hacks gegen Java Layer. In diesem Jahr überwiegen bisher die Angriffe gegen Java Native Layer. Das hat mehrere Gründe: Einerseits ist das Java Native Layer derzeit recht verwundbar: Von den im Juni durch den im Java SE Critical Patch Update Advisory geschlossenen Lücken gehörten rund die Hälfte zu diesem Layer. Zudem scheinen allgemein die Fähigkeiten der Coder solcher Exploits zugenommen zu haben.

Christopher Budd vom Sicherheitsunternehmen Trend Micro sieht den Höhepunkt dieses Gefährdungspotentials gegen Java 6 noch nicht erreicht, im Gegenteil könnte dieses Potential im nächsten Frühjahr durch den Wegfall des Supports für Windows XP weiter massiv ansteigen. Immer mehr Cyber-Kriminelle schießen sich langfristig nicht nur auf Java 6, sondern auch auf dessen Nachfolger ein und verbessern dabei laufend ihre Fähigkeiten. Dadurch werden auch die Fortschritte in der Absicherung von Java 7 mit der Zeit zur Makulatur. Somit ergeht von den Experten an die Anwender wieder einmal der Rat, auf die aktuellste Version von Java aufzusteigen, wohl wissend dass dies in vielen Situationen, meist im Unternehmensumfeld, gar nicht oder nur unter sehr erschwerten Bedingungen möglich ist. Demnach bleibt nur, Java im Browser zu kontrollieren und nur zu nutzen, wenn nötig. Weiterhin sollte jedes Java-Applet anfragen müssen ob es ausgeführt werden darf. Dazu dient die Funktion Click to Play in Firefox sowie Google Chrome.