Redirect to SMB: 18 Jahre alte Sicherheitslücke in allen Windows-Versionen

Das Sicherheitsunternehmen Cylance warnt vor einer Sicherheitslücke im SMB-Kommunikationsprotokoll unter Windows, die grundsätzlich bereits 1997 entdeckt wurde, nun aber weitere Angriffsszenarien ermöglicht und bislang nicht geschlossen wurde. Microsoft hält die Gefahr durch die Sicherheitslücke jedoch weiterhin für minimal.

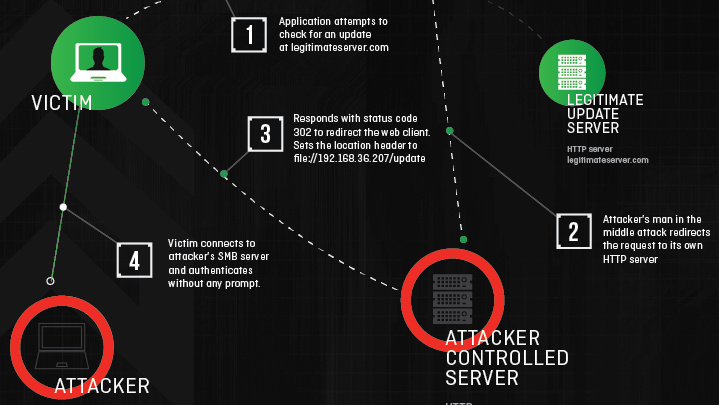

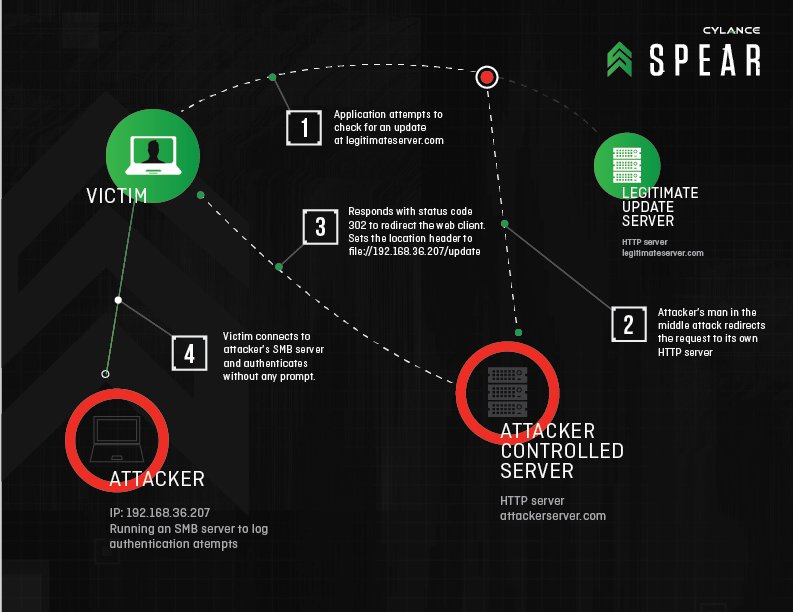

Die „Redirect to SMB“ getaufte Sicherheitslücke befindet sich im Server-Message-Block-Kommunikationsprotokoll (SMB), das von Microsoft unter Windows zum Austausch von Dateien in Netzwerken eingesetzt wird. Cylance behauptet, über die Lücke sei es Angreifern möglich, Passwörter und Benutzernamen auszuspähen. Ein einfacher Link mit dem URI-Schema „file://“ reiche aus, da Windows den Benutzernamen und das Passwort automatisch übermittelt, um auf eine vermeintliche Datei eines Servers zuzugreifen. Der Angreifer könne diesen Aufruf auch über eine Weiterleitung durch einen Webserver auslösen.

Allerdings, auch darauf weist Cylance hin, wird das Passwort in diesem Fall verschlüsselt übertragen, die Verschlüsselung sei nach heutigen Standards aber nicht mehr sicher. Der Angreifer muss das Passwort somit zunächst entschlüsseln, so dass auch die Stärke des verwendeten Passworts entscheidend für die Angreifbarkeit ist. Ein acht Zeichen langes Passwort sei beispielsweise innerhalb eines halben Tages zu entschlüsseln.

Betroffen von der Sicherheitslücke sind alle Windows-Versionen bis hin zum noch nicht veröffentlichten Windows 10. Einen Patch hat Microsoft bislang nicht bereitgestellt, hat jedoch bereits im Jahr 2009 zwei Sicherheitsanweisungen veröffentlicht, wie man sich vor der Gefahr schützen kann. Gegenüber Cnet erklärte Microsoft zudem, dass die Lücke weniger kritisch sei, als behauptet: „However, several factors would need to come together for this type of cyberattack to work, such as success in luring a person to enter information into a fake website. We encourage people to avoid opening links in emails from senders that they don't recognize or visiting unsecure sites.“

Insgesamt habe Cylance nach eigenen Angaben 31 Windows-Programme ausfindig machen können, die für einen Angriff über „Redirect to SMB“ anfällig seien, darunter beispielsweise der Internet Explorer, Excel 2010, der Adobe Reader und Apple QuickTime. Meistens seien Programme betroffen, die automatisch nach Programmaktualisierungen suchen. Windows selbst stellt zahlreiche APIs bereit, die eine Weiterleitung auf eine Datei-URL ermöglichen. Wenn der Angreifer die Anfrage des Programms nach einem Update an den Server abfangen könne, sei es nicht einmal notwendig, dass der Nutzer selbst auf einen Link klicke, um an den Benutzernamen und das verschlüsselte Passwort zu gelangen – die Hintergrundprozesse der Anwendungen starten die Anfragen automatisch.

Eine einfache Maßnahme, um sich gegen Angriffe über „Redirect to SMB“ zu schützen, sei das Sperren der TCP-Ports 139 und 445 für ausgehende Verbindungen des Netzwerks. Darüber hinaus ist es für einen Angriff notwendig, dass der Angreifer zumindest teilweise Zugriff auf den Netzwerkverkehr des Angegriffenen hat – in öffentlichen WLANs lässt sich „Redirect to SMB“ somit einsetzen.