DNS-Attacke: Manipulierte Router warnen vermeintlich vor Coronavirus

Auf eine besonders perfide Art und Weise machen sich Angreifer die aktuelle Situation und die Angst der Menschen vor dem Coronavirus (SARS-CoV-2) zu Nutzen und leiten Router zur Zeit durch manipulierte DNS-Einstellungen auf vermeintliche Warnhinweise der Weltgesundheitsorganisation (WHO) zu COVID-19 um, berichtet BitDefender.

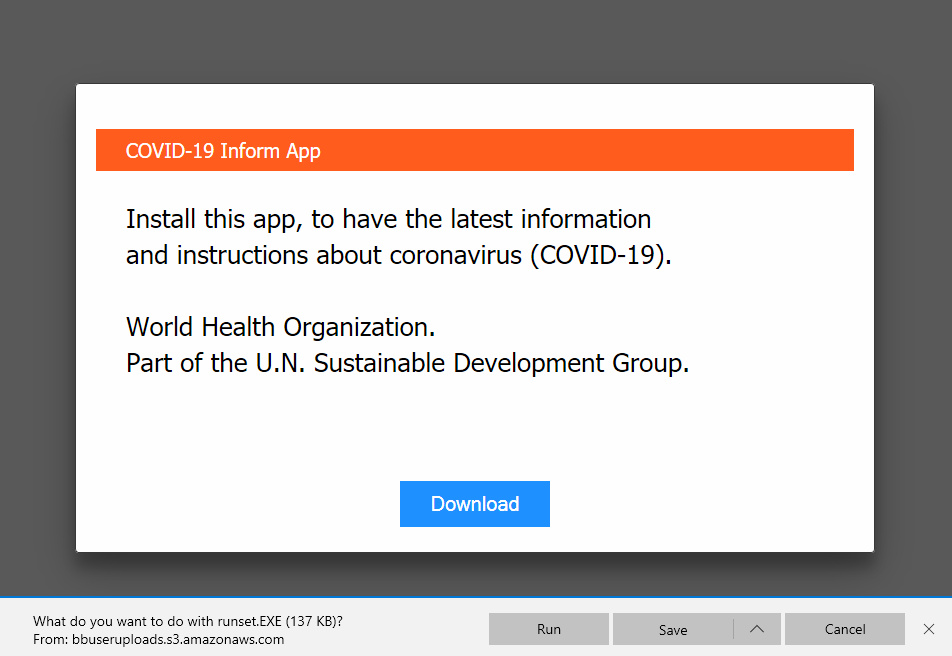

Bekannte und frequentierte Domains wie „aws.amazon.com“ oder auch „disney.com“ werden anschließend über die DNS-IP „109.234.35.230“ oder auch „94.103.82.249“ umgeleitet und erhalten den folgenden Warnhinweis, der neue und relevante Informationen und Anweisungen der Weltgesundheitsorganisation zum Thema Coronavirus über eine App zur Verfügung stellen soll:

Die Anwendung Runset (EXE) enthält aber ausschließlich gefährlichen Schadcode.

Oski stiehlt Zugangs- und Zahlungsdaten

Bei der Schadsoftware handelt es sich um eine Anwendung namens Oski, die laut SecurityWeek bereits seit Januar Zugangs- und Zahlungsdaten sowie Crypto-Wallet über den Browser des Opfers ausliest und kopiert. Demnach soll Oski bereits über 50.000 Logins und Passwörter erbeutet haben. Laut BitDefender soll allein eines der vier Bitbuckets von AWS, über die Oski ausgeliefert wird, in den letzten Tagen mehr als 1.000 Downloads der besagten Schadsoftware verzeichnet haben.

Laut der Sicherheitsfirma sollen bislang vor allem Router in den USA und Deutschland angegriffen worden sein. Wie die Supportwebsite Bleeping Computer berichtet, sind vor allem Router von D-Link und Linksys von der DNS-Manipulation betroffen und werden über den Aufruf folgender Domains umgeleitet:

Laut BitDefender vom DNS-Angriff betroffene Domains

- pubads.g.doubleclick.net

- aws.amazon.com

- washington.edu

- redditblog.com

- imageshack.us

- winimage.com

- xhamster.com

- fiddler2.com

- disney.com

- cox.net

- ufl.edu

- tidd.ly

- goo.gl

- bit.ly

Die Umleitung erfolgt dabei in der Regel auf die IP-Adressen 176.113.81.159, 193.178.169.148 oder 95.216.164.181. Anschließend wird der vermeintliche WHO-Warnhinweis mit der Aufforderung zum Download angezeigt.

Die Ursache ist noch unbekannt

Wie die Router manipuliert werden, ist zur Zeit noch unbekannt. BitDefender vermutet aber, dass dahinter eine Attacke mittels Brute-Force-Methode steckt, bei der unsichere Passwörter von Routern vergleichsweise einfach erbeutet werden können. Aber auch eine Sicherheitslücke in der Software der Router können die Sicherheitsexperten zur Zeit nicht ausschließen.