mail.de: Sichere PGP-Public-Key-Verwaltung mit OPENPGPKEY

Der deutsche E-Mail-Anbieter mail.de bietet zur sicheren Verwaltung von PGP-Public-Keys als erster Anbieter statt der üblichen PGP Key-Server das neue OPENPGPKEY-Verfahren an. Dabei werden die öffentlichen Schlüssel in einer sicheren DNSSEC-signierten Domain abgelegt, von wo sie durch eine DNS-Abfrage ermittelt werden können.

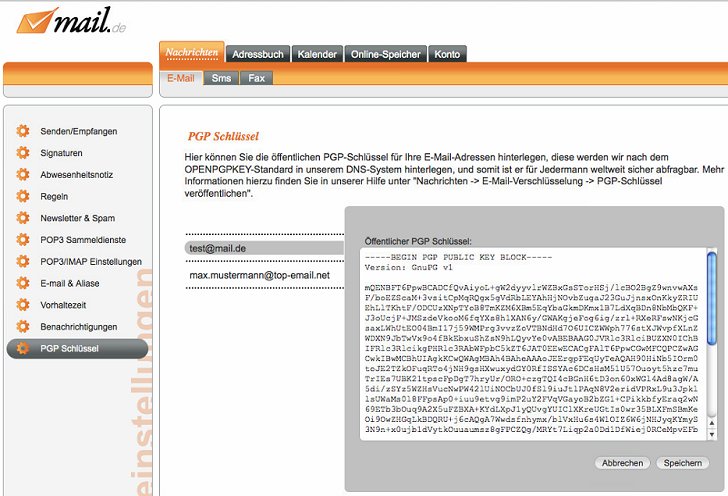

Mail.de nutzt hierzu das weltweit verteilte Anycast-DNS-Netzwerk des deutschen Anbieters ironDNS. Das Hinterlegen des öffentlichen PGP-Schlüssels erfolgt über die Einstellungen im Webmail-Interface des Anbieters.

Hintergrund der Arbeiten an sicheren Möglichkeiten zur Verwaltung und Verbreitung öffentlicher Schlüssel in den letzten beiden Jahren sind verschiedene Probleme der bisherigen Praxis, Schlüssel und dazugehörige E-Mail-Adressen über Key-Server zu verwalten. An der Notwendigkeit der öffentlichen Schlüssel zur Nutzung einer Ende-zu-Ende-Verschlüsselung hat sich nichts geändert. Will jemand einem PGP-Nutzer eine verschlüsselte Nachricht zukommen lassen, muss er dessen öffentlichen Schlüssel kennen. Auch zum Überprüfen PGP-signierter Nachrichten wird er benötigt.

Bei der Art der Abfrage gibt es mit OPENPGPKEY, das noch nicht final standardisiert wurde, aber Fortschritte. Mail.de führt vier Punkte auf, in denen das neue Verfahren dem alten überlegen ist:

- Bislang ist keine Autorisierung notwendig, um auf einem Key-Server einen öffentlichen Schlüssel zu hinterlegen. Daher kann im Prinzip jeder einen Schlüssel für eine x-beliebige E-Mail-Adresse hinterlassen. Bei mail.de ist dies nun nur noch dem Besitzer einer Adresse über das Webmail-Interface möglich.

- Bei der Abfrage öffentlicher Schlüssel von den Key-Servern wird die Verbindung in der Regel nicht verschlüsselt. Dies eröffnet Dritten die Möglichkeit, die Antwort des Server zu manipulieren. Bei DNSSEC-signierten Domains im OPENPGPKEY-Verfahren können Manipulationen hingegen durch das Überprüfen der Signatur festgestellt werden.

- Da Schlüssel anonym auf Key-Servern hinterlegt werden, ist im Falle des Verlustes von privatem Schlüssel oder Passphrase nachträglich kein Widerruf oder Ersetzen des Schlüssels mehr möglich. Auf den Servern sammeln sich so viele nicht mehr verwendete Schlüssen an. OPENPGPKEY erlaubt dem Besitzer einer E-Mail-Adresse jederzeit das Löschen und Ersetzen der Schlüssel, da er als Besitzer feststellbar ist.

- Die Key-Server können das Spam-Aufkommen erhöhen, da die Datenbanken mit öffentlichen Schlüsseln und E-Mail-Adressen von Spam-Versendern komplett heruntergeladen werden können. Diese öffentlichen Datenbanken gibt es bei OPENPGPKEY nicht.

Ob der öffentliche Schlüssel einer E-Mail-Adresse mittels OPENPGPKEY abrufbar ist, lässt sich auf einer von mail.de bereitgestellten Testseite überprüfen. Sofern andere Anbieter ebenfalls OPENPGPKEY anbieten, können die zugehörigen E-Mail-Adressen dort ebenfalls getestet werden.