Kaspersky Lab: Verschlüsselungstrojaner CryptXXX ist geknackt

Den Sicherheitsexpterten von Kaspersky Lab ist es gelungen, den Erpressungstrojaner CryptXXX zu knacken. Um Betroffenen zu helfen, stellen sie ein kostenloses Tool zur Entschlüsselung zur Verfügung. Die Krux: Zur Entschlüsselung wird in der Regel mindestens eine der verschlüsselten Dateien im Original benötigt.

CryptXXX verschlüsselt schwächer als behauptet

Dass die Entschlüsselung überhaupt möglich ist, liegt unter anderem daran, dass CryptXXX entgegen der Aussagen im Erpressungstext keine RSA-4096-Verschlüsselung verwendet. Einen allgemeinen Algorithmus, um Opfern der mehr als 50 auf CrpytXXX basierenden Schädlingsfamilien zu helfen, gibt es allerdings nicht, so Kapersky Lab.

Verteilung durch infizierte Dateien und Exploit-Kit Angler

Die Erpressungssoftware wird über E-Mails mit infiziertem Anhang oder Links zu infizierten Seiten verteilt, auf denen das Exploit-Kit Angler den Rechner der Nutzer mit der Ransomware infiziert. Es kam in den vergangenen Monaten auch schon bei der Verbreitung des Ransomware Teslacrypt zum Einsatz, die insbesondere Spieler aus Deutschland im Visier hatte.

Ist die Schadsoftware erst einmal auf dem Rechner installiert, stiehlt sie persönliche Daten und auf dem Rechner gespeicherte Bitcoins und verschlüsselt Dateien, die dann mit der Endung .crypt versehen werden. Anschließend wird das Opfer informiert, dass es sich für Bitcoins im Wert von mehr als 400 Euro freikaufen kann.

Zur Entschlüsselung wird eine Originaldatei benötigt

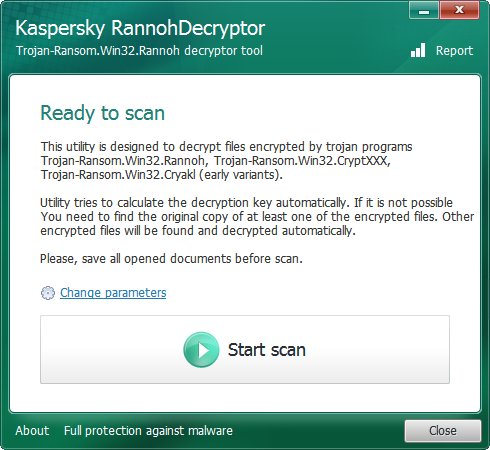

Mit etwas Glück kann das Kaspersky-Tool RannohDecryptor, das ursprünglich als Gegenmittel gegen die Erpressungssoftware Rannoh entwickelt wurde, den Schlüssel für die Dateien selbst ermitteln. Wahrscheinlicher dürfte aber sein, dass Betroffene nicht so viel Glück haben. In der Bedienungsanleitung von Kaspersky Lab wird diese Möglichkeit daher gar nicht erst erwähnt.

Für die Entschlüsselung der Dateien benötigen Betroffene das unverschlüsselte Original von mindestens einer der verschlüsselten Dateien, damit RannohDecryptor den passenden Schlüssel berechnen kann. Einschränkend gilt zudem, dass die berechneten Schlüssel nur bei kleineren oder gleich großen Dateien funktionieren. Wer das Tool mit dem Original einer 1 MByte großen Datei füttert, wird entsprechend nicht in der Lage sein eine beispielsweise 10 MByte große Datei zu entschlüsseln.

Vorsorge ist der beste Schutz

Daher ist das beste Mittel gegen Ransomware auch weiterhin Vorsorge und Vorsicht. Dies sind einerseits regelmäßige Backups, Software-Updates und möglichst eine Anti-Virus-Software. Andererseits kann aber auch ein umsichtiges Verhalten vor der Infektion mit Schadsoftware schützen. Das unbedachte Öffnen von Mailanhängen aus verdächtigen Quellen und das Surfen auf dubiosen Seiten können sonst schnell zum Verhängnis werden. Hinzu kommt: Ändern die Hintermänner den Code der Erpressungssoftware, hilft bei Neuinfektionen auch das Kasperky-Tool nicht weiter.

Den RannohDecryptor und eine ausführliche Anleitung stellt Kaspersky Lab kostenlos im Support-Bereich der eigenen Seite zur Verfügung.

Auch gegen Peyta gibt es ein Tool

Für Betroffene des Erpressungstrojaners Peyta gibt es ebenfalls Hilfe. Ein kostenloses Tool erlaubt auch ihnen die Entschlüsselung der Dateien.