Ich überlege mir eine pfsense firewall anzuschaffen.

modem > pfsense > fritbox DECT und WLAN

Konfiguriert und erfolgreich betrieben habe ich so etwas bereits.

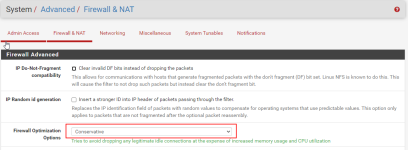

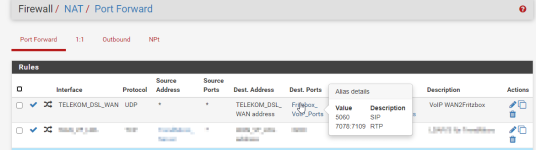

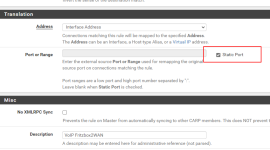

Die Netzwerkfunktionalität schreckt mich nicht, aber die telefonie.

Was ich damals nicht gemacht habe ist der Betrieb einer Fritzbox hinter der pfsense als ip client.

Mein Stand ist hier das die erhebliche Probleme bereiten kann, wie ist der Stand heute?

Es gibt viele Anleitungen, aber auch um so mehr geschilderte Probleme im Netz.

Betreibt wer erfolgreich Telekom VOIP in o.g. Konfiguration mit einer Fritbox als DECT Basis?

modem > pfsense > fritbox DECT und WLAN

Konfiguriert und erfolgreich betrieben habe ich so etwas bereits.

Die Netzwerkfunktionalität schreckt mich nicht, aber die telefonie.

Was ich damals nicht gemacht habe ist der Betrieb einer Fritzbox hinter der pfsense als ip client.

Mein Stand ist hier das die erhebliche Probleme bereiten kann, wie ist der Stand heute?

Es gibt viele Anleitungen, aber auch um so mehr geschilderte Probleme im Netz.

Betreibt wer erfolgreich Telekom VOIP in o.g. Konfiguration mit einer Fritbox als DECT Basis?