Fabian_otto

Banned

- Registriert

- Juni 2013

- Beiträge

- 754

hi liebe CBler,

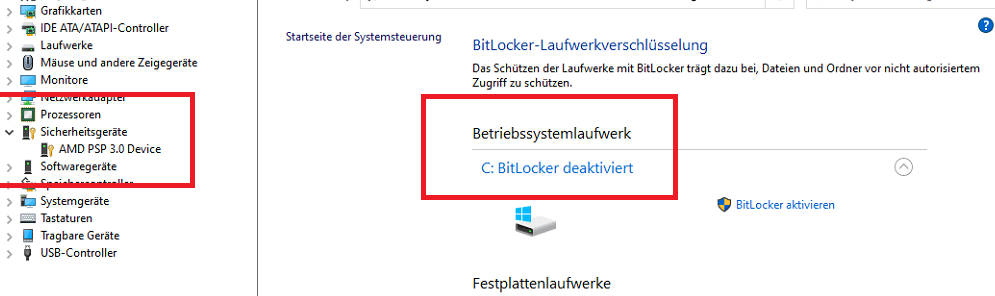

ich starte aktuell per CSM/Legacy/UEFI und wuerde gerne wissen, ob ich hier einfach bitlocker aktivieren kann.

ein fTPM ist ja im ryzen integriert. oder startet dann das system nicht mehr und ich muss es erst mit mbr2gpt ins UEFI format bringen?

viele grüsse.

ich starte aktuell per CSM/Legacy/UEFI und wuerde gerne wissen, ob ich hier einfach bitlocker aktivieren kann.

ein fTPM ist ja im ryzen integriert. oder startet dann das system nicht mehr und ich muss es erst mit mbr2gpt ins UEFI format bringen?

viele grüsse.