Servus,

Ich habe gestern einen Homeserver aufgesetzt mit Windows Server 2019.

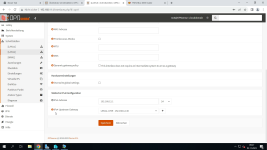

Nun möchte ich eine Website hosten, sowie ein Spiele Server.

(Aktuell wird die Website über IONOS gehostet, wo ich mit Ubuntu 22.04 arbeite)

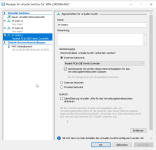

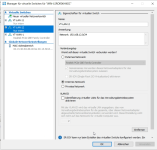

Dadurch, dass der Server im ganz normalen Heimnetzwerk hängt, möchte ich dass Netzwerk absichern, vor Gefahren usw.

Ich weiß viele (Wenn nicht alle) raten von sowas ab, dennoch möchte ich es ausprobieren.

Was würdet ihr machen um die Sicherheit des Netzwerkes so hoch, wie möglich zu halten?

Was ich bereits gehört habe sind Begriffe wie DMZ, VLAN.

Zudem würde es ausreichen eine FW als Software zu haben oder ist eine Hardwarebasierte FW minimum?

Warum möchte ich dass ganze machen?

Ganz einfach um Kosten zu sparen und da ich im 2. Ausbildungsjahr bin zum Fachinformatiker für Systemintegration, dadurch auch Erfahrung sammeln möchte.

Zur bestehenden Hardware:

- FRITZ!Box 6690 Cable Router

Server:

Ich würde mich sehr über Hilfe freuen!

MfG Leon

Ich habe gestern einen Homeserver aufgesetzt mit Windows Server 2019.

Nun möchte ich eine Website hosten, sowie ein Spiele Server.

(Aktuell wird die Website über IONOS gehostet, wo ich mit Ubuntu 22.04 arbeite)

Dadurch, dass der Server im ganz normalen Heimnetzwerk hängt, möchte ich dass Netzwerk absichern, vor Gefahren usw.

Ich weiß viele (Wenn nicht alle) raten von sowas ab, dennoch möchte ich es ausprobieren.

Was würdet ihr machen um die Sicherheit des Netzwerkes so hoch, wie möglich zu halten?

Was ich bereits gehört habe sind Begriffe wie DMZ, VLAN.

Zudem würde es ausreichen eine FW als Software zu haben oder ist eine Hardwarebasierte FW minimum?

Warum möchte ich dass ganze machen?

Ganz einfach um Kosten zu sparen und da ich im 2. Ausbildungsjahr bin zum Fachinformatiker für Systemintegration, dadurch auch Erfahrung sammeln möchte.

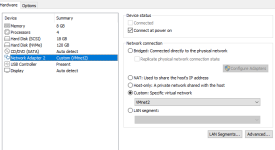

Zur bestehenden Hardware:

- FRITZ!Box 6690 Cable Router

Server:

- i3 8100

- 32GB DDR4 RAM (3600 MHz)

- 1TB SSD

- 350 Watt Be Quiet Netzteil

Ich würde mich sehr über Hilfe freuen!

MfG Leon