newsletter

Cadet 4th Year

- Registriert

- Okt. 2014

- Beiträge

- 65

Hallo zusammen,

ich habe:

Die konfiguration ist nun "safe", dass ich mich (endlich) um Vlan's kümmern kann.

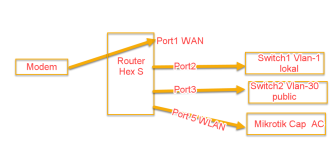

Ich will mein Netzwerk so gestalten:

VLAN-10 = Lokale Geräte (Pc's 1 / 2 / 3, HTPC, Drucker,...)

VLAN-20 = WLAN (AP) (Handy's, div. Wlan Geräte)

VLAN-30 = Public (Webserver, Mailserver (entspr. Ports sollen weitergeleitet werden)

Habe ich das richtig verstanden?

Hoffe hier weiss jemand weiter

Danke

Gruss newsletter

ich habe:

- Modem: DrayTek Vigor 167

- Router: Mikrotik Hex S

- Access Point: Mikrotik Cap AC

Die konfiguration ist nun "safe", dass ich mich (endlich) um Vlan's kümmern kann.

Ich will mein Netzwerk so gestalten:

VLAN-10 = Lokale Geräte (Pc's 1 / 2 / 3, HTPC, Drucker,...)

VLAN-20 = WLAN (AP) (Handy's, div. Wlan Geräte)

VLAN-30 = Public (Webserver, Mailserver (entspr. Ports sollen weitergeleitet werden)

Habe ich das richtig verstanden?

- tagged (z.B. ether3 hat mehrere Vlan's, jedes Gerät braucht ein vlan-tag)

- untagged (z.B. ether3 = 1Vlan / Geräte brauchen nicht extra ein vlan-tag)

- Brauche ich für diese Vlan's extra zusätzlich Vlan-Switches? oder reicht der Hex S aus um mehrere Vlan's zu realisieren?

- Ich habe Standard Geräte sprich: Laptop / Drucker / HTPC / Openmediavault / etc... deshalb denke ich dass untagged vlan's das richtige sind gem. meinem oberen Verständnis.

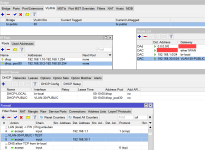

- Ich habe das mal an ether3 getestet, aber der 2. Laptop erhält keine IP von dem DHCP-Server (cmd: ipconfig /renew).

Hoffe hier weiss jemand weiter

Danke

Gruss newsletter