newsletter

Cadet 4th Year

- Registriert

- Okt. 2014

- Beiträge

- 65

Moin,

vielleicht kann mir jemand helfen.

Bin neu im Thema Mikrotik / RouterOS.

Meine Geräte:

ISP -> Modem (DrayTek Vigor 167) -> Router (MikroTik Hex S)

WAN habe ich auf Port 1 beim Hex S.

Den Laptop auf Port 2 beim Hex S.

Internet habe ich soweit.

Ipconfig:

Verbindungsspezifisches DNS-Suffix:

Verbindungslokale IPv6-Adresse . : fe81::5bb:b52d:178d:4753%15

IPv4-Adresse . . . . . . . . . . : 192.168.1.53

Subnetzmaske . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 192.168.1.1

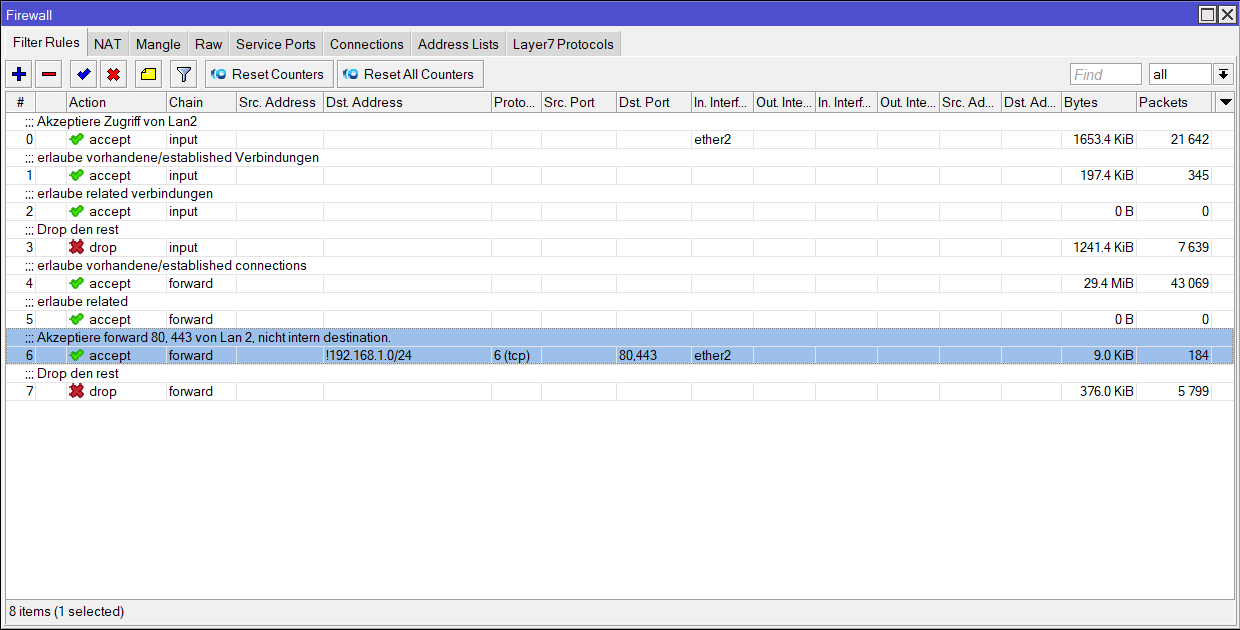

Nun bin ich an den Forward-Regeln dran:

Ich verstehe nicht wieso mein Zugriff auf Webseiten (Port 80 / 443) vom Laptop / ether2 nicht klappt.

Es landet jedes mal im Drop.

Meine Firewall-Einstellungen:

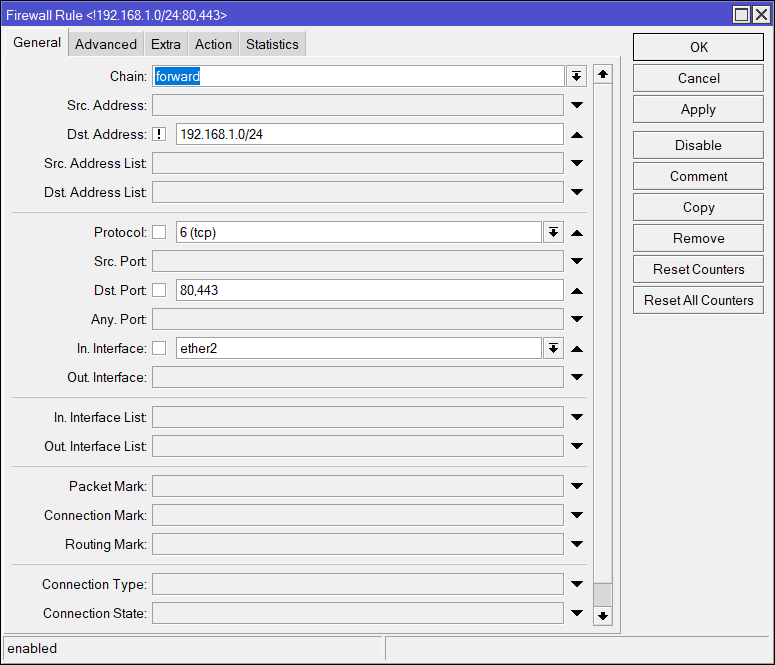

Problematische Konfig:

(bei Action natürlich "accept")

Danke

Gruss newsletter

vielleicht kann mir jemand helfen.

Bin neu im Thema Mikrotik / RouterOS.

Meine Geräte:

ISP -> Modem (DrayTek Vigor 167) -> Router (MikroTik Hex S)

WAN habe ich auf Port 1 beim Hex S.

Den Laptop auf Port 2 beim Hex S.

Internet habe ich soweit.

Ipconfig:

Verbindungsspezifisches DNS-Suffix:

Verbindungslokale IPv6-Adresse . : fe81::5bb:b52d:178d:4753%15

IPv4-Adresse . . . . . . . . . . : 192.168.1.53

Subnetzmaske . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 192.168.1.1

Nun bin ich an den Forward-Regeln dran:

Ich verstehe nicht wieso mein Zugriff auf Webseiten (Port 80 / 443) vom Laptop / ether2 nicht klappt.

Es landet jedes mal im Drop.

Meine Firewall-Einstellungen:

Problematische Konfig:

(bei Action natürlich "accept")

Danke

Gruss newsletter