Moin zusammen,

ich verzweifel gerade an der Einrichtung eines SMB Share in OpenMediaVault.

Das System ist ein OMV 6.8.0-1 auf Debian 11.7 auf einem NuC-artigen System. Also nicht so schwach auf der Brust.

Ich wollte nun einen Share einrichten. Der ist aber nur für einen Benutzer zugreifbar. Für alle anderen und neu angelegte funktioniert der Zugriff nicht.

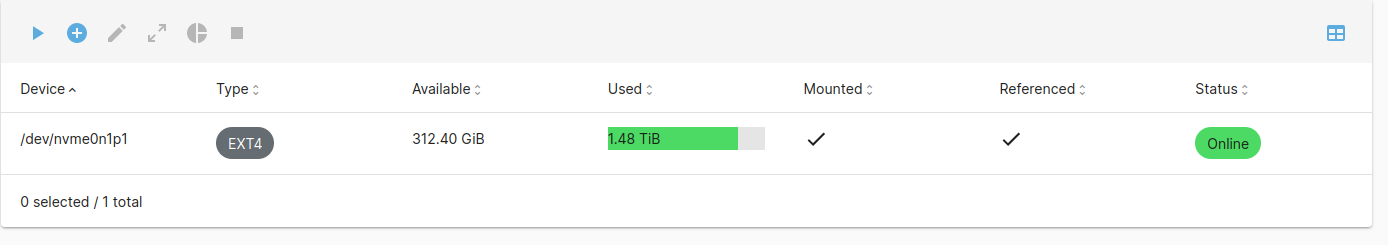

Unter Storage, File Systems gibt es eine NVMe SSD als EXT4 formatiert, gemountet mit ausreichend Speicher.

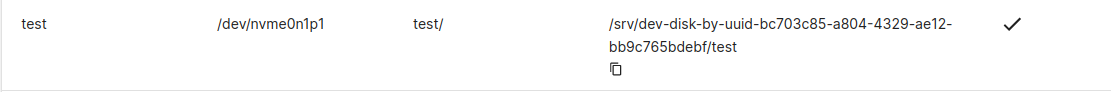

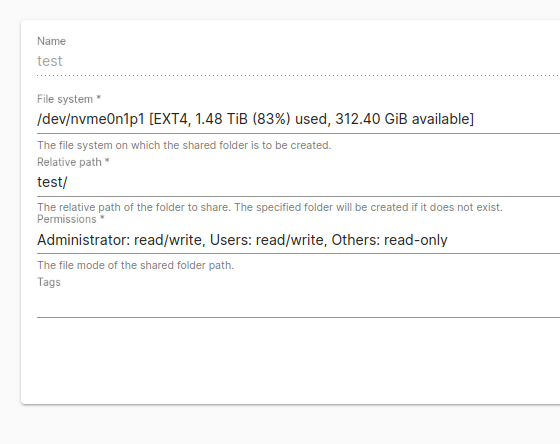

Darauf gibt es ein Shared Folder:

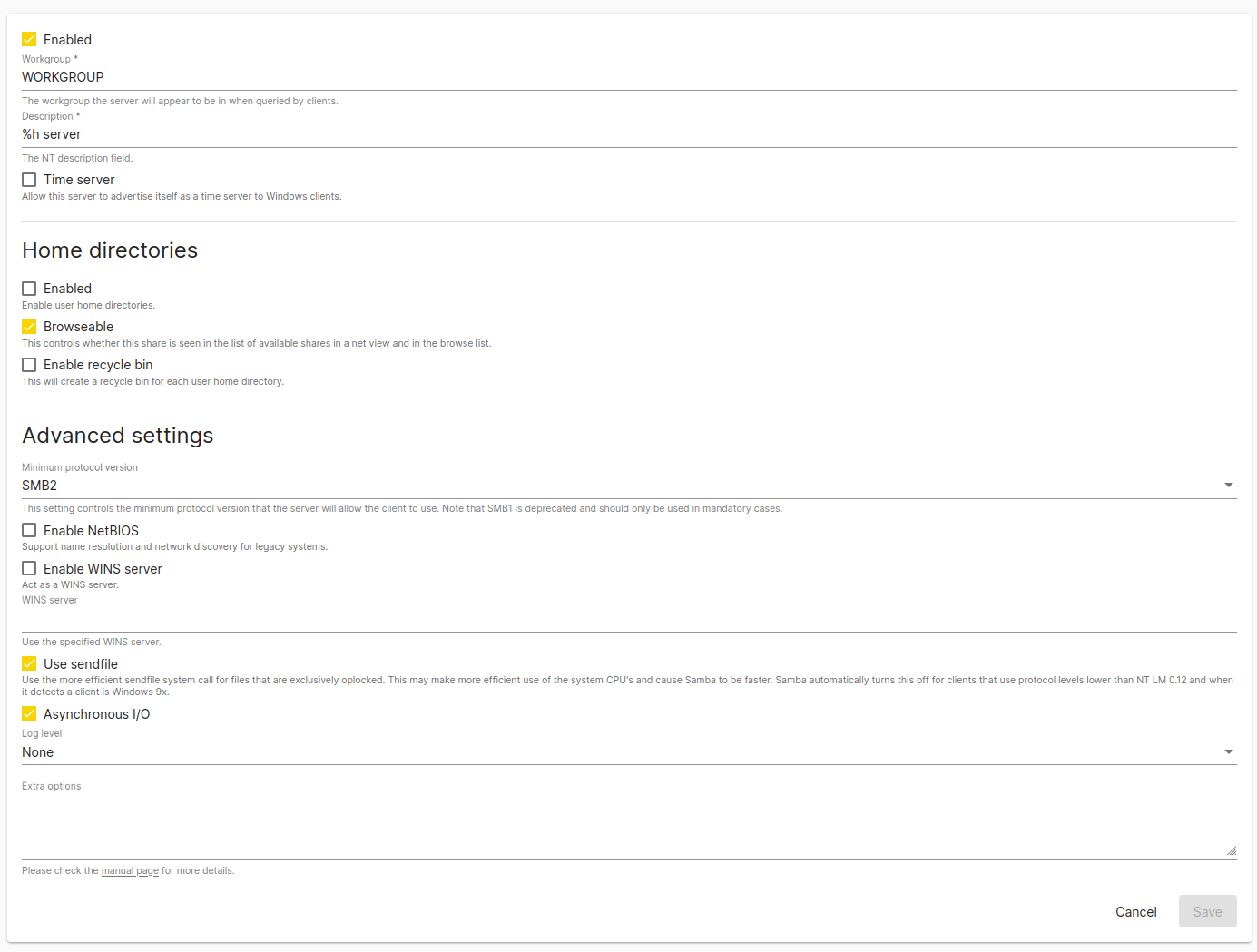

Der SMB Service läuft:

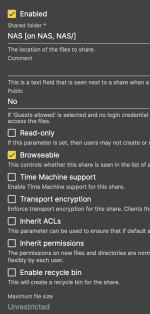

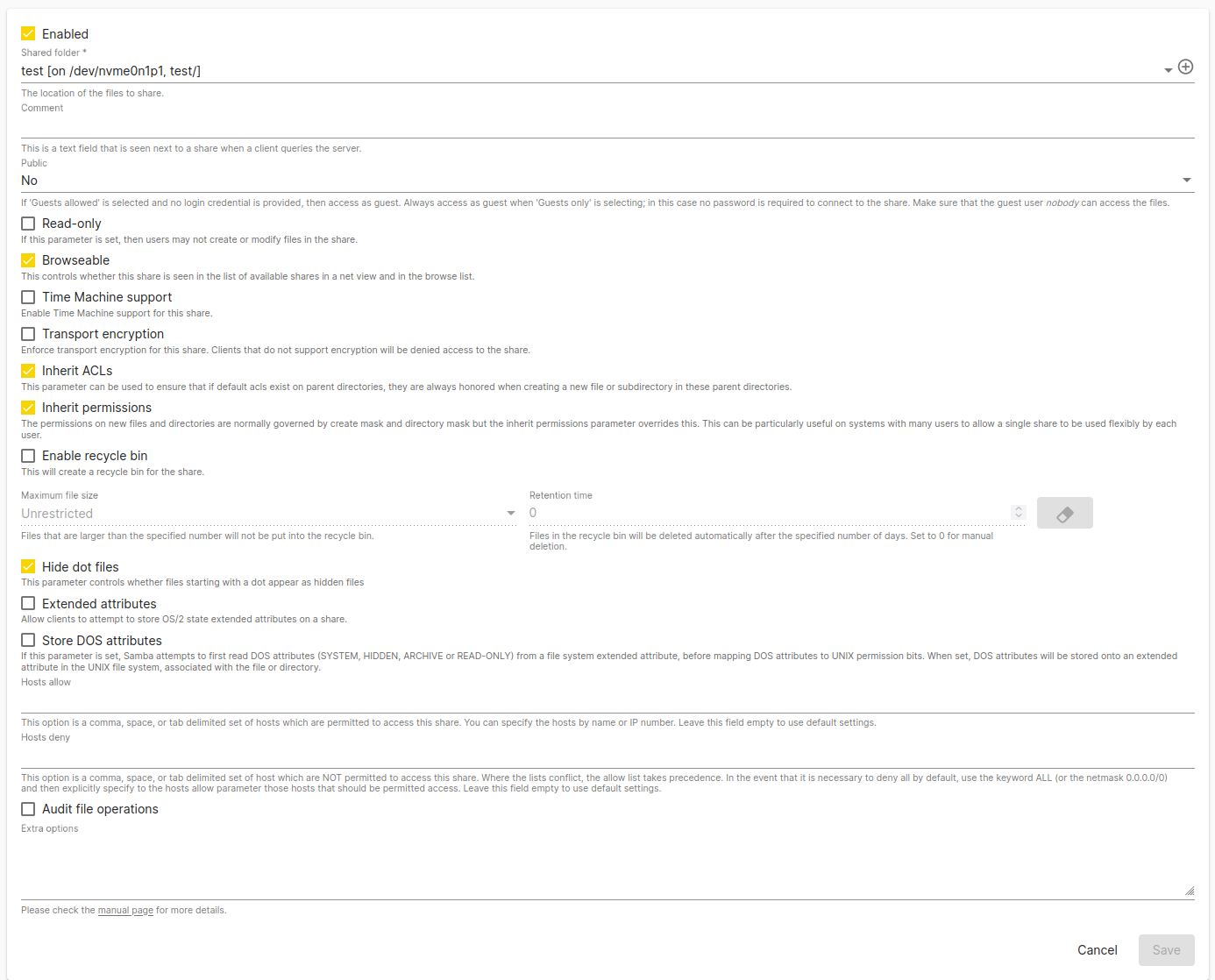

Es gibt einen SMB Share für das Shared Folder:

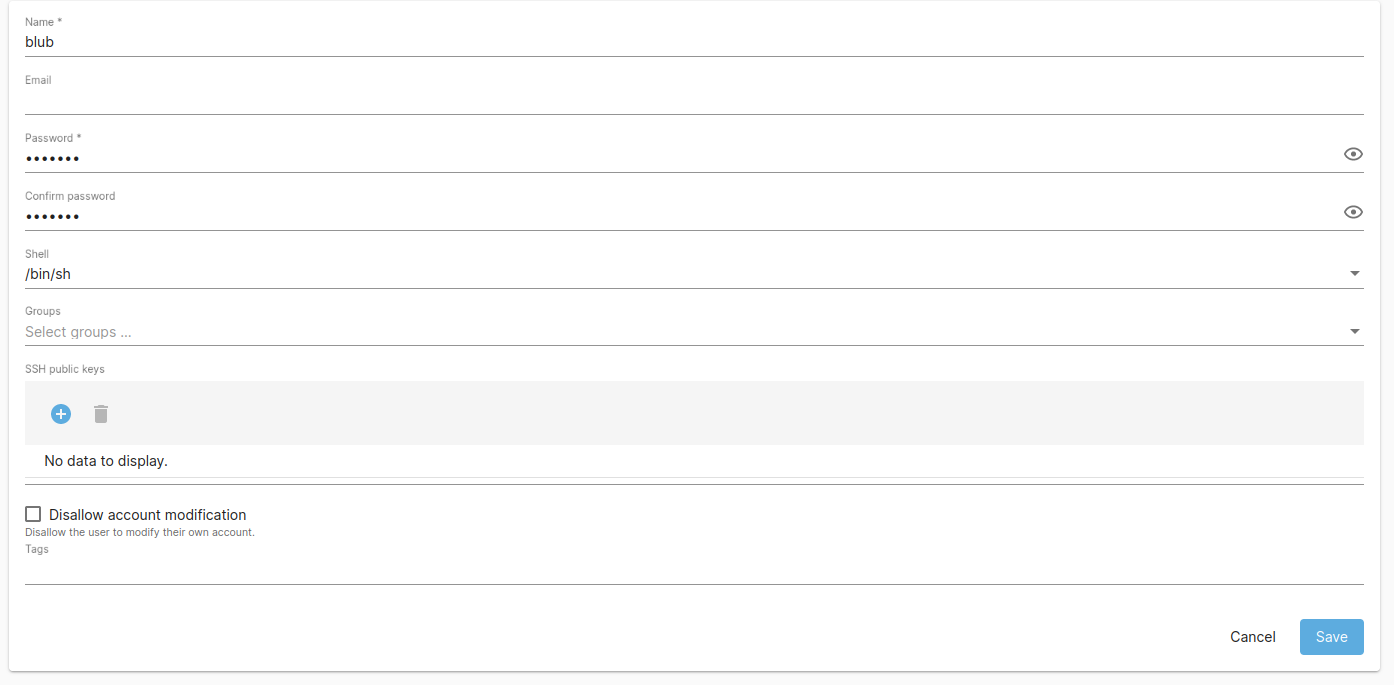

Ein User ist angelegt:

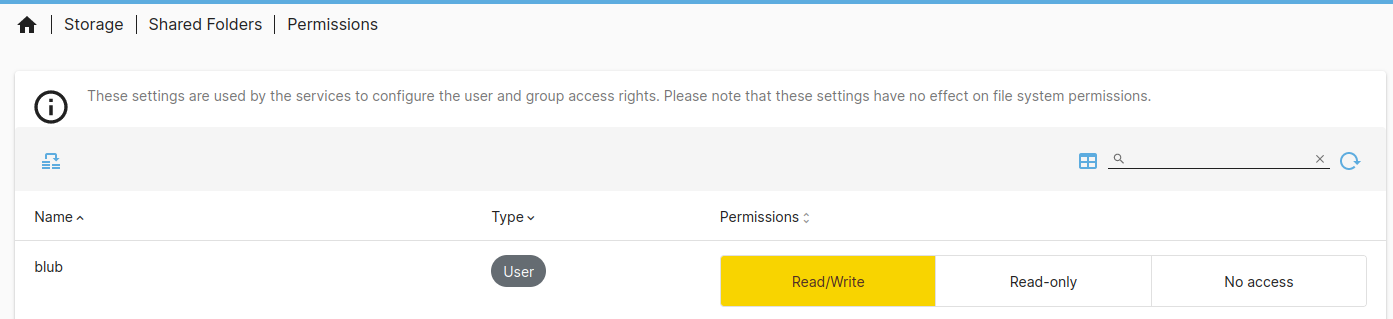

Im Shared Folder bei den Permissions ist die Permission auf Read/Write gesetzt:

Ebenso taucht beim User unter den Permissions der test share mit Read/Write auf:

Per SSH das test Verzeichnis geprüft:

Bei den Shares bei denen ich keinen Zugriff gegeben habe kommt beim Versuch darauf zuzugreifen erneut der Dialog zur Eingabe von Benutzer und Passwort.

Beim Test Share kommt sinngemäß eine Meldung wie "Zugriff verweigert. Bitte an den Admin wenden".

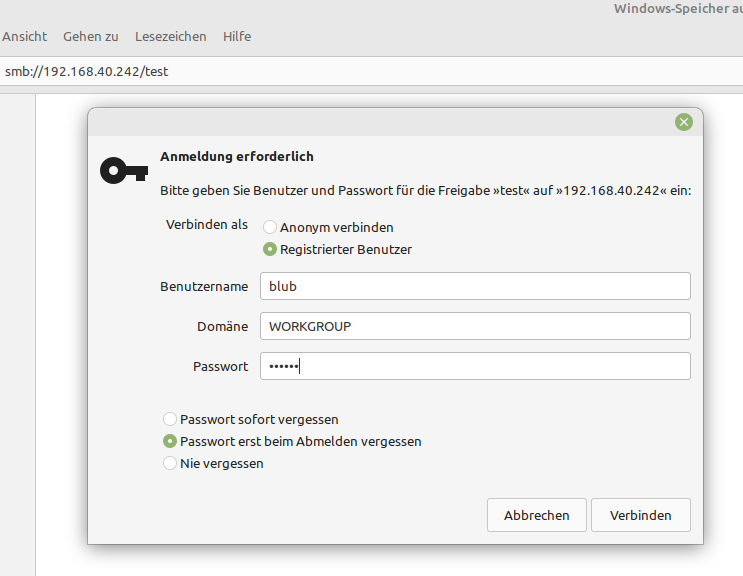

Der Zugriff funktioniert von Windows 10 und auch Linux Mint nicht. Bei Mint kommt immer wieder der Dialog zur User/Passwort Eingabe.

Ich habe temporär versucht AppAmor und UFW auf dem Server zu deaktivieren um Firewall und Security Probleme auszuschließen. Hat aber auch nix gebracht.

ich verzweifel gerade an der Einrichtung eines SMB Share in OpenMediaVault.

Das System ist ein OMV 6.8.0-1 auf Debian 11.7 auf einem NuC-artigen System. Also nicht so schwach auf der Brust.

Ich wollte nun einen Share einrichten. Der ist aber nur für einen Benutzer zugreifbar. Für alle anderen und neu angelegte funktioniert der Zugriff nicht.

Unter Storage, File Systems gibt es eine NVMe SSD als EXT4 formatiert, gemountet mit ausreichend Speicher.

Darauf gibt es ein Shared Folder:

Der SMB Service läuft:

Es gibt einen SMB Share für das Shared Folder:

Ein User ist angelegt:

Im Shared Folder bei den Permissions ist die Permission auf Read/Write gesetzt:

Ebenso taucht beim User unter den Permissions der test share mit Read/Write auf:

Ergänzung ()

Per SSH das test Verzeichnis geprüft:

drwxrwsr-x+ 2 root users 4.0K Sep 12 21:56 test

Ergänzung ()

Bei den Shares bei denen ich keinen Zugriff gegeben habe kommt beim Versuch darauf zuzugreifen erneut der Dialog zur Eingabe von Benutzer und Passwort.

Beim Test Share kommt sinngemäß eine Meldung wie "Zugriff verweigert. Bitte an den Admin wenden".

Ergänzung ()

Der Zugriff funktioniert von Windows 10 und auch Linux Mint nicht. Bei Mint kommt immer wieder der Dialog zur User/Passwort Eingabe.

Ergänzung ()

Ich habe temporär versucht AppAmor und UFW auf dem Server zu deaktivieren um Firewall und Security Probleme auszuschließen. Hat aber auch nix gebracht.

Zuletzt bearbeitet: