Letztes Jahr hatte ich mir das ASUS ZenBook 13 OLED zugelegt. Dieses war entweder ab Werk bereits verschlüsselt oder durch MediaMarkt bei der Einrichtung verschlüsselt worden (das habe ich daran gemerkt, dass CloneZilla die gesamte SSD kopieren musste). Allerdings habe ich damals Windows 10 selbst neu aufgesetzt, da die Einrichtung durch den MediaMarkt nicht gewünscht war (eventuell war das ein Rückläufer, man weiß nie). Dabei wurde die SSD allerdings nicht verschlüsselt (was mir auch bewusst war). Wenn man unter Windows BitLocker aktiviert, so muss man das, soweit ich weiß, mit einem Microsoft Konto verknüpfen (ich kann mich natürlich irren). Deswegen frage ich mich nun, wie das Gerät werksseitig oder durch den Verkäufer verschlüsselt wurde, ohne, dass ein Microsoft Konto damit verknüpft war und vor allem, wie ich das jetzt auf die gleiche Art und Weise selbst bewerkstellige, wenn ich darauf Windows 11 komplett neu installieren möchte (denn ein Microsoft Konto möchte ich dafür nicht nutzen müssen)?

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Werksseitige (Hardware-)Verschlüsselung (ohne Microsoft-Konto) wiederherstellen/ einrichten?

- Ersteller Serk

- Erstellt am

kartoffelpü

Rear Admiral

- Registriert

- Juni 2018

- Beiträge

- 5.578

Bei der Bitlocker-Einrichtung wird eigentlich der Recovery-Key angezeigt oder man kann ihn auf einem Speichermedium ablegen. Nachträglich kann man ihn z.B. per Powershell auslesen: https://devblogs.microsoft.com/scripting/powertip-use-powershell-to-get-bitlocker-recovery-key/

Ich bin mir eigentlich auch ziemlich sicher, dass es nicht BitLocker war, das hätte man dann ja anhand des Laufwerk-Symbols im Explorer erkennen müssen, oder nicht? Gibt es denn noch eine andere Variante, wie man das werksseitig (durch die Hardware) verschlüsseln lassen kann? Ich wüsste ehrlich gesagt nicht wie, deswegen frage ich. Naürlich ist der Einwand mit z.B. VeraCrypt auch berechtigt, nur wie gesagt, ich wüsste gerne, wie die ursprüngliche Verschlüsselung hergestellt wurde, dann lerne ich vielleicht etwas dazu und kann es mir immer noch überlegen.

Eidgenosse

Banned

- Registriert

- Nov. 2012

- Beiträge

- 645

Am besten solltest du gar kein Microsoft mehr benutzen, auch kein Windows.Serk schrieb:Letztes Jahr hatte ich mir das ASUS ZenBook 13 OLED zugelegt. Dieses war entweder ab Werk bereits verschlüsselt oder durch MediaMarkt bei der Einrichtung verschlüsselt worden (das habe ich daran gemerkt, dass CloneZilla die gesamte SSD kopieren musste). Allerdings habe ich damals Windows 10 selbst neu aufgesetzt, da die Einrichtung durch den MediaMarkt nicht gewünscht war (eventuell war das ein Rückläufer, man weiß nie). Dabei wurde die SSD allerdings nicht verschlüsselt (was mir auch bewusst war). Wenn man unter Windows BitLocker aktiviert, so muss man das, soweit ich weiß, mit einem Microsoft Konto verknüpfen (ich kann mich natürlich irren). Deswegen frage ich mich nun, wie das Gerät werksseitig oder durch den Verkäufer verschlüsselt wurde, ohne, dass ein Microsoft Konto damit verknüpft war und vor allem, wie ich das jetzt auf die gleiche Art und Weise selbst bewerkstellige, wenn ich darauf Windows 11 komplett neu installieren möchte (denn ein Microsoft Konto möchte ich dafür nicht nutzen müssen)?

Bodennebel

Lt. Commander

- Registriert

- Apr. 2019

- Beiträge

- 1.483

Wenn ich jetzt nicht total daneben liege, muss man das nicht. Aber man kann, da dann der Bitlocker Wiederherstellungsschlüssel im Microsoft-Konto gespeichert werden kann. Es empfiehlt sich trotzdem, den Wiederherstellungsschlüssel noch woanders abzulegen (Ausdruck, externer Datenträger).Serk schrieb:Wenn man unter Windows BitLocker aktiviert, so muss man das, soweit ich weiß, mit einem Microsoft Konto verknüpfen (ich kann mich natürlich irren).

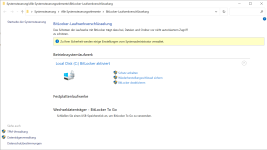

So sieht es unter Windows 10 Pro bei meinem Bitlocker-verschlüsselten Laufwerk aus:

Die BitLocker-Verschlüsselung ist auf allen unterstützten Geräten verfügbar, auf denen Windows 10 oder 11 Pro, Enterprise oder Education ausgeführt wird.

Auf unterstützten Geräten mit Windows 10 oder neuer wird BitLocker automatisch aktiviert, wenn Sie sich zum ersten Mal mit Ihrem Microsoft-Konto (z. B. @outlook.com oder @hotmail.com) oder Ihrem Geschäfts-, Schul- oder Unikonto anmelden.

BitLocker wird bei lokalen Konten nicht automatisch aktiviert, Sie können es jedoch manuell im Tool BitLocker verwalten aktivieren.

Quelle: https://support.microsoft.com/de-de...-windows-ad5dcf4b-dbe0-2331-228f-7925c2a3012d

Daher gehe ich davon aus, dass Bitlocker auf deinem Gerät aktiviert war. Warum sollte sich Mediamarkt die Mühe machen, eine andere Verschlüsselungssoftware zu verwenden, bei einem Gerät, das für den Verkauf bestimmt ist?

Aber so wie es aussieht, brauchst Du ein lokales Konto, damit Du Bitlocker ohne Microsoft-Konto einrichten kannst.

S.a.: https://support.microsoft.com/de-de...-windows-6b71ad27-0b89-ea08-f143-056f5ab347d6

Okay, dann würde ich wahrscheinlich BitLocker nehmen, nur frage ich mich trotzdem, über was das bisher verschlüsselt gewesen sein soll, über einen Schlüssel im UEFI/BIOS? BitLocker verwendet ja sicherlich automatisch die Hardware-Verschlüsselung, ohne, dass mit Leistungs-Einbüßen zu rechnen ist, oder muss ich hierfür irgendwas beachten?

scooter010

Commander

- Registriert

- Sep. 2014

- Beiträge

- 2.544

BitLocker verwendet das fTPM des Rechners zur Entschlüsselung. Dort ist der Key gespeichert und durch "magische" cryptografische Routinen ist sichergestellt, dass nur der Windows-Bootloader diesen abrufen kann.

Deswegen funktioniert eine ausgebaute SSD auch nicht in einem anderen Rechner. Dort ist ein Anderes fTPM verbaut, welches den Key einfach nicht kennt.

Natürlich gibt es Leistungseinbußen. Wenn irgendwo etwas aufwändiger gerechnet werden muss, muss es zwangsläufig so sein. Und wenn es nur paar dutzend Nanosekunden mehr Latenz im System sind, um alle Daten von der Festplatte on the fly durch die hardwarebeschleunigte AES-engine zu schicken.

Edit: Natürlich wird man diese Leistungseinbußen auf einem Desktopsystem NICHT bemerken. Das hat, wenn überhaupt, erst bei großen Datenbanksystemen Auswirkungen, die mit hoch performanten NVMe-Arrays mit epischen IOPS-Zahlen bestückt sind. Und dort wird die Ver- und Entschlüsselung auch ein paar Promille mehr Energieverbrauch verursachen. /edit

Man kann bei Bitlocker mittels ein paar Einstellungen bei den Gruppenrichtlinien sogar erzwingen, dass zum Booten/Entschlüsseln zusätzlich zum TPM-Key eine PIN/Passwort eingegeben werden muss. Ich meine aber mich zu erinnern, dass das nur ab Pro-Versionen von Windows möglich ist.

Deswegen funktioniert eine ausgebaute SSD auch nicht in einem anderen Rechner. Dort ist ein Anderes fTPM verbaut, welches den Key einfach nicht kennt.

Natürlich gibt es Leistungseinbußen. Wenn irgendwo etwas aufwändiger gerechnet werden muss, muss es zwangsläufig so sein. Und wenn es nur paar dutzend Nanosekunden mehr Latenz im System sind, um alle Daten von der Festplatte on the fly durch die hardwarebeschleunigte AES-engine zu schicken.

Edit: Natürlich wird man diese Leistungseinbußen auf einem Desktopsystem NICHT bemerken. Das hat, wenn überhaupt, erst bei großen Datenbanksystemen Auswirkungen, die mit hoch performanten NVMe-Arrays mit epischen IOPS-Zahlen bestückt sind. Und dort wird die Ver- und Entschlüsselung auch ein paar Promille mehr Energieverbrauch verursachen. /edit

Man kann bei Bitlocker mittels ein paar Einstellungen bei den Gruppenrichtlinien sogar erzwingen, dass zum Booten/Entschlüsseln zusätzlich zum TPM-Key eine PIN/Passwort eingegeben werden muss. Ich meine aber mich zu erinnern, dass das nur ab Pro-Versionen von Windows möglich ist.

Zuletzt bearbeitet:

Bodennebel

Lt. Commander

- Registriert

- Apr. 2019

- Beiträge

- 1.483

Im Alltagsbetrieb wirst Du von Leistungseinbußen durch Bitlocker nichts merken.

scooter010

Commander

- Registriert

- Sep. 2014

- Beiträge

- 2.544

Der Grund für die Schlangenölaussage würde mich interessieren.wirelessy schrieb:BitLocker nur mit TPM ist Schlangenöl und hilft maximal gegen Vollidioten.

TPM + PIN ist OK.

Bodennebel

Lt. Commander

- Registriert

- Apr. 2019

- Beiträge

- 1.483

Mich auch.

PIN ist eine Variante der Windows Hello Anmeldeoptionen. Wenn man natürlich ohne Anmeldung in Windows durchstartet, so dass man nur den Rechner einschalten braucht, dürfte Bitlocker sinnlos sein. Ich weiß nur nicht, ob das überhaupt funktioniert.

Ich selbst nutze am Laptop Windows Hello mit Gesichtserkennung. Eine PIN musste ich aber auch einrichten, die ich immer dann eingeben darf, wenn die Gesichtserkennung nicht funktioniert.

PIN ist eine Variante der Windows Hello Anmeldeoptionen. Wenn man natürlich ohne Anmeldung in Windows durchstartet, so dass man nur den Rechner einschalten braucht, dürfte Bitlocker sinnlos sein. Ich weiß nur nicht, ob das überhaupt funktioniert.

Ich selbst nutze am Laptop Windows Hello mit Gesichtserkennung. Eine PIN musste ich aber auch einrichten, die ich immer dann eingeben darf, wenn die Gesichtserkennung nicht funktioniert.

Im Kontext meiner Aussage gehört die PIN zu BitLocker, nicht zu Windows Hello.

Windows Hello spielt (afaik) keine Rolle im Pre-Boot.

Naja. BitLocker nur mit TPM schützt genau gegen ein Szenario - nämlich, dass eine Festplatte ausgebaut wird.

In Zeiten von verlötetem Storage .

.

Wenn ich aber eine Festplatte ausbauen kann, habe ich sowieso physikalischen Zugriff auf das Gerät, und kann es dann auch einfach booten.

Da der TPM die Keys rausrückt, wird die Platte dann automatisch entschlüsselt. Die Keys liegen dann im RAM.

Ich hab halt schon Geräte mit Lötspuren am RAM zurückbekommen. Vor über 5 Jahren.

Berichte dazu häufen sich auch.

Verschlüsselung, die sich automatisch entschlüsselt = Schlangenöl.

Windows Hello spielt (afaik) keine Rolle im Pre-Boot.

Naja. BitLocker nur mit TPM schützt genau gegen ein Szenario - nämlich, dass eine Festplatte ausgebaut wird.

In Zeiten von verlötetem Storage

Wenn ich aber eine Festplatte ausbauen kann, habe ich sowieso physikalischen Zugriff auf das Gerät, und kann es dann auch einfach booten.

Da der TPM die Keys rausrückt, wird die Platte dann automatisch entschlüsselt. Die Keys liegen dann im RAM.

Ich hab halt schon Geräte mit Lötspuren am RAM zurückbekommen. Vor über 5 Jahren.

Berichte dazu häufen sich auch.

Verschlüsselung, die sich automatisch entschlüsselt = Schlangenöl.

scooter010

Commander

- Registriert

- Sep. 2014

- Beiträge

- 2.544

Was auch immer das mit BitLocker zu tun hat... Ist jetzt nicht grade trivial der Angriff. Wer einen so hohen Schutzbedarf hat, sollte selbstverständlich was Anderes nehmen. Aber ich glaube deine Aussage bzgl. der angeblichen Häufing nicht. Ebensowenig glaube ich, dass diese Löterei dazu dienen soll,den Encryption-Key zu bekommen.wirelessy schrieb:Ich hab halt schon Geräte mit Lötspuren am RAM zurückbekommen.

Letztlich muss der Key nichtmal zwingend im Speicher landen, er kann auch permanent im Cache der CPU liegen. Weiß ich aber nicht, ob es so ist.

Nein, es schützt auch davor, dass auf den gestohlenen Laptop zugegriffen werden kann. Beim Boot über USB oder den Wiederherstellungsmodus bleibt die Platte verschlüsselt. Ohne Eingabe der Windows PIN kommt man nicht an das Dateisystem.wirelessy schrieb:BitLocker nur mit TPM schützt genau gegen ein Szenario - nämlich, dass eine Festplatte ausgebaut wird.

scooter010

Commander

- Registriert

- Sep. 2014

- Beiträge

- 2.544

Die Verschlüsselung hat den Zweck, die Daten vor Unbefugten zu schützen.

Solange die Windows-Anmeldung eine Authentifizierung (Pin, Passwort, Hello,...) erfordert, ist kein Zugriff auf die Daten möglich. Letztlich wurde die Eingabe des "Passwortes" nach den Entschlüsselungsvorgang verlegt. Aber so oder so erhält man (ohne löten oder DMA-Hacks) keinen Zugriff ohne das Passwort.

Zweck erfüllt, würde ich meinen, vor allem, da das TPM ja auch die Integrität des Systems sicher stellt (auch Hackbar, ich weiß) und die Herausgabe des Schlüssels verweigert.

Das Konzept an sich ist wasserdicht. Wir jedes Sicherheitsfeature scheitert es in der Praxis an Implementierungsfehlern und/oder dem bequemen User.

Solange die Windows-Anmeldung eine Authentifizierung (Pin, Passwort, Hello,...) erfordert, ist kein Zugriff auf die Daten möglich. Letztlich wurde die Eingabe des "Passwortes" nach den Entschlüsselungsvorgang verlegt. Aber so oder so erhält man (ohne löten oder DMA-Hacks) keinen Zugriff ohne das Passwort.

Zweck erfüllt, würde ich meinen, vor allem, da das TPM ja auch die Integrität des Systems sicher stellt (auch Hackbar, ich weiß) und die Herausgabe des Schlüssels verweigert.

Das Konzept an sich ist wasserdicht. Wir jedes Sicherheitsfeature scheitert es in der Praxis an Implementierungsfehlern und/oder dem bequemen User.

Ergänzung ()

Ja, ich denke der cold Boot Angriff ist einfacher umsetzbar als das Gelöte... Oder nicht?wirelessy schrieb:Na, wenn du das so siehst - das ist ja dir überlassen.

Cold-Boot-Attacken macht man durchaus gerne mit Löten, damit man sich den RAM nicht durch ein anderes OS überschreibt. Mal davon ab, dass man das auch nicht unbedingt trivial booten kann, je nach BIOS.

Aber deshalb antworte ich nicht, ich wollte eher hier das reinverlinken:

https://blog.fefe.de/?ts=9aaf9070

Nicht nur ich bin der Meinung, dass da ne PIN/Passphrase zugehört.

Aber deshalb antworte ich nicht, ich wollte eher hier das reinverlinken:

https://blog.fefe.de/?ts=9aaf9070

Nicht nur ich bin der Meinung, dass da ne PIN/Passphrase zugehört.

Ähnliche Themen

- Antworten

- 4

- Aufrufe

- 657

- Antworten

- 12

- Aufrufe

- 1.071

- Antworten

- 7

- Aufrufe

- 648