balderthor

Cadet 2nd Year

- Registriert

- Aug. 2023

- Beiträge

- 26

Hallo,

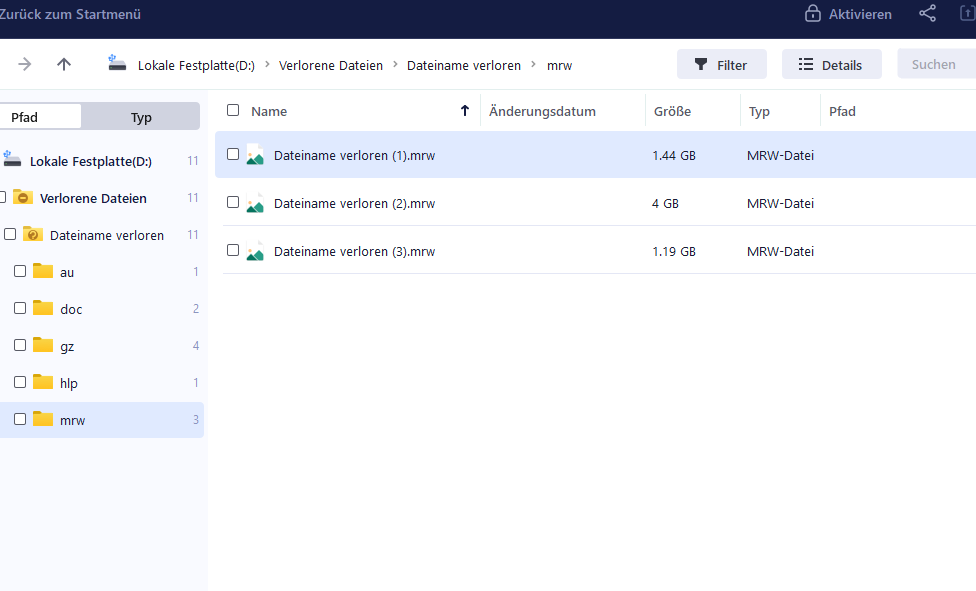

ich habe eine neue externe SSD mit Veracrypt verschlüsselt und danach meine Daten draufgezogen und wieder gelöscht. Aus Neugier habe ich dann mal mit EaseUS Data Recovery Wizard und Recuva probiert gelöschte Daten wiederherzustellen.

Das Ergebnis waren wirre und komische Dateien die nie auf der Festplatte waren, sind das alles Fehler oder ein Versuch von der Veracrypt-Verschlüsselung etwas vorzutäuschen?

ich habe eine neue externe SSD mit Veracrypt verschlüsselt und danach meine Daten draufgezogen und wieder gelöscht. Aus Neugier habe ich dann mal mit EaseUS Data Recovery Wizard und Recuva probiert gelöschte Daten wiederherzustellen.

Das Ergebnis waren wirre und komische Dateien die nie auf der Festplatte waren, sind das alles Fehler oder ein Versuch von der Veracrypt-Verschlüsselung etwas vorzutäuschen?