Hi,

ich habe mir Mühe gegeben dieser sehr technischen Diskussion zu folgen, habe aber nicht alles verstanden, wie ich gestehen muss.

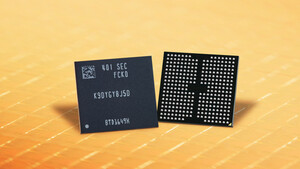

Auch ich hätte gerne eine 256GB SSD und würde sie gerne verschlüsseln. Für meine bisherige konventionelle Platte nutze ich dafür TrueCrypt.

Ich habe einen i5-460M in meinem Notebook (kein AES-NI).

Habe ich es richtig verstanden, dass ich ohne AES-NI mit TrueCrypt nicht mehr glücklich werde?

@Holt: Du hast irgendwo in der Diskussion mal erwähnt, dass du kein TC benutzt? Was benutzt denn du?

Meine Anforderung an Verschlüsselung ist hauptsächlich, vor Diebstahl geschützt zu sein. Ich hätte ja Hardware-Verschlüsselung gesagt aber die kam ja in der Diskussion nicht so gut weg. Habe ich es richtig verstanden, dass das Konzept so ausgelegt ist, dass der Hersteller den Schlüssel umgehen kann?

Vielen Dank!

ich habe mir Mühe gegeben dieser sehr technischen Diskussion zu folgen, habe aber nicht alles verstanden, wie ich gestehen muss.

Auch ich hätte gerne eine 256GB SSD und würde sie gerne verschlüsseln. Für meine bisherige konventionelle Platte nutze ich dafür TrueCrypt.

Ich habe einen i5-460M in meinem Notebook (kein AES-NI).

Habe ich es richtig verstanden, dass ich ohne AES-NI mit TrueCrypt nicht mehr glücklich werde?

@Holt: Du hast irgendwo in der Diskussion mal erwähnt, dass du kein TC benutzt? Was benutzt denn du?

Meine Anforderung an Verschlüsselung ist hauptsächlich, vor Diebstahl geschützt zu sein. Ich hätte ja Hardware-Verschlüsselung gesagt aber die kam ja in der Diskussion nicht so gut weg. Habe ich es richtig verstanden, dass das Konzept so ausgelegt ist, dass der Hersteller den Schlüssel umgehen kann?

Vielen Dank!