Raubmordkopie

Lt. Junior Grade

- Registriert

- Mai 2012

- Beiträge

- 259

Hallo

Ich habe mich bereits in den Sammelthread eingelesen und auch schon eine Menge bezüglich dem Thema SSD mit Truecrypt verschlüsseln gegoogelt, ich möchte nun aber doch noch einmal nachfragen ob ich alles richtig verstanden habe und ob ich mir meine ausgesuchte SSD nun kaufen kann.

Ich möchte eine 256GB große SSD bis 200 Euro, welche ich mit Truecrypt als Systemplatte verwenden werde. Ja, 256GB, denn ich werde noch einige virtuelle Maschinen draufpacken.

Soweit ich verstanden habe, sollte ich 10-20% unpartitionierten Speicherplatz auf der SSD lassen, damit Wear-Leveling noch funktioniert und ggf. fehlerhafte Blöcke keine Probleme bereiten.

Außerdem sollte man die SSD verschlüsseln BEVOR man Daten darauf abspeichert, da diese sonst eventuell noch unverschlüsselt vorliegen. Ich nehme an man installiert dann Windows, dann Truecrypt, verschlüsselt die SSD und kann dann Programme etc installieren, oder kann man mit TC auch eine Systemverschlüsselung einer anderen Platte unter meinem jetzigen System durchführen?

Dann sollte man auch keine SSD mit Sandforce-Controller nehmen, da diese Daten komprimieren was bei Verschlüsselung aber eh nicht funktionieren würde.

Auch soll die Lebendsdauer etwas sinken.

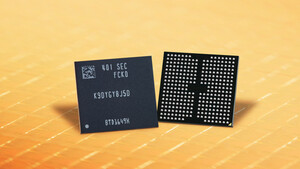

Es gibt hunderte SSDs zur Auswahl, ich habe mich jetzt aber doch auf eine festgelegt, das ist die Samsung SSD 830 256GB.

Kann ich diese für mein Vorhaben kaufen? Und muss ich sonst noch etwas zum Thema SSD verschlüsseln wissen?

Vielen Dank!

Ich habe mich bereits in den Sammelthread eingelesen und auch schon eine Menge bezüglich dem Thema SSD mit Truecrypt verschlüsseln gegoogelt, ich möchte nun aber doch noch einmal nachfragen ob ich alles richtig verstanden habe und ob ich mir meine ausgesuchte SSD nun kaufen kann.

Ich möchte eine 256GB große SSD bis 200 Euro, welche ich mit Truecrypt als Systemplatte verwenden werde. Ja, 256GB, denn ich werde noch einige virtuelle Maschinen draufpacken.

Soweit ich verstanden habe, sollte ich 10-20% unpartitionierten Speicherplatz auf der SSD lassen, damit Wear-Leveling noch funktioniert und ggf. fehlerhafte Blöcke keine Probleme bereiten.

Außerdem sollte man die SSD verschlüsseln BEVOR man Daten darauf abspeichert, da diese sonst eventuell noch unverschlüsselt vorliegen. Ich nehme an man installiert dann Windows, dann Truecrypt, verschlüsselt die SSD und kann dann Programme etc installieren, oder kann man mit TC auch eine Systemverschlüsselung einer anderen Platte unter meinem jetzigen System durchführen?

Dann sollte man auch keine SSD mit Sandforce-Controller nehmen, da diese Daten komprimieren was bei Verschlüsselung aber eh nicht funktionieren würde.

Auch soll die Lebendsdauer etwas sinken.

Es gibt hunderte SSDs zur Auswahl, ich habe mich jetzt aber doch auf eine festgelegt, das ist die Samsung SSD 830 256GB.

Kann ich diese für mein Vorhaben kaufen? Und muss ich sonst noch etwas zum Thema SSD verschlüsseln wissen?

Vielen Dank!