Krypto-Trojaner: Teslacrypt hört auf und veröffentlicht Master-Key

Lange Zeit hatte die Ransomware Teslacrypt, die mittlerweile in der vierten Version im Umlauf ist, ihre Opfer fest im Griff und sorgte so für viel Ärger. Nun aber stellen die Hintermänner die Verbreitung ein und haben den Master-Schlüssel veröffentlicht, mit denen sich alle Dateien entschlüsseln lassen.

Schleichender Rückzug

Bereits in den vergangenen Wochen war es ruhiger um den Krypto-Trojaner Teslacrypt geworden, nun teilen die Hintermänner auf ihrer Website mit, dass das Erpressungsprojekt eingestellt wurde. Gleichzeitig haben die Verantwortlichen auch den Master-Schlüssel veröffentlicht, mit dem alle Dateien entschlüsselt werden können, unabhängig von der eingesetzten Version. Konkret werden die Dateien mit den Endungen .aaa, .abc, .ccc, .ecc, .exx, .micro, .mp3 .ttt, .vvv, xxx, .xyz und .zzz aufgeführt. Hinzu kommen die Daten ohne Dateiendung, die bei Teslacrypt 4.0 zum Einsatz kommen.

Der Grund für den Sinneswandel ist, dass die Verteiler der Malware immer mehr auf andere Versionen wie Locky und vor allem CryptXXX umsteigen. Dies ergab eine Nachfrage über die Support-Seite von Teslacrypt durch einen Mitarbeiter der Sicherheitsfirma Eset. Dieser fragte auch gleich den Master-Schlüssel an, den die Entwickler kurze Zeit später veröffentlichten.

Decoder hilft bei Entschlüsselung

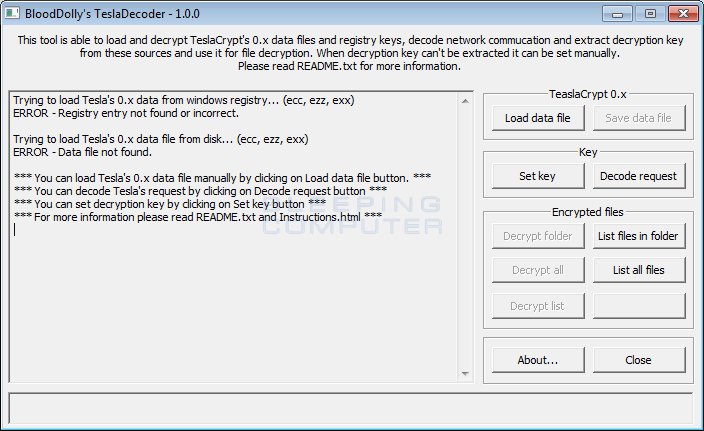

Um die Dateien zu entschlüsseln, hat der Teslacrypt-Experte BloodDolly seinen Tesladecoder in Version 1.0 (Direktdownload bei BleepingComputer) veröffentlicht. Das kleine Programm ist somit in der Lage, alle Dateien zu entschlüsseln – auch solche, die mit Version 3.0 oder 4.0 von Teslacrypt verschlüsselt wurden.

-

TeslaDecoder (Bild: BleepingComputer)

TeslaDecoder (Bild: BleepingComputer)

Teslacrypt war lange Zeit eine hartnäckige Bedrohung

Das Thema Krypto-Trojaner stand zu Beginn dieses Jahres bei vielen Anwendern im Mittelpunkt. Nicht zuletzt, weil die diversen Ableger nicht nur private Haushalte, sondern auch Krankenhäuser und andere Unternehmen angriffen. Die Variante Teslacrypt, die mittlerweile in der vierten Generation im Umlauf ist, startete etwa im Februar des vergangenen Jahres und zielte dabei zunächst vor allem auf deutsche Nutzer und auf die Gamer. Mit der Weiterentwicklung wurde aber auch der Opferkreis erweitert.

Die Methode war dabei – wie auch bei allen anderen Krypto-Trojanern – stets die Gleiche: Die Malware infiziert einen Computer und beginnt dann schnell alle Dateien zu verschlüsseln. In den neueren Versionen wurde dabei auch nicht vor Netzlaufwerken halt gemacht. Die Schlüssel können in der Regel nur schwer geknackt werden, weshalb die Hintermänner ein Lösegeld erpressen. Dabei garantiert jedoch keiner, dass wirklich ein Schlüssel herausgegeben wird und ob dieser auch funktioniert. Daher ist der allgemeine Rat, das geforderte Lösegeld nicht zu zahlen.