Snoopy69

Captain

- Registriert

- März 2004

- Beiträge

- 3.259

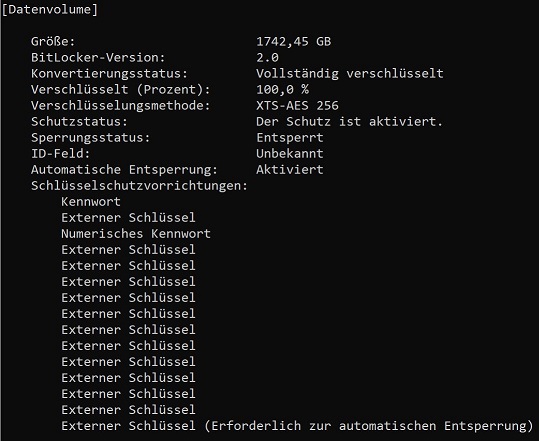

Weiß jmd, wie ich die externen Schlüssel, bis auf den Letzten von meinem Datenlaufwerk löschen kann?

Letzter Eintrag in der Liste, ist der aktive Schlüssel...

Im OS werden die wohl nicht abgelegt, weil ich zum Test ein frisches OS geladen hab. Auf dem Daten-Laufwerk selbst auch nicht. Bliebe nur noch das MB selbst

Dem MB hab ich vorhin ein neues Updates verpasst. Dabei sollte doch ALLES gelöscht werden oder nicht?

Letzter Eintrag in der Liste, ist der aktive Schlüssel...

Im OS werden die wohl nicht abgelegt, weil ich zum Test ein frisches OS geladen hab. Auf dem Daten-Laufwerk selbst auch nicht. Bliebe nur noch das MB selbst

Dem MB hab ich vorhin ein neues Updates verpasst. Dabei sollte doch ALLES gelöscht werden oder nicht?