Zonk87

Cadet 2nd Year

- Registriert

- Sep. 2021

- Beiträge

- 17

Hallo zusammen

Ich sitze seit ein paar Tagen und zwerbreche mir den Kopf über ein Problemchen in meinem Heimnetz.

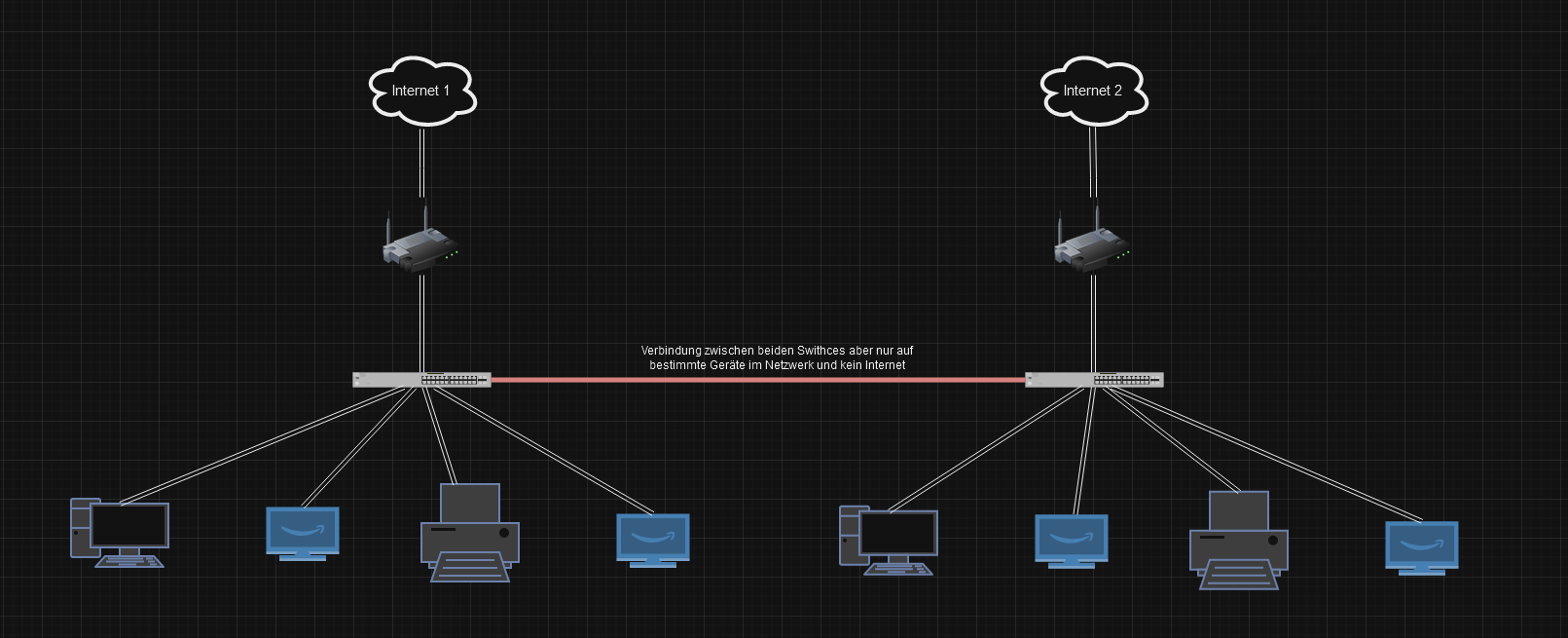

In meinem Haus nehme ich bald einen Mieter mit auf und möchte gern das Jede Partei sein eigenes Internet hat. Aktuell ist es so das alle Netzwerkkabel aus dem Hausanschlussraum über einen Switch(unmanaged) und Patchfeld in die jeweiligen Zimmer verteilt werden. Jetzt habe ich mir das so vorgestellt das man eine zweiten Switch einbaut in den Anschlusschrank und die Patchkabel der Wohunung des Mieters auf den zweiten Switch zu legen. Auf den ersten Switch hängt meine Kabel-Router dran und auf den zweiten soll dann der Kabel-Router meines Mieters dran das wir beide Separate Internetanschlüsse hat.

Das Problem was ich jetzt habe ist das einige Service die ich bei mir im Netzwerk momentan habe gerne mit meinem Mieter teilen möchte aber ohne das er Leistung von meinem Internet bekommt oder anders herum.

Ich habe jetzt schon was von einem Firewall-MiniPC gehört das man dort dann die Regeln einstellen kann was erst mal ganz gut klingt aber ich würde gern noch alternativen die eventuell für mich einfacher umsetzbar sind und nicht ganz so Preisintensiv sind.

Mit freundlichen Grüßen

Zonk87

Ich sitze seit ein paar Tagen und zwerbreche mir den Kopf über ein Problemchen in meinem Heimnetz.

In meinem Haus nehme ich bald einen Mieter mit auf und möchte gern das Jede Partei sein eigenes Internet hat. Aktuell ist es so das alle Netzwerkkabel aus dem Hausanschlussraum über einen Switch(unmanaged) und Patchfeld in die jeweiligen Zimmer verteilt werden. Jetzt habe ich mir das so vorgestellt das man eine zweiten Switch einbaut in den Anschlusschrank und die Patchkabel der Wohunung des Mieters auf den zweiten Switch zu legen. Auf den ersten Switch hängt meine Kabel-Router dran und auf den zweiten soll dann der Kabel-Router meines Mieters dran das wir beide Separate Internetanschlüsse hat.

Das Problem was ich jetzt habe ist das einige Service die ich bei mir im Netzwerk momentan habe gerne mit meinem Mieter teilen möchte aber ohne das er Leistung von meinem Internet bekommt oder anders herum.

Ich habe jetzt schon was von einem Firewall-MiniPC gehört das man dort dann die Regeln einstellen kann was erst mal ganz gut klingt aber ich würde gern noch alternativen die eventuell für mich einfacher umsetzbar sind und nicht ganz so Preisintensiv sind.

Mit freundlichen Grüßen

Zonk87