Liebe Community!

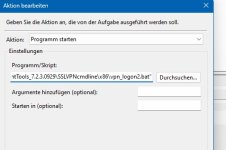

für ein Backup außer Haus, habe ich wegen dem automatischen Trennen des VPN Tunnel (Fortinet F Serie Firewall mit Forticlient) Fortitools installiert, eine passende Batchdatei gebastelt und Diese werden zeitlich vor den Backupjobs gestartet über die Windows Aufgabenplanung.

Oftmals bemerkte ich dann, es wurde im Syncback nicht einmal die Jobs versucht zu machen, obwohl dort alles richtig konfiguriert ist.

Dann beim Öffnen des Quellverzeichnisses (Server im entfernten Bürolan) merke ich dann, dass diese unerreichbar sind.

Wenn ich den VPN Tunnel manuell über Forticlient aufbaue, dann erreiche ich sie.

Trenne ich den manuellen VPN Tunnel dann und lasse ihn automatisiert über die Batchdatei aufbauen, geht es auch eine zeitlang.

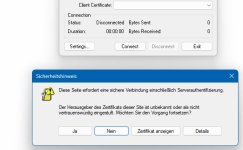

...mit der Zeit aber sind die SMB Pfade nicht erreichbar dh VPN funktioniert nicht richtig.

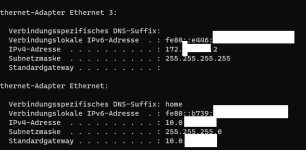

Über ipconfig sehe ich in beiden Szenarien keinen Unterschied (siehe Anhang).

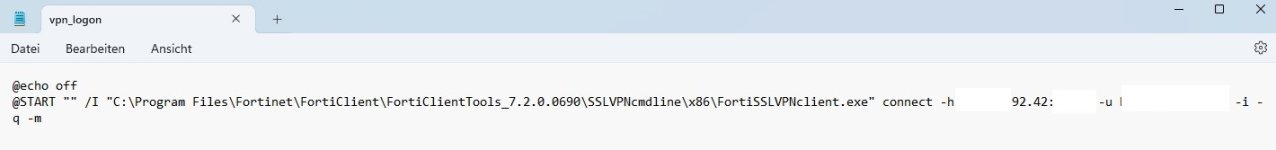

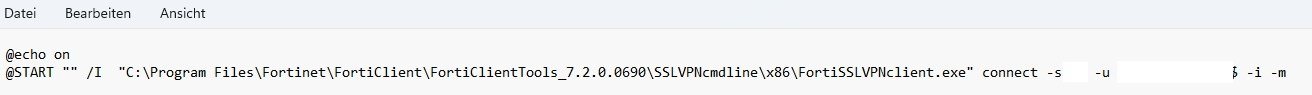

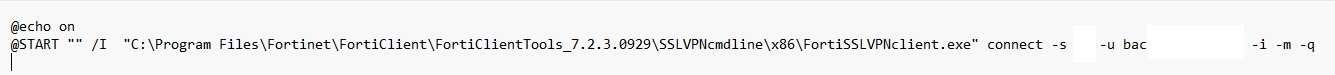

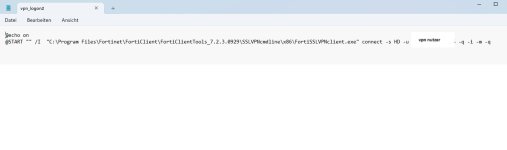

2 Batchdateivarianten habe ich (manuelle Werte und auf eingerichtetes Profil bezogen und andere Extra Parameter)

Die Batchdateien habe ich euch auch angehängt als Screenshot (sensible Adressdaten/Zugangsdaten ausgeschnitten.

Wenn man sich mit einem VPN Anliegen dazu bei Fortinet meldet, sagen die "kein Support dabei ohne EMS".

Habt ihr eine Idee, wo hier das Problem liegt?

Vielen Dank!

für ein Backup außer Haus, habe ich wegen dem automatischen Trennen des VPN Tunnel (Fortinet F Serie Firewall mit Forticlient) Fortitools installiert, eine passende Batchdatei gebastelt und Diese werden zeitlich vor den Backupjobs gestartet über die Windows Aufgabenplanung.

Oftmals bemerkte ich dann, es wurde im Syncback nicht einmal die Jobs versucht zu machen, obwohl dort alles richtig konfiguriert ist.

Dann beim Öffnen des Quellverzeichnisses (Server im entfernten Bürolan) merke ich dann, dass diese unerreichbar sind.

Wenn ich den VPN Tunnel manuell über Forticlient aufbaue, dann erreiche ich sie.

Trenne ich den manuellen VPN Tunnel dann und lasse ihn automatisiert über die Batchdatei aufbauen, geht es auch eine zeitlang.

...mit der Zeit aber sind die SMB Pfade nicht erreichbar dh VPN funktioniert nicht richtig.

Über ipconfig sehe ich in beiden Szenarien keinen Unterschied (siehe Anhang).

2 Batchdateivarianten habe ich (manuelle Werte und auf eingerichtetes Profil bezogen und andere Extra Parameter)

Die Batchdateien habe ich euch auch angehängt als Screenshot (sensible Adressdaten/Zugangsdaten ausgeschnitten.

Wenn man sich mit einem VPN Anliegen dazu bei Fortinet meldet, sagen die "kein Support dabei ohne EMS".

Habt ihr eine Idee, wo hier das Problem liegt?

Vielen Dank!