lanse schrieb:

Übersehen, dass der TE den Startpost nachträglich überarbeitet hat mit der Formulierung aus dem Folgepost?

Erstens ja, weil das nachträgliche kommentarlose Ändern eines Beitrags streng genommen sogar gegen die Regeln verstößt (wie mein Hinweis auf die Regeln sogesehen auch), und zweitens, weil ich mir eigentlich recht sicher bin, diese Formulierung auch schon vorher gelesen zu haben.

lanse schrieb:

So schlecht finde ich die Beschreibung im Startpost (jetzt) eigentlich nicht.

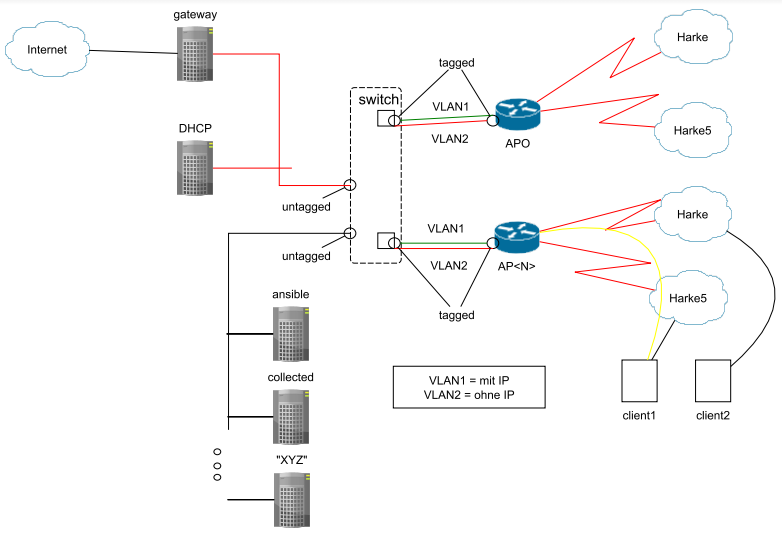

Die Ungereimtheiten bzw. Fehler in der Zeichnung, die ich in #3 angemerkt habe, sind weder erklärt noch korrigiert worden.

lanse schrieb:

Wie versteckt man jetzt die APs komplett?

Das Konzept nennt sich Management-VLAN, ein VLAN, das ausschließlich Geräte der Infrastruktur enthält. Jedweder Zugriff auf dieses VLAN wird über die Firewall bzw. den Router reglementiert..

lanse schrieb:

Als TE hätte ich aber vermutlich nach all den Nettigkeiten hier keinen Bock mehr …

Das mag sein und tut mir auch leid, aber in letzter Zeit sehen 2 von 3 Threads so aus. Ein TE, der sein Problem nicht mal in allgemeinen Worten - also untechnisch - ausreichend beschreiben kann, um dann Stück für Stück mit wichtigen Details anzukommen. In Anbetracht dessen, dass die Helfer hier im Forum ihre Freizeit dafür opfern, ist das Zeitverschwendung von anderen Leuten... Natürlich wirkt das immer unfair, wenn irgendwann die Frustbombe platzt. Wer regelmäßig hier im Forum unterwegs ist, wird wissen, dass ich eigentlich immer versuche, zu helfen und ausführlich zu erklären, aber irgendwann vergeht mir auch die Lust...

lanse schrieb:

Wenn sie und er sich nicht im selben Subnet befinden, kann er schließlich auch kein WLAN für sie bereitstellen.

Das stimmt so nicht. Die IP-Adresse eines AP ist unerheblich, weil er nur eine transparente Brücke zwischen seinem WLAN und LAN Interface darstellt, gewissermaßen ein Switch mit 2 Ports, WLAN und LAN. Es kommt dabei auf die OSI-Layer an. IP ist Layer 3, während Ethernet bzw. 802.3 und WLAN aka 802.11 sich auf Layer 2 bewegen. Es gibt zumindest keine technische Begrenzung, die es verbietet, dass ein AP (oder ein Switch) eine IP-Adresse aus einem falschen Subnetz hat und

trotzdem funktioniert.

Genau darauf basiert letztendlich ja das Konzept des Management-VLANs. Dabei hat das Gerät - AP oder Switch - nur auf dem Management-VLAN eine IP-Adresse und ist ggfs sogar durch die Konfiguration noch zusätzlich vor Zugriffen aus den anderen VLANs geschützt. In den anderen VLANs hat das Gerät keine IP und

trotzdem werden die Datenpakete munter weiterverteilt.

Es ist wie

@snaxilian schon geschrieben hat üblich, dass in professionellen Netzwerken ein separates VLAN durch das gesamte Netzwerk geht, das ausschließlich die Geräte der Infrastruktur enthält, eben das Management-VLAN. In diesem VLAN befinden sich konsequenterweise keinerlei Clients und es ist über den Router, der die (V)LANs miteinander verbindet, geregelt, dass nur bestimmte Ports, Geräte, IP-Ranges oder Subnetze in dieses VLAN geroutet werden.

Die grundsätzliche Vorgehensweise ist also wie folgt:

- VLAN ID für Management-VLAN erstellen (zB 99)

- Management-VLAN auf alle Trunks zu den APs/Switches legen

- Am AP/Switch auf dem Interface für das Management-VLAN eine IP-Adresse definieren

- Firewall/Router konfigurieren und Zugriffe von den anderen VLANs reglementieren

Auf diese Weise hat der Switch/AP nur eine IP-Adresse in VLAN 99 und ist aus den anderen VLANs nicht erreichbar, sofern Gateway bzw. Firewall den Zugriff nicht routen bzw. erlauben. Je nach Gerät kann und muss man ggfs noch im Gerät selbst sicherstellen, dass der Zugriff auf das Webinterface ausschließlich über das Management-VLAN freigegeben ist.

Wie genau das bei einem Sammelsurium aus OpenWRT und TP-Link in den GUIs aussieht, kann ich aus dem Stegreif nicht sagen, weil ich weder mit dem einen noch mit dem anderen arbeite.

Hier wird das anhand von Cisco im Paket Tracer vorgemacht, habe das Video aber nur kurz überflogen.