Hallo Community,

bin gerade damit beschäftigt unser Heimnetzwerk neu zu ordnen und zu erweitern, vorhandene Hardware besser einzubinden. Hierbei gibt es einige Frage bzw. wäre ich über Hinweise und Tipps sehr dankbar. Insbesonders in der Thematik ReverseProxy/PfSense habe ich noch keinen vernüftigen roten Faden.

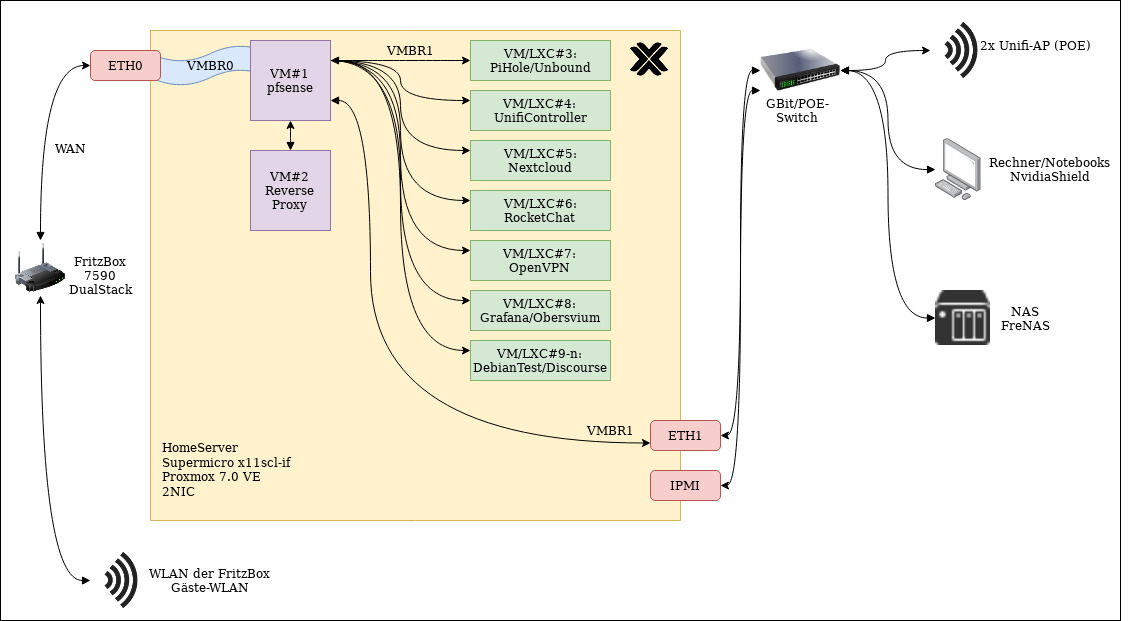

Erstmal ein Bild zum physischen Setup des Heimnetzwerks und erste Gedanken zu den VM-Bridges:

Setup:

Fragen:

1. Ist das abgebildete Setup aus eurer Sicht sinnvoll und tragfähig

2. Welche Subnetze würdet ihr einrichten

3. Welchen ReverseProxy würdet ihr nutzen bzw. empfehlen, einfache Vergabe von Certs wäre super

Zukunft:

Vielen Dank für eure Hilfestellung, Tipps und Empfehlungen. *

Beste Grüße MeroPen

bin gerade damit beschäftigt unser Heimnetzwerk neu zu ordnen und zu erweitern, vorhandene Hardware besser einzubinden. Hierbei gibt es einige Frage bzw. wäre ich über Hinweise und Tipps sehr dankbar. Insbesonders in der Thematik ReverseProxy/PfSense habe ich noch keinen vernüftigen roten Faden.

Erstmal ein Bild zum physischen Setup des Heimnetzwerks und erste Gedanken zu den VM-Bridges:

Setup:

- Internet via VDSL auf die FritzBox 7590 (DualStack ist vorhanden)

- via WAN auf die PVE und erstmal alles durch die PfSense, dann routing zu den VMs/Containern

- Externer Zugriff via Port 80/443, ReverseProxy soll Verteilen auf die VMs/Container

- PfSense soll routen Richtung Switch

- Switch versorgt 2xAP, multiple Clients, NAS

- WLAN der FritzBox soll GastWlan werden bzw. zunächst allen unbeteiligten erstmal Internet ermöglichen

Fragen:

1. Ist das abgebildete Setup aus eurer Sicht sinnvoll und tragfähig

2. Welche Subnetze würdet ihr einrichten

3. Welchen ReverseProxy würdet ihr nutzen bzw. empfehlen, einfache Vergabe von Certs wäre super

- Nginx Revers Proxy (ein bisschen Erfahrung)

- HAProxy (keine Erfahrung)

- VDSL via WAN auf ETH0 des Heimserversers

- ETH0 auf VMBR0 zur PFSense

- VMBR1 auf LXC/VMs

- VMBR1 auf ETH1

- ETH1 auf Switch

Zukunft:

- DMZ, aber ich muss mich erst belesen

- GästeWLAN könnte man auch auf die APs umziehen

Vielen Dank für eure Hilfestellung, Tipps und Empfehlungen. *

Beste Grüße MeroPen