Hi Leute,

ich bin gerade dabei mich ins Thema Netzwerk zu fuchsen, nachdem dieses Thema eine meiner Achillesfersen ist.

Als praktisches Bsp würde es schon seit längerem anstehen das Heimnetz umzubauen. Ich habe hier auch gleich einen etwas speziellen Use-Case und zwar 2 Netze in einem Mehrfamilienhaus zu verbinden.

Ich gehe bewusst nicht darauf ein wie das Setup aktuell ist, da ich bereit bin das ganze ideal von der grünen Wiese weg zu bauen.

Folgende Ausgangssituation:

OG:

Keller:

UG:

Anforderungen:

Zukünfigte Erweiterungen wenn möglich:

Nachdem ich mich ein bisschen eingelesen habe würde mir eine ubiquiti DreamMachine Pro als Herzstück durchaus gut gefallen. Da hätte ich auch schon einen Accesspoint und ein USG im Einsatz, wobei zumindest der AP sicherlich gut wiederverwendet werden kann.

Was mir jetzt noch nicht ganz klar ist:

Was für ein Gerät brauch ich dann im UG, das in den Port gestöpselt ist, der von der DreamMachinePro kommt? Hier bräuchte ich nocheinmal einen Router oder?

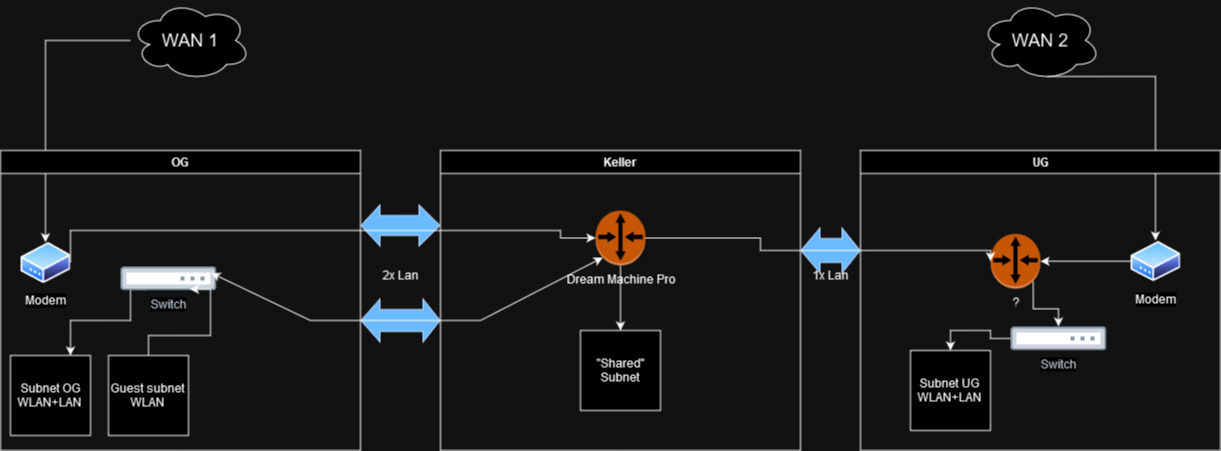

Zur Veranschaulichung habe ich eine kleine Grafik gebastelt wie ich mir das ganze vorstellen würde:

Ich bin für alle Tipps dankbar und wünsche euch einen guten Rutsch!

ich bin gerade dabei mich ins Thema Netzwerk zu fuchsen, nachdem dieses Thema eine meiner Achillesfersen ist.

Als praktisches Bsp würde es schon seit längerem anstehen das Heimnetz umzubauen. Ich habe hier auch gleich einen etwas speziellen Use-Case und zwar 2 Netze in einem Mehrfamilienhaus zu verbinden.

Ich gehe bewusst nicht darauf ein wie das Setup aktuell ist, da ich bereit bin das ganze ideal von der grünen Wiese weg zu bauen.

Folgende Ausgangssituation:

OG:

- Meine Wohnung

- Es besteht ein eigener WAN anschluss per Modem (WAN1)

- Vom "Netzwerkschrank" im Voraum, wo das Modem steht, laufen 2 LAN Leitungen in den Keller zum ServerRack

Keller:

- Hier steht ein ServerRack in dem sich sowohl ein Homelab zum tüfteln läuft, als auch NAS, backup-festplatte und ein paar virtualisierte Services, die in beiden Netzen verfügbar sein sollten

- Beim letzten kleineren Umbau wurde 1 LAN Leitung ins UG gezogen

UG:

- Wohnung meiner Eltern

- Es besteht ein einer WAN-Anschluss per Modem (WAN2)

Anforderungen:

- Das Ganze sollte natürlich sauber getrennt sein. Es soll nicht möglich sein vom Subnet OG direkt ins Subnet UG zu funken und umgekehrt

- Das "Shared" subnet mit NAS etc. soll von beiden Stockwerken aus erreichbar sein

- Die Stockwerke sollten nachwievor über ihre jeweils eigenen WAN-Anschlüsse ins Internet routen

Zukünfigte Erweiterungen wenn möglich:

- Integration von 2 Überwachungs-Kameras vor der jewiligen Eingangstür

- Evtl. Erweiterung von OG auf ein zusätzliches Stockwerk in Zukunft

- Wenn möglich ein einzelnes Gerät (kann über die IP oder MAC identifiziert sein zb.) in UG über das WAN von OG nach außen routen.

Nachdem ich mich ein bisschen eingelesen habe würde mir eine ubiquiti DreamMachine Pro als Herzstück durchaus gut gefallen. Da hätte ich auch schon einen Accesspoint und ein USG im Einsatz, wobei zumindest der AP sicherlich gut wiederverwendet werden kann.

Was mir jetzt noch nicht ganz klar ist:

Was für ein Gerät brauch ich dann im UG, das in den Port gestöpselt ist, der von der DreamMachinePro kommt? Hier bräuchte ich nocheinmal einen Router oder?

Zur Veranschaulichung habe ich eine kleine Grafik gebastelt wie ich mir das ganze vorstellen würde:

Ich bin für alle Tipps dankbar und wünsche euch einen guten Rutsch!