Hallo!

Folgender Fall:

Ins Büro meines Dads (Rechtsanwalt) wurde von einer Mandantin eine Festplatte geschickt.

Warum? Die hat wohl irgendein Mail von einer Bank geöffnet und irgendwo raufgeklickt und nun fehlen ein par Tausend Euro auf dem Konto.

Also klassischer Fall von fishing-Opfer.

Jetzt möchten wir (oder besser: ich soll) auf die Festplatte zugreifen um eventuell das nachvollziehen zu können.

Also z.B. das entsprechende email ansehen und ausdrucken usw.

Einen SATA auf USB Adapter habe ich, z.B. mein Sharkoon Quickport XT USB3.0, was auch im regen Einsatz ist, da ich mehrere "nackte" Festplatten besitze und einsetze (ehemals interne HDDs, nun als externe Datenbunker eingesetzt).

--> Wie greife ich am besten und am sichersten auf diese, möglicherweise (Trojaner? Virus? Wurm? Rootkit?)-verseuchte Festplatte zu?

1.) Idee: Von einem PC in der Kanzlei (oder meinem eigenen, wohne nicht weit weg) die interne SSD abstecken und das Netzwerkkabel abziehen (damit sicher nix passieren kann) und ein Live Linux zu booten. Dann die HDD per SATA auf USB Adapter anschließen und per Datei Explorer draufschauen.

Was ich natürlich nicht weiß: welches OS bei der Mandantin gelaufen ist, welches Email-Programm sie genutzt hat usw. (wurde vorhin von einer Sekretärin angerufen, mehr konnte sie mir am Telefon auf die Schnelle nicht sagen).

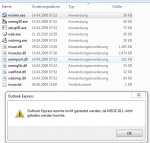

Auch: Wenn das ein Email Programm ist, welches unter Windows läuft, dann läuft das ja nicht wenn ich es unter Linux starten will, oder?

Zudem kenne ich mich unter Linux nicht aus, Android zähle ich nicht und GParted nutze ich ja nur zum HDD Partitionieren, ist ja auch kein "vollwertiges" OS (denke ich).

Was würde es mir also helfen, mit Linux und dem dortigen Datei Explorer die HDD zu durchstöbern, wenn ich keine Programme (weil Windows Programme) starten kann?

Ich würde ja nur den Verzeichnisbaum inkl. Dateien sehen, so wie wenn ich unter Windows auf Laufwerk C klicke und die Dateien und Ordner sehe, nicht wahr? (z.B. ist ja der Desktop auch nur ein Ordner unter C:\Users\ )

2.) Idee: Virtuelle Maschine (VM). Man kann z.B. unter Ubuntu eine VM machen und dort Windows installieren. Dort dann die HDD anstecken und ganz normal unter Windows darauf zugreifen. Wenn eine Malware aktiv wird, ist es egal, weil die nicht durch die Sandbox kommt und unter Linux ja eh nicht funktionieren würde.

NUR: Alle Büro PCs sind in Gebrauch bzw. mit Windows 7 Pro 64Bit aufgesetzt und eingerichtet.

Von den Clients gibts auch keine Backups (alle wichtigen Daten sind aber wenigstens auf dem Server, der doppelt gesichert wird), die man evtl. schnell per Knopfdruck zurückspielen könnte.

3.) Idee: Auf einem bestehenden Windows (7 Pro x64) System eine VM, dort wieder Windows installieren, HDD anstecken und darauf zugreifen.

Nur: Kann ein eventuell aktiver Virus sich dann nicht möglicherweise aus der VM aufs "richtige" System übertragen? Im schlimmsten Fall danach innerhalb der Domäne übers ganze Netzwerk verbreiten?

(1 Server mit Windows Server 2008 R2 Standard (64Bit) = Domänencontroller = DHCP = DNS ;; 9 Clients mit Win 7 pro 64Bit, überall AVAST! Free Antivirus drauf)

Wie würdet ihr, die Profis, das angehen?

Vielen Dank

Folgender Fall:

Ins Büro meines Dads (Rechtsanwalt) wurde von einer Mandantin eine Festplatte geschickt.

Warum? Die hat wohl irgendein Mail von einer Bank geöffnet und irgendwo raufgeklickt und nun fehlen ein par Tausend Euro auf dem Konto.

Also klassischer Fall von fishing-Opfer.

Jetzt möchten wir (oder besser: ich soll) auf die Festplatte zugreifen um eventuell das nachvollziehen zu können.

Also z.B. das entsprechende email ansehen und ausdrucken usw.

Einen SATA auf USB Adapter habe ich, z.B. mein Sharkoon Quickport XT USB3.0, was auch im regen Einsatz ist, da ich mehrere "nackte" Festplatten besitze und einsetze (ehemals interne HDDs, nun als externe Datenbunker eingesetzt).

--> Wie greife ich am besten und am sichersten auf diese, möglicherweise (Trojaner? Virus? Wurm? Rootkit?)-verseuchte Festplatte zu?

1.) Idee: Von einem PC in der Kanzlei (oder meinem eigenen, wohne nicht weit weg) die interne SSD abstecken und das Netzwerkkabel abziehen (damit sicher nix passieren kann) und ein Live Linux zu booten. Dann die HDD per SATA auf USB Adapter anschließen und per Datei Explorer draufschauen.

Was ich natürlich nicht weiß: welches OS bei der Mandantin gelaufen ist, welches Email-Programm sie genutzt hat usw. (wurde vorhin von einer Sekretärin angerufen, mehr konnte sie mir am Telefon auf die Schnelle nicht sagen).

Auch: Wenn das ein Email Programm ist, welches unter Windows läuft, dann läuft das ja nicht wenn ich es unter Linux starten will, oder?

Zudem kenne ich mich unter Linux nicht aus, Android zähle ich nicht und GParted nutze ich ja nur zum HDD Partitionieren, ist ja auch kein "vollwertiges" OS (denke ich).

Was würde es mir also helfen, mit Linux und dem dortigen Datei Explorer die HDD zu durchstöbern, wenn ich keine Programme (weil Windows Programme) starten kann?

Ich würde ja nur den Verzeichnisbaum inkl. Dateien sehen, so wie wenn ich unter Windows auf Laufwerk C klicke und die Dateien und Ordner sehe, nicht wahr? (z.B. ist ja der Desktop auch nur ein Ordner unter C:\Users\ )

2.) Idee: Virtuelle Maschine (VM). Man kann z.B. unter Ubuntu eine VM machen und dort Windows installieren. Dort dann die HDD anstecken und ganz normal unter Windows darauf zugreifen. Wenn eine Malware aktiv wird, ist es egal, weil die nicht durch die Sandbox kommt und unter Linux ja eh nicht funktionieren würde.

NUR: Alle Büro PCs sind in Gebrauch bzw. mit Windows 7 Pro 64Bit aufgesetzt und eingerichtet.

Von den Clients gibts auch keine Backups (alle wichtigen Daten sind aber wenigstens auf dem Server, der doppelt gesichert wird), die man evtl. schnell per Knopfdruck zurückspielen könnte.

3.) Idee: Auf einem bestehenden Windows (7 Pro x64) System eine VM, dort wieder Windows installieren, HDD anstecken und darauf zugreifen.

Nur: Kann ein eventuell aktiver Virus sich dann nicht möglicherweise aus der VM aufs "richtige" System übertragen? Im schlimmsten Fall danach innerhalb der Domäne übers ganze Netzwerk verbreiten?

(1 Server mit Windows Server 2008 R2 Standard (64Bit) = Domänencontroller = DHCP = DNS ;; 9 Clients mit Win 7 pro 64Bit, überall AVAST! Free Antivirus drauf)

Wie würdet ihr, die Profis, das angehen?

Vielen Dank

Zuletzt bearbeitet: