Pfandfinder

Lieutenant

- Registriert

- Nov. 2020

- Beiträge

- 721

ich habe wie von Sempervideo erklärt einen OpenVPN Server eingerichtet mit pihole:

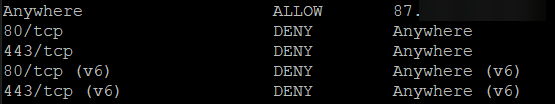

die pihole Admin Oberfläche ist aber einfach mit http://IP/admin/ erreichbar. ich hätte das gerne aber so, dass ich nur auf den Webserver zugreifen kann, wenn ich mit VPN mit dem Server verbunden bin. daher habe ich mit ufw diese Regeln angelegt. aber jetzt komme ich auf gar keine Seite, wenn ich per VPN verbunden bin.

bin kein Netzwerkprofi, daher bitte einfach erklären was zu tun ist

YouTube

An dieser Stelle steht ein externer Inhalt von YouTube, der den Forumbeitrag ergänzt. Er kann mit einem Klick geladen und auch wieder ausgeblendet werden.

Ich bin damit einverstanden, dass YouTube-Embeds geladen werden. Dabei können personenbezogene Daten an YouTube übermittelt werden. Mehr dazu in der Datenschutzerklärung.

die pihole Admin Oberfläche ist aber einfach mit http://IP/admin/ erreichbar. ich hätte das gerne aber so, dass ich nur auf den Webserver zugreifen kann, wenn ich mit VPN mit dem Server verbunden bin. daher habe ich mit ufw diese Regeln angelegt. aber jetzt komme ich auf gar keine Seite, wenn ich per VPN verbunden bin.

bin kein Netzwerkprofi, daher bitte einfach erklären was zu tun ist