Nabend zusammen,

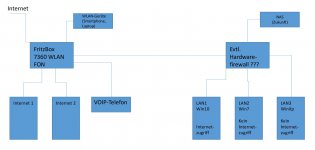

ich suche nach einer möglichst sicheren Lösung, um mein Netzwerk umzustellen. Im Anhang ein Bild, wie es zur Zeit bei mir aussieht. Zwei Rechner sind über eine Fritzbox mit dem Internet verbunden. In einem weiteren Netzwerk befinden sich drei weitere Rechner, die untereinander kommunzieren können, jedoch keinen Internetzugang haben.

Nun möchte ich folgende Funktionen hinzufügen: Alle fünf Rechner sollen untereinander kommunizieren können, dabei aber nur die zwei oben genannten Rechner einen statischen Internetzugang haben. Einer der anderen drei Rechner soll nur zeitweise ins Internet gehen dürfen (vielleicht über einen weiteren Switch, der durch Ausschalten die Verbindung zum Internet unterbricht).

Ich suche nach einer möglichst sicheren Lösung (trotzdem mit Blick auf's Budget), die genannten Funktionen zu realisieren, vielleicht gar eine Hardwarelösung? Statische IP sowie Gatewayeintrag weglassen scheint mir persönlich recht unsicher. Danke im Voraus.

Daniel

ich suche nach einer möglichst sicheren Lösung, um mein Netzwerk umzustellen. Im Anhang ein Bild, wie es zur Zeit bei mir aussieht. Zwei Rechner sind über eine Fritzbox mit dem Internet verbunden. In einem weiteren Netzwerk befinden sich drei weitere Rechner, die untereinander kommunzieren können, jedoch keinen Internetzugang haben.

Nun möchte ich folgende Funktionen hinzufügen: Alle fünf Rechner sollen untereinander kommunizieren können, dabei aber nur die zwei oben genannten Rechner einen statischen Internetzugang haben. Einer der anderen drei Rechner soll nur zeitweise ins Internet gehen dürfen (vielleicht über einen weiteren Switch, der durch Ausschalten die Verbindung zum Internet unterbricht).

Ich suche nach einer möglichst sicheren Lösung (trotzdem mit Blick auf's Budget), die genannten Funktionen zu realisieren, vielleicht gar eine Hardwarelösung? Statische IP sowie Gatewayeintrag weglassen scheint mir persönlich recht unsicher. Danke im Voraus.

Daniel