Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Isoliertes Netzwerk mit VMware, wozu Pfsense?!

- Ersteller D0Zi

- Erstellt am

d2boxSteve

Commodore

- Registriert

- Apr. 2010

- Beiträge

- 4.282

PfSense brauchste da nur, wenn dein Netz zwar abgeschottet vom Host sein soll, also ein eigenes VLAN hat, aber trotzdem ins Internet darf. Damit kannst du dann sowas realisieren. Bei VMware nimmt man dann den bridged-Netzwerkadapter, dem kann man eben eine andere VLAN ID geben und damit kann er nicht mit dem Host kommunizieren.

Danke! Ja, das abgeschottete isolierte Netzwerk soll hin und wieder ins Internet dürfen.

Jetzt stellt sich mir die Frage, wie ich dem Bridged-Netzwerkadapter eine andere VLAN ID geben kann.

Mit dem Virtuellen Network Editor von VMware habe ich mich erst vor kurzem beschäftigt, ist also noch etwas neu für mich.

Jetzt stellt sich mir die Frage, wie ich dem Bridged-Netzwerkadapter eine andere VLAN ID geben kann.

Mit dem Virtuellen Network Editor von VMware habe ich mich erst vor kurzem beschäftigt, ist also noch etwas neu für mich.

VMware ist erst mal nur die Firma, es wäre schön wenigstens das Produkt zu nennen. Ich rate jetzt mal das es um die Workstation geht.

Du brauchst da deinem Adapter keine VLAN ID zu geben solange sich das Netz nur auf einen Host bezieht. Du nutzt entweder den vorhandenen "Host-only" Adapter oder legst über den Virtual Network Editor einen neuen an der im Host-only Modus läuft.

Willst du dann trotzdem mal ins Internet brauchst du eine VM die sowohl eine Verbindung zu diesem Netz als auch ins Internet hat und das Routing übernimmt. z.B. eine pfsense.

Du brauchst da deinem Adapter keine VLAN ID zu geben solange sich das Netz nur auf einen Host bezieht. Du nutzt entweder den vorhandenen "Host-only" Adapter oder legst über den Virtual Network Editor einen neuen an der im Host-only Modus läuft.

Willst du dann trotzdem mal ins Internet brauchst du eine VM die sowohl eine Verbindung zu diesem Netz als auch ins Internet hat und das Routing übernimmt. z.B. eine pfsense.

d2boxSteve

Commodore

- Registriert

- Apr. 2010

- Beiträge

- 4.282

Welches VMware Produkt setzt du denn ein? Dann kann man deine Frage beantworten ...

d2boxSteve

Commodore

- Registriert

- Apr. 2010

- Beiträge

- 4.282

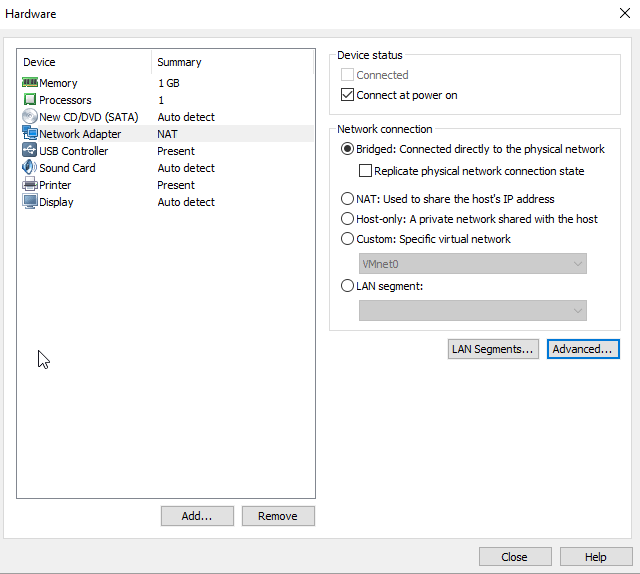

Also, wenn du eine VM erstellst dann musst du die bridged Netzwerkkarte nehmen:

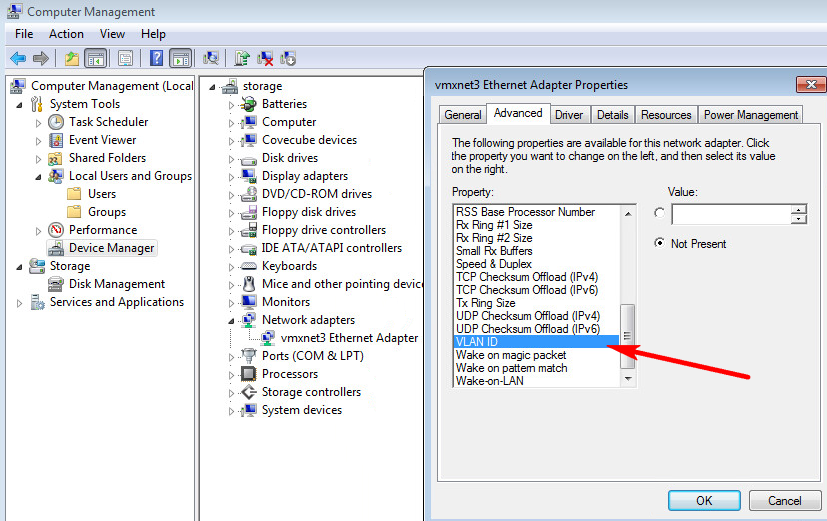

In der VM kannst du dann an der Netzwerkkarte die VLAN ID eingeben:

Die beiden VLAN's (das native untagged VLAN 1 und das tagged VLAN X müssen natürlich von einem managebaren Switch an deinen PC geleitet werden und zur PfSense, die dann zwischen den Netzen routet und per Firewall Traffic blockt.

In der VM kannst du dann an der Netzwerkkarte die VLAN ID eingeben:

Die beiden VLAN's (das native untagged VLAN 1 und das tagged VLAN X müssen natürlich von einem managebaren Switch an deinen PC geleitet werden und zur PfSense, die dann zwischen den Netzen routet und per Firewall Traffic blockt.

d2boxSteve

Commodore

- Registriert

- Apr. 2010

- Beiträge

- 4.282

Die Fritzbox kann kein VLAN Management .... du brauchst einen managebaren Switch dafür, um verschiedene Netze aufzuspannen.

Schau da mal:

https://www.thomas-krenn.com/de/wiki/VLAN_Grundlagen

Der Router von dem die dort sprechen der die Netze verbindet ist die PfSense.

Das wäre ein einfacher Switch der VLAN's kann, die GS1900'er Serie hab ich auch 2x im Einsatz bei mir:

https://www.amazon.de/Zyxel-8-Port-...EZSGWD1T9QK&psc=1&refRID=5AN69WM7AEZSGWD1T9QK

Schau da mal:

https://www.thomas-krenn.com/de/wiki/VLAN_Grundlagen

Ergänzung ()

Der Router von dem die dort sprechen der die Netze verbindet ist die PfSense.

Ergänzung ()

Das wäre ein einfacher Switch der VLAN's kann, die GS1900'er Serie hab ich auch 2x im Einsatz bei mir:

https://www.amazon.de/Zyxel-8-Port-...EZSGWD1T9QK&psc=1&refRID=5AN69WM7AEZSGWD1T9QK

Zuletzt bearbeitet:

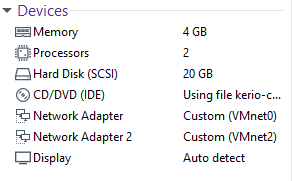

Doch klar so wie ich es oben beschrieben habe.

Der Router bekommt zwei Netzwerkadapter, einer im "normalen" gebrückten VMnet mit Zugang zum Internet (in meinem Fall hier VMnet0) und einer im Host-only Netzwerk mit deinem abgeschotteten Server (in meinem Fall hier VMnet2).

Der Router bekommt zwei Netzwerkadapter, einer im "normalen" gebrückten VMnet mit Zugang zum Internet (in meinem Fall hier VMnet0) und einer im Host-only Netzwerk mit deinem abgeschotteten Server (in meinem Fall hier VMnet2).