Skywalker27 schrieb:

Der PC hat kein Standardgateway. Deshalb sollte doch eigentlich überhaupt kein Internetzugriff möglich sein?

------------------------------------------------------------------------------------------------------------------------

Der PC wird sein Standardgateway auf der Netzwerkkarte konfiguriert haben, über die er in deinem Netzwerk angeschlossen ist.

Wenn du in einer "CMD" bzw. "Eingabeaufforderung" den Befehl "ipconfig" eingibst, dann sollte dir auch ein Netzwerkadapter mit einer IP-Adresse + Subnetzmaske + Standardgateway passend zum Subnetz des Netzwerks angezeigt werden, wo die Netzwerkkarte deines PCs angeschlossen ist.

------------------------------------------------------------------------------------------------------------------------

Skywalker27 schrieb:

Jedoch habe ich unveränderten Zugriff auf das Internet und KEINEN zugriff auf Ressourcen im Ziel-Netztwerk.

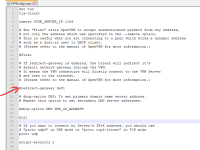

Der Netzwerk-Traffic, der für das Ziel-Netzwerk bestimmt ist, muss überhaupt erstmal über den VPN-Tunnel geroutet werden. Das kannst du zum Beispiel über folgenden Eintrag in der Config des Clients erreichen:

route ZIEL-NETZWERK SUBNETZMASKE-DES-ZIELNETZWERKS

Wäre das Ziel-Netzwerk zum Beispiel das Netz 192.168.10.0/24 (Subnetzmaske = 255.255.255.0),

dann müsstest du also folgende Zeile in die OpenVPN-Config des Clients eintragen:

route 192.168.10.0 255.255.255.0

Mit dieser Zeile wird also erreicht, dass Datenverkehr, der für das Netz 192.168.10.0/24 bestimmt ist,

über den VPN-Tunnel zum OpenVPN-Server (also zu deinem Synology-NAS) geroutet wird.

Leider hast du keine Informationen darüber mitgeteilt, welche IP-Adresse dein Synology-NAS hat und welches das Ziel-Netzwerk ist. Da kann man jetzt nur ins Blaue schießen bzw. einfach mal blind ein Beispiel machen für den Fall, dass dein Synology-NAS im gleichen Subnetz ist wie die Ressourcen bzw. Geräte, auf die du über den VPN-Tunnel zugreifen möchtest.

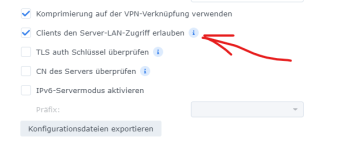

Wenn dein Synology-NAS im gleichen Netz ist wie die Ressourcen bzw. Geräte, auf die du zugreifen möchtest, dann sollte das Synology-NAS den Datenverkehr für das Ziel-Netzwerk, der ausgehend vom OpenVPN-Client über den VPN-Tunnel empfangen wird, in das Ziel-Netzwerk routen (wo das NAS selbst eine IP-Adresse hat).

Nächster Stolperstein: Eine möglicherweise aktive Firewall auf den Geräten, auf die du zugreifen möchtest, muss Verbindungen aus dem VPN-Netzwerk erlauben. Sprich, dort muss es eine "Erlauben"-Regel geben für die eingehenden Verbindungen aus dem VPN-Netz (z. B. 10.8.0.0/24 bzw. 10.8.0.0 mit der Subnetzmaske 255.255.255.0).

Die Antwortpakete werden die Geräte standardmäßig erstmal an ihr eigenes Standardgateway senden, weil sie das VPN-Netz nicht "kennen" bzw. ohne weitere Konfiguration keine Route für das VPN-Netz haben. Deshalb muss auf dem Router, der das Standardgateway für diese Geräte ist, noch eine Route für das VPN-Netz hinzugefügt werden, die als Gateway die IP-Adresse des Synology-NAS hat.

Die Route auf diesem Router muss also wie folgt aussehen:

Netzwerkadresse = 10.8.0.0, Subnetzmake = 255.255.255.0, Gateway = IP-Adresse des Synology-NAS

Wenn du das alles wie beschrieben gemacht hast, dann einfach mal testen und schauen, ob es bereits funktioniert.

------------------------------------------------------------------------------------------------------------------------