Moin!

Ich habe seit kurzem Proxmox im Einsatz und würde nun gerne einen Webserver und DB VMs aus dem Internet erreichbar machen. Mit meiner Fritzbox 7590 könnte ich diese nun einfach als exposed host aus dem Internet erreichbar machen - damit wäre aber bei einer Miskonfiguration der Weg in mein Netzwerk nicht mehr weit. Deshalb habe ich in Proxmox nun OpnSense aufgesetzt und wollte die VMs in ein eigenes, abgekapseltes Netzwerk schieben. Das hat soweit geklappt und ich bekomme auf einer VM eine IP Adresse aus dem OpnSense IP Bereich und komme damit auch ins internet. Ich kann jedoch weiterhin auch Geräte aus meinem Fritzbox Netz anpingen, was ja soweit auch Sinn ergibt, da diese für Geräte im Opnsense Netzwerk erreichbar sind. Wie kann ich nun mein Client Netzwerk auf der Fritzbox für das Opnsense Netzwerk blockieren? Und würdet ihr den OpnSense als exposed Host in der Fritzbox einstellen, um die VMs dann aus dem internet erreichbar zu machen?

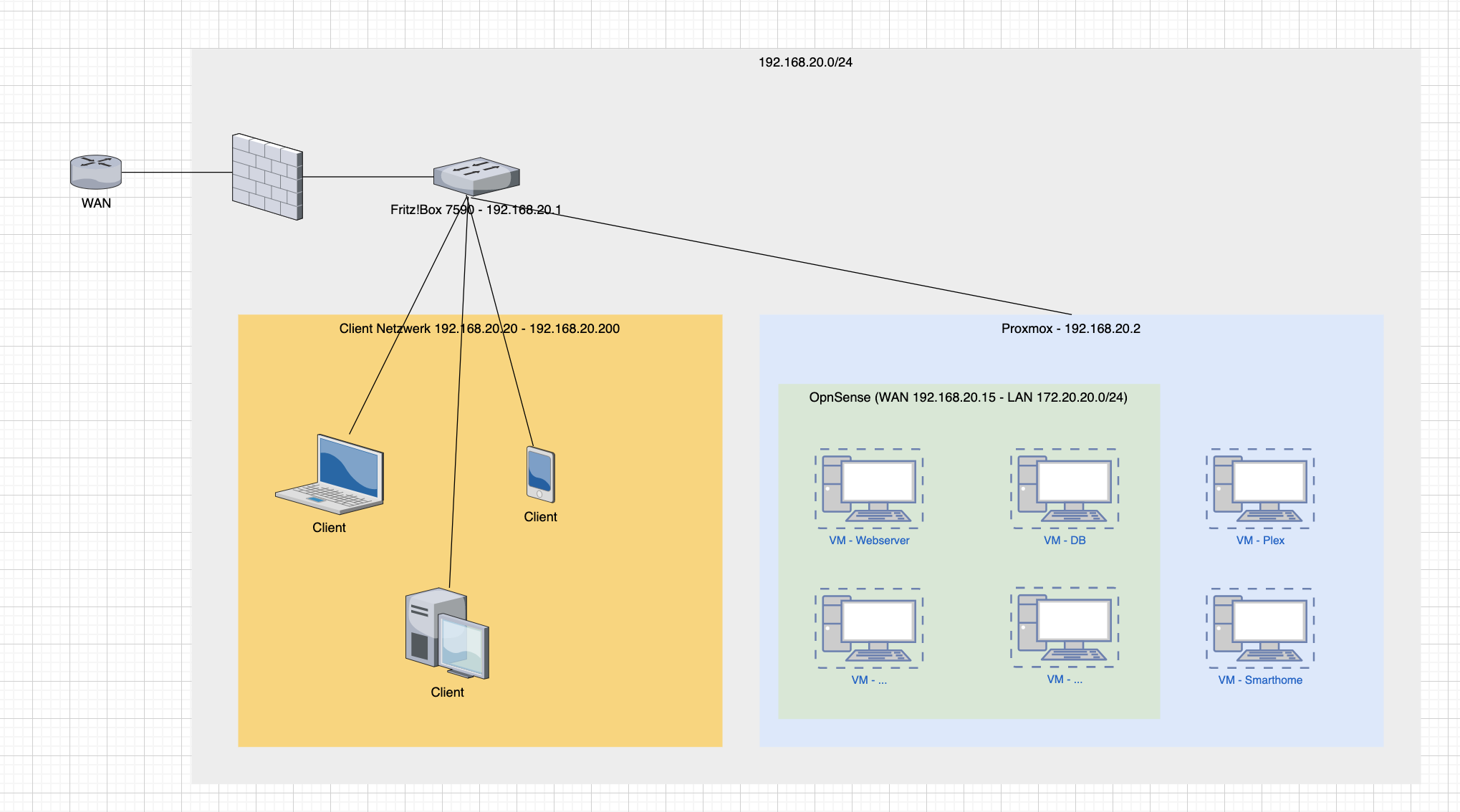

So, oder so ähnlich, schaut das ganze aktuell aus (die FW ggü. WAN ist die FB Firewall)

Ich habe seit kurzem Proxmox im Einsatz und würde nun gerne einen Webserver und DB VMs aus dem Internet erreichbar machen. Mit meiner Fritzbox 7590 könnte ich diese nun einfach als exposed host aus dem Internet erreichbar machen - damit wäre aber bei einer Miskonfiguration der Weg in mein Netzwerk nicht mehr weit. Deshalb habe ich in Proxmox nun OpnSense aufgesetzt und wollte die VMs in ein eigenes, abgekapseltes Netzwerk schieben. Das hat soweit geklappt und ich bekomme auf einer VM eine IP Adresse aus dem OpnSense IP Bereich und komme damit auch ins internet. Ich kann jedoch weiterhin auch Geräte aus meinem Fritzbox Netz anpingen, was ja soweit auch Sinn ergibt, da diese für Geräte im Opnsense Netzwerk erreichbar sind. Wie kann ich nun mein Client Netzwerk auf der Fritzbox für das Opnsense Netzwerk blockieren? Und würdet ihr den OpnSense als exposed Host in der Fritzbox einstellen, um die VMs dann aus dem internet erreichbar zu machen?

So, oder so ähnlich, schaut das ganze aktuell aus (die FW ggü. WAN ist die FB Firewall)