- Registriert

- Mai 2010

- Beiträge

- 2.444

Hallo zusammen ich bin gerade bei Günther born auf die Info gestoßen, dass angeblich auch die Windows Defender 7zip.dll noch die gefährliche Version ist, die aktiv als Einfallstor genutzt werden kann.

Link

Per chatgpt habe ich mir ein Script erstellen lassen, dass u.a.alle alten AMD Versionen von 7-zip durch die vorher unter Programme installierte Version 25.10 ersetzt.

Link

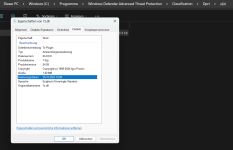

Allerdings weiß chatgpt darauf hin, dass diese (angeblich) veralteten Versionen des MS Defender, MS signiert sind und nicht betroffen sein sollten.

Stimmt das?

Denn sowohl der Informatiker der bei Günther born berichtet hat, als auch chatgpt bestätigen, dass man die Dateien nicht ohne weiteres aktualisieren kann und besser die Finger davon lassen sollte.

Sollte derjenige aber Recht haben könnte das Problem ein neuer iloveyou Wurm ganz einfach ausbreiten

Link

Code:

Aber mal bzgl. poiuz Powershell-Suche, es geht noch viel schlimmer:

C:\Program Files\AMD\AMDInstallManager\7z.dll 24.09

C:\Program Files\AMD\AMDInstallManager\7z.exe 24.09

C:\Program Files\AMD\CIM\Bin64\7z.dll 24.09

C:\Program Files\AMD\CIM\Bin64\7z.exe 24.09

C:\Program Files\AMD\CNext\CNext\7z.dll 24.09

C:\Program Files\AMD\CNext\CNext\7z.exe 24.09

OK soweit klar, aber nun

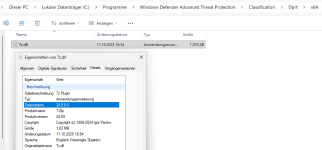

C:\Program Files\Windows Defender Advanced Threat Protection\Classification\Dprt\x64\7z.dll 24.09Per chatgpt habe ich mir ein Script erstellen lassen, dass u.a.alle alten AMD Versionen von 7-zip durch die vorher unter Programme installierte Version 25.10 ersetzt.

Link

Allerdings weiß chatgpt darauf hin, dass diese (angeblich) veralteten Versionen des MS Defender, MS signiert sind und nicht betroffen sein sollten.

Stimmt das?

Denn sowohl der Informatiker der bei Günther born berichtet hat, als auch chatgpt bestätigen, dass man die Dateien nicht ohne weiteres aktualisieren kann und besser die Finger davon lassen sollte.

Sollte derjenige aber Recht haben könnte das Problem ein neuer iloveyou Wurm ganz einfach ausbreiten