Old Knitterhemd

Banned

- Registriert

- Jan. 2016

- Beiträge

- 2.525

Da sich im Forum die Anfragen zu Passwortmanagern und co häufen (vermutlich wegen der Collection #1 Veröffentlichung ), wollte ich mal einen schnellen Einstieg in Keepass zeigen.

Keepass war ursprünglich eine reine Windows Software und wurde damals als KeepassL auf Linux portiert.

Aus KeepassL wurde wiederum die Crossplattform Version "KeepassX" und mit "KeepassXC" wurde die Community Version der Software präsentiert.

Auf letztere möchte ich mich hier konzentrieren, da sie (m.M.n.) am einfachsten bei Bedienung und Einrichtung ist.

Als Android Pendant empfehle ich Keepass2Android.

wichtigste Features im Überblick:

HINWEIS:

Wer es richtig machen will, der legt sich sogar mehrere Datenbanken an!

Serverzugänge, Onlinebanking und andere sensible Daten müssen nicht unbedingt auf euer Android Phone.

Die sensible Datenbank bleibt auf eurem Arbeitsgerät daheim (zum Beispiel euer Linux Desktop PC ) und wird nur noch mal aufs Schrankbackup kopiert (nix cloud! ).

) und wird nur noch mal aufs Schrankbackup kopiert (nix cloud! ).

Es sollte sich angewöhnt werden regelmäßig eure Passwörter zu ändern.

ABER DAS WICHTIGSTE:

Gesunder Menschenverstand und wo immer möglich 2FA nutzen!

Ersteinrichtung und Nutzung:

Das Programm wie gewohnt downloaden und installieren.

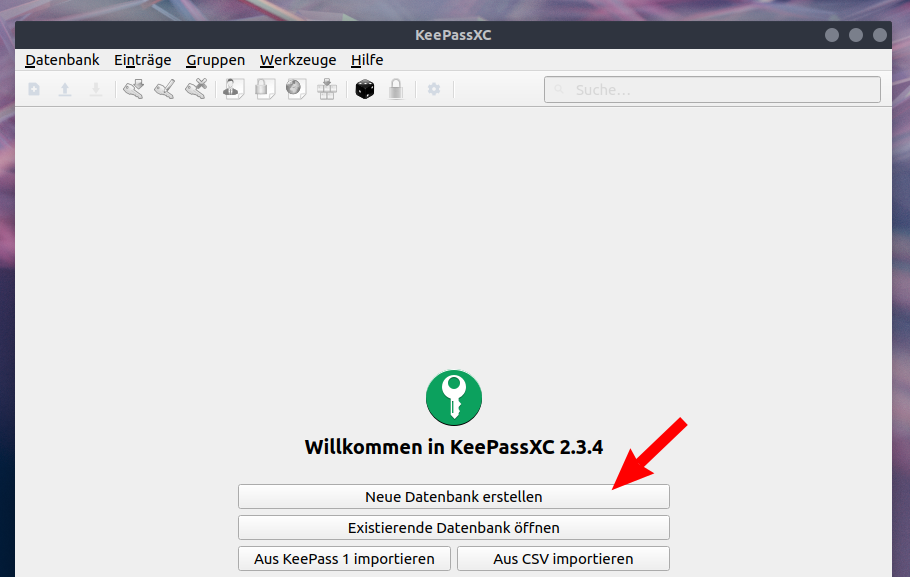

Ihr werdet mit folgendem Bildschirm begrüßt:

Dort wählt ihr "Neue Datenbank erstellen" (oder falls ihr von einer anderen Keepass Version kommt "Existierende Datenbank öffnen").

Im sich öffnenden Fenster legt ihr einen Namen und den Speicherort fest (Ihr könnt die Datenbank jetzt schon in euren Cloudordner legen oder später dorthin verschieben, falls ihr Keepass synchronisiert auf mehreren Geräten nutzen wollt).

Anschließend legt ihr in folgendem Fenster eure Zugangsschlüssel fest:

Ich empfehle euch ein gut zu merkendes, einzigartiges Passwort (1) zu wählen UND eine Schlüsseldatei (2) anzulegen!

Für die Schlüsseldatei sucht ihr euch, wie schon für die Datenbank selbst, einen Namen und Speicherort aus (Kann auch ein USB Stick sein) und speichert ihn.

Dazu 2 Dinge:

1) MACHT EIN BACKUP VON DIESEM SCHLÜSSEL! <- z.Bsp auf eurem Offline Daten-Backup, dass ihr ja sowieso alle im Schrank liegen habt

2) DIESER SCHLÜSSEL GEHÖRT NIEMALS NIE IN EINE CLOUD!

Das heißt auch, dass ihr ihn nicht per Messenger, Email oder sonstwas auf euer Handy schickt oder kurz ebenfalls in eure Cloud legt und dann wieder löscht! <- PFUI!

Hier kann man ruhig mal ein bisschen Alufolie zum schicken Hütchen falten und das gute alte USB Kabel nehmen oder einen USB Stick, um den Schlüssel auf eure anderen Geräte zu kopieren.

Ich möchte an der Stelle betonen, dass es noch Challenge-Response und auch (mehr oder weniger) YubiKey Support gibt aber dazu kann sich jeder selber in der KeepassXC Dokumentation informieren.

HINWEIS ZUR VERSCHLÜSSELUNG:

Da öfter danach gefragt wurde, erkläre ich noch wie man die Verschlüsselungseinstellungen der Datenbank und des Schlüssels anpasst.

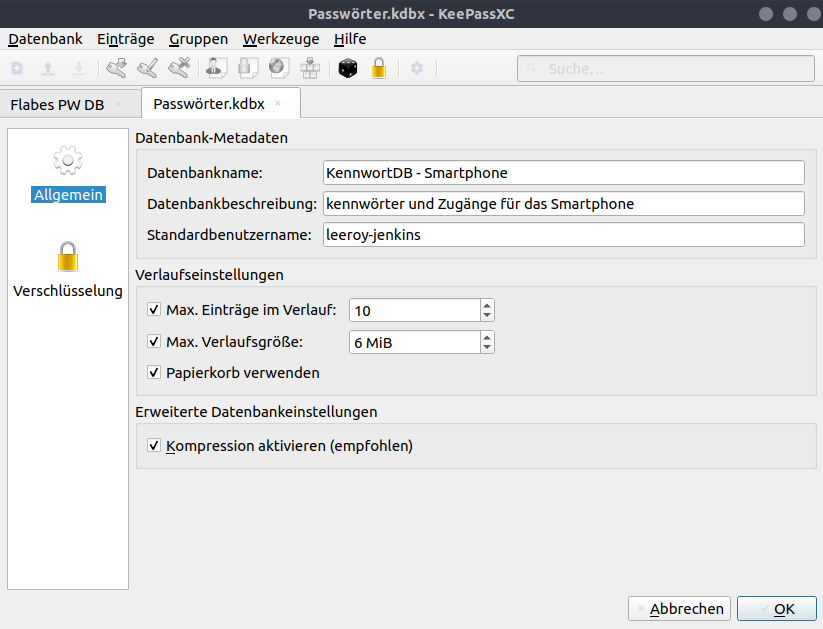

Öffnet eure Datenbank in KeepassXC und wählt oben Datenbank -> Datenbankeinstellungen

Hier könnt ihr Metadaten für die Datenbank vergeben, wie einen Standard Nutzernamen:

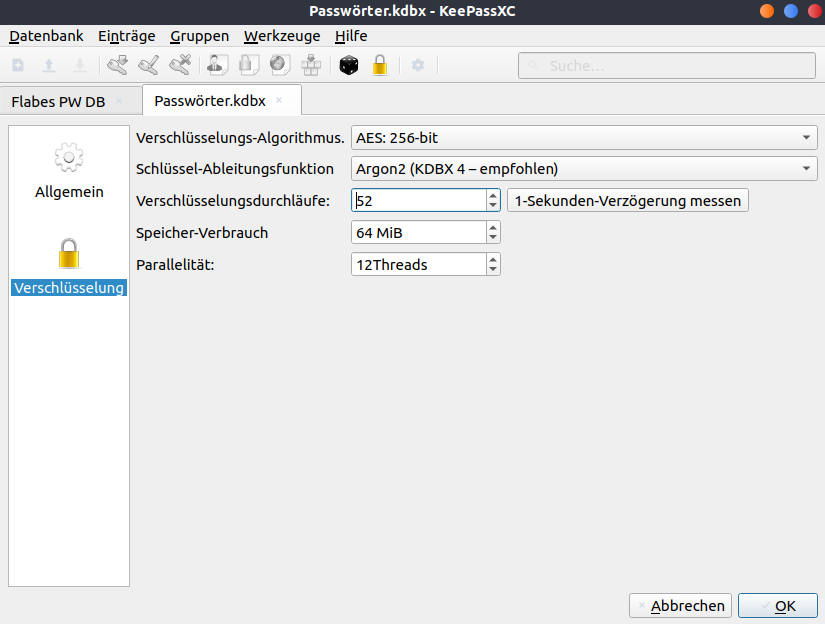

Unter dem Punkt Verschlüsselung findet man die Datenbank und Key-Encryption:

Ihr könnt euch ausrechnen lassen, wie viele Durchläufe euren PC, beim Öffnen der DB, um eine Sekunde verzögern würden.

Beachtet, dass euer Smartphone dafür wesentlich länger brauchen wird - hier gilt es ein Mittelmaß zu finden, sollte die Datenbank synchronisiert genutzt werden.

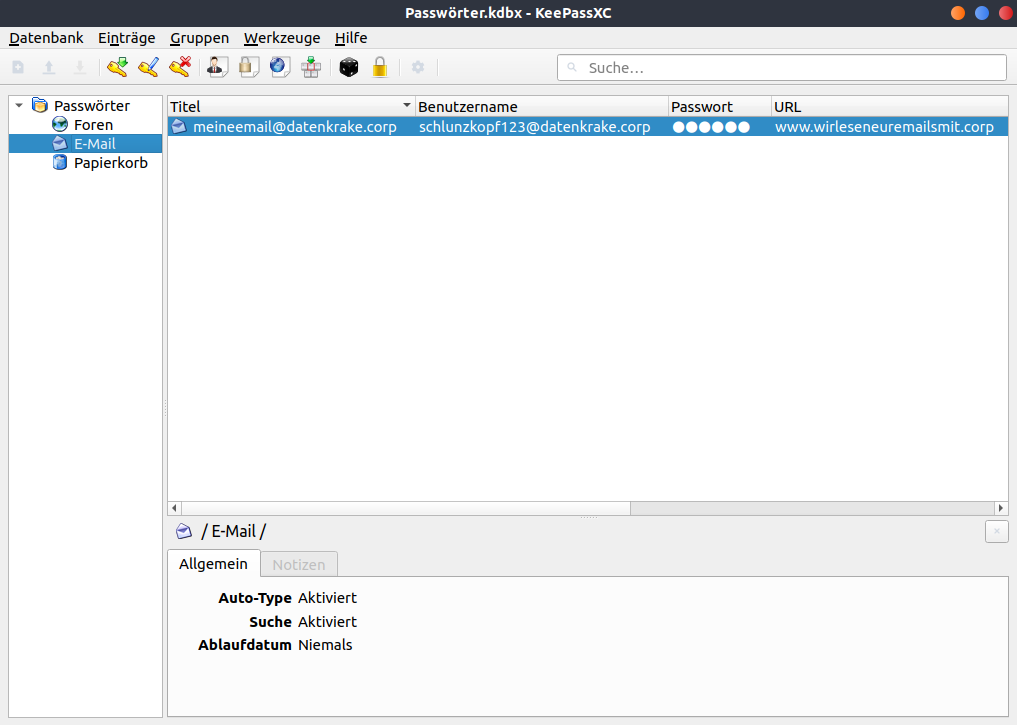

Wenn Datenbank und gesicherter Zugang erstellt wurden, begrüßt euch das Programm mit einer leeren Datenbank.

Ihr könnt Gruppen (Ordner) und Einträge anlegen.

Hier schon mit 2 Beispielgruppen, dem Papierkorb und einem Eintrag:

Um einen Eintrag manuell zu kopieren, könnt ihr auch Auto-Type konfigurieren oder einfach in der Liste doppelt auf den Eintrag zu Benutzername und/oder Passwort klicken, um den jeweiligen Inhalt für kurze Zeit in die Zwischenablage zu legen.

Wenn ihr einen neuen Eintrag erstellt, braucht ihr nur die Felder entsprechend ausfüllen.

Über die URL ist das PW mit der Seite verknüpft.

Ihr könnt euch weitere Notizen dazuschreiben aber auch eigene Felder anlegen.

Es ist sogar möglich Dateien an Einträge anzuhängen und mehr.

Passwörter lasst ihr euch generieren!

Der Passwortgenerator ist relativ simpel zu konfigurieren:

Es sei noch anzumerken, dass ihr auch Datensätze als CSV importieren könnt!

(gespeicherte Zugangsdaten aus Browser und co exportieren, in passendem CSV Format!)

Einstellungen:

Die Standardkonfiguration dürfte für die meisten schon in Ordnung sein.

Die jeweiligen Einstellungen zum Verhalten muss jeder selbst festlegen (z.Bsp. automatische Sperre der Datenbank nach bestimmter Zeit oder beim Minimieren)

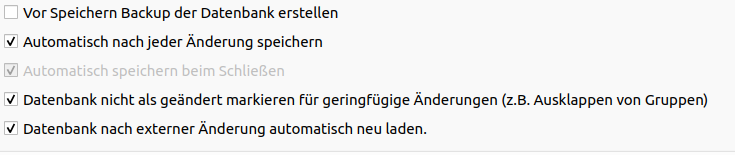

Hier sei angemerkt, dass KeepassXC Änderungen eigentlich sofort übernimmt, das lässt sich aber nach Belieben anpassen:

Browseraddons:

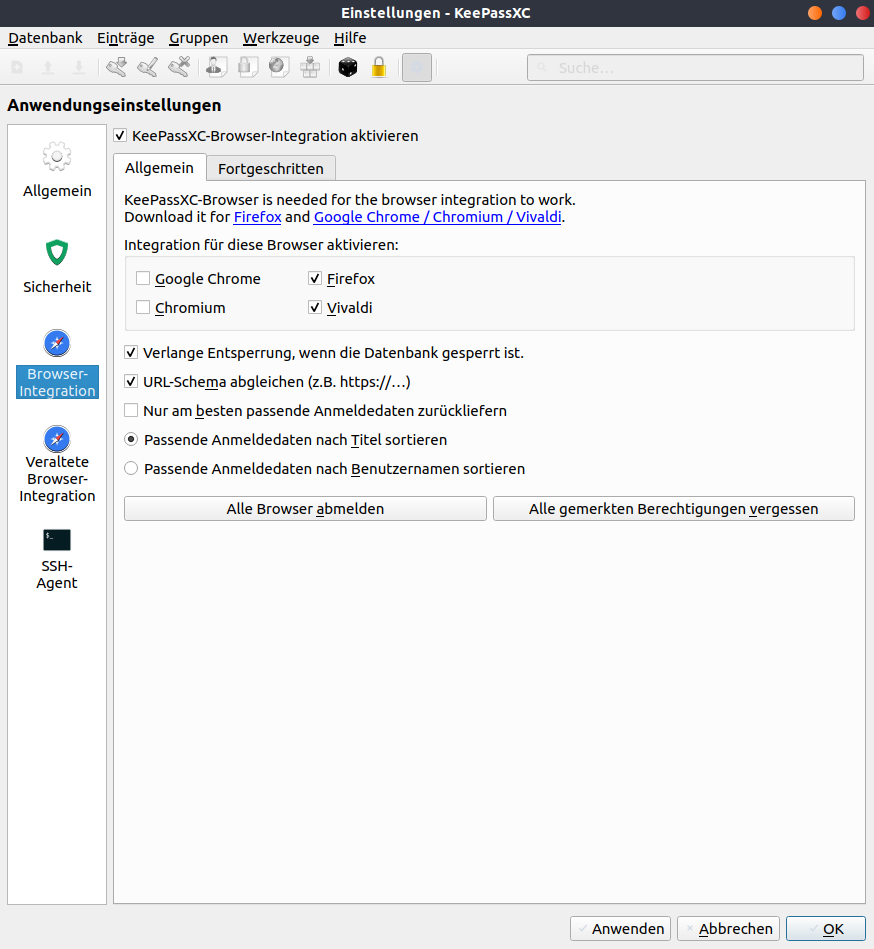

Am interessantesten dürfte für die meisten die Browserintegration sein.

Manche kennen vllt die keepassHTTP basierten Addons von Keepass, diese werden auch (noch) unterstützt, es empfiehlt sich aber gleich das KeepassXC-Browser Addon zu nutzen:

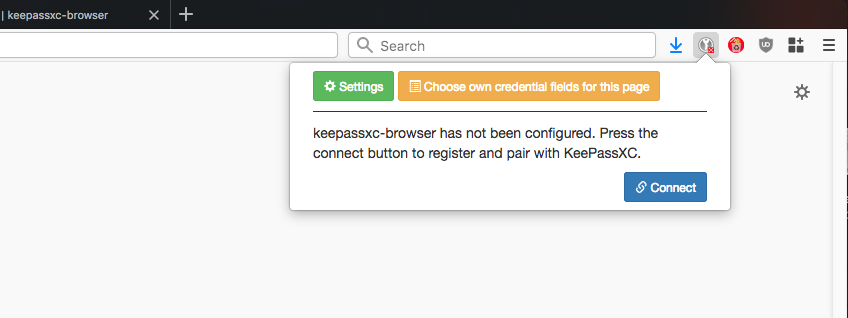

In eurem Browser klickt ihr dann auf das Addon und wählt Connect:

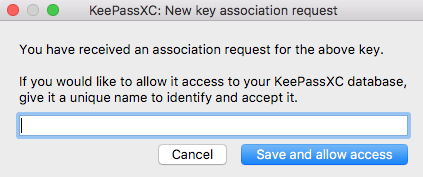

Keepass wird euch dann um Erlaubnis fragen und verlangt einen Namen für die Verbindung (z.Bsp.: "KallesLaptop-Firefox"):

Auch bei den Addons gilt: Anpassungen am Verhalten liegen bei euch.

Anschließend seid ihr eigentlich fertig.

Wenn ihr das ganze jetzt auch am Smartphone nutzen wollt (hier jetzt nur Android, iOS geht aber auch), braucht ihr einen passenden Client.

DOWNLOAD:

Ich halte mich hier jetzt kurz, weil ich weg muss aber vllt gehe ich hier noch mal in Zukunft etwas mehr ins Detail.

Schnelleinstieg:

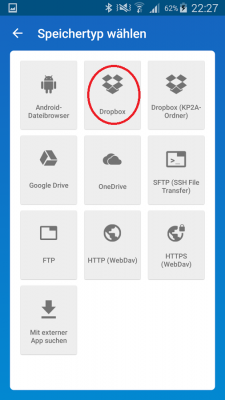

Im Grunde braucht ihr das ganze nur installieren und dann in Keepass2Android eure Datenbank öffnen:

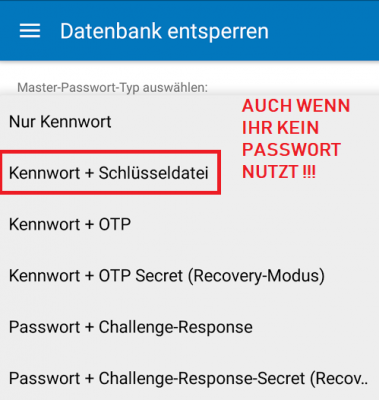

Dann entsperrt ihr eure Datenbank mit eurem Kennwort/KW+Schlüssel/Schlüssel:

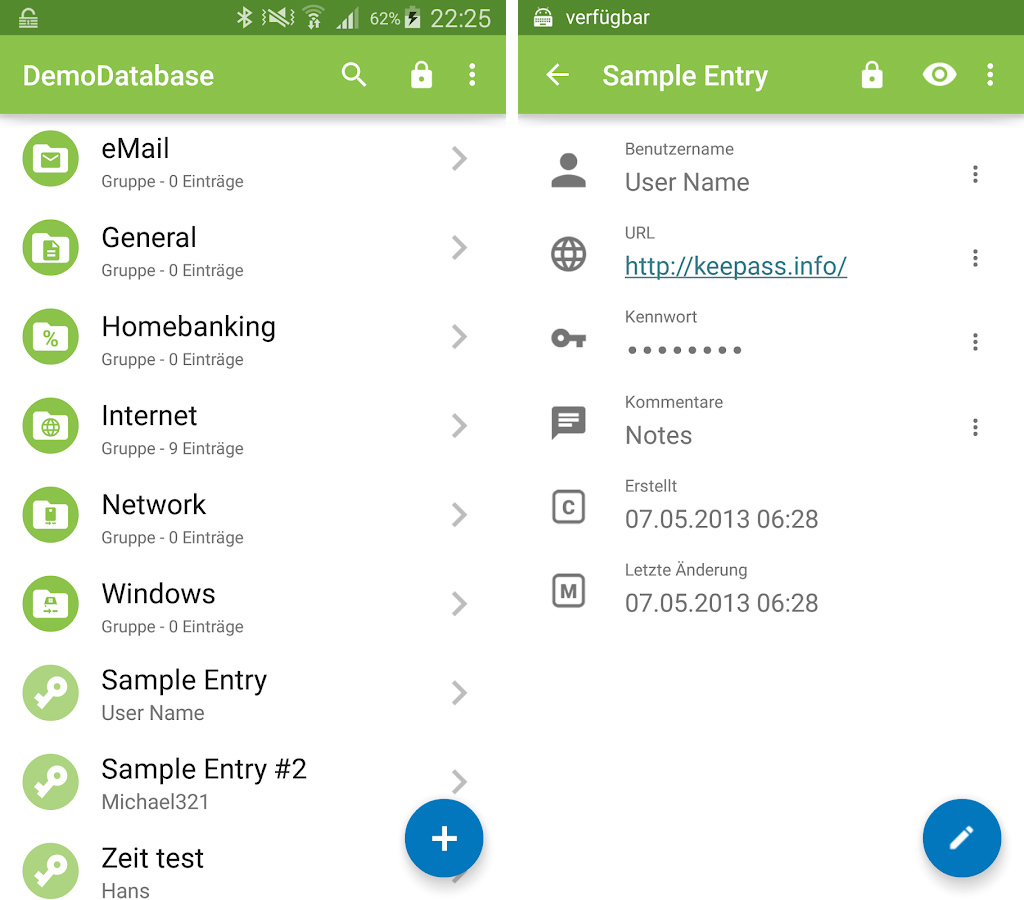

Eure Datenbank sieht dann irgendwie so aus:

Mit der integrierten Tastatur könnt ihr nach Einträgen suchen und diese sehr bequem eingeben.

Ab Android 8 sollte auch Autofill funktionieren.

Ich kopiere mich mal aus einem anderen Beitrag:

Hab ein Gif angehangen zur Veranschaulichung wie es für Webseiten funktioniert.

Habe mein Passwort übrigens danach noch mal geändert und dabei die 2fA für Computerbase entdeckt

und dabei die 2fA für Computerbase entdeckt

Die ganzen Informationen (und noch viel mehr) gibt es auch auf den Webseiten der Tools, dies soll nur eine komprimierte Schnellfassung sein.

Für Anregungen und Anpassungen wäre ich dankbar.

Keepass war ursprünglich eine reine Windows Software und wurde damals als KeepassL auf Linux portiert.

Aus KeepassL wurde wiederum die Crossplattform Version "KeepassX" und mit "KeepassXC" wurde die Community Version der Software präsentiert.

Auf letztere möchte ich mich hier konzentrieren, da sie (m.M.n.) am einfachsten bei Bedienung und Einrichtung ist.

Als Android Pendant empfehle ich Keepass2Android.

KeepassXC

wichtigste Features im Überblick:

- verschlüsselte Datenbank mit Ordnerstruktur

- Crossplattform -> MacOS, Linux, Windows

- abwärtskompatibel (andere keepass Datenbanken können einfach damit geöffnet werden)

- Passwort, Keyfile, YubiKey und mehr möglich, zum Schutz der Datenbank

- eigene Browseraddons zur automatischen oder bequemeren Anmeldung/Ausfüllung auf Webseiten

- alles offline falls gewünscht -> verschlüsselte Datenbank kann aber auch in einer Cloud (Dropbox, G-Drive, owncloud, nextcloud usw) abgelegt werden

HINWEIS:

Wer es richtig machen will, der legt sich sogar mehrere Datenbanken an!

Serverzugänge, Onlinebanking und andere sensible Daten müssen nicht unbedingt auf euer Android Phone.

Die sensible Datenbank bleibt auf eurem Arbeitsgerät daheim (zum Beispiel euer Linux Desktop PC

Es sollte sich angewöhnt werden regelmäßig eure Passwörter zu ändern.

ABER DAS WICHTIGSTE:

Gesunder Menschenverstand und wo immer möglich 2FA nutzen!

Ersteinrichtung und Nutzung:

Das Programm wie gewohnt downloaden und installieren.

Ihr werdet mit folgendem Bildschirm begrüßt:

Dort wählt ihr "Neue Datenbank erstellen" (oder falls ihr von einer anderen Keepass Version kommt "Existierende Datenbank öffnen").

Im sich öffnenden Fenster legt ihr einen Namen und den Speicherort fest (Ihr könnt die Datenbank jetzt schon in euren Cloudordner legen oder später dorthin verschieben, falls ihr Keepass synchronisiert auf mehreren Geräten nutzen wollt).

Anschließend legt ihr in folgendem Fenster eure Zugangsschlüssel fest:

Ich empfehle euch ein gut zu merkendes, einzigartiges Passwort (1) zu wählen UND eine Schlüsseldatei (2) anzulegen!

Für die Schlüsseldatei sucht ihr euch, wie schon für die Datenbank selbst, einen Namen und Speicherort aus (Kann auch ein USB Stick sein) und speichert ihn.

Dazu 2 Dinge:

1) MACHT EIN BACKUP VON DIESEM SCHLÜSSEL! <- z.Bsp auf eurem Offline Daten-Backup, dass ihr ja sowieso alle im Schrank liegen habt

2) DIESER SCHLÜSSEL GEHÖRT NIEMALS NIE IN EINE CLOUD!

Das heißt auch, dass ihr ihn nicht per Messenger, Email oder sonstwas auf euer Handy schickt oder kurz ebenfalls in eure Cloud legt und dann wieder löscht! <- PFUI!

Hier kann man ruhig mal ein bisschen Alufolie zum schicken Hütchen falten und das gute alte USB Kabel nehmen oder einen USB Stick, um den Schlüssel auf eure anderen Geräte zu kopieren.

Ich möchte an der Stelle betonen, dass es noch Challenge-Response und auch (mehr oder weniger) YubiKey Support gibt aber dazu kann sich jeder selber in der KeepassXC Dokumentation informieren.

HINWEIS ZUR VERSCHLÜSSELUNG:

Da öfter danach gefragt wurde, erkläre ich noch wie man die Verschlüsselungseinstellungen der Datenbank und des Schlüssels anpasst.

Öffnet eure Datenbank in KeepassXC und wählt oben Datenbank -> Datenbankeinstellungen

Hier könnt ihr Metadaten für die Datenbank vergeben, wie einen Standard Nutzernamen:

Unter dem Punkt Verschlüsselung findet man die Datenbank und Key-Encryption:

Ihr könnt euch ausrechnen lassen, wie viele Durchläufe euren PC, beim Öffnen der DB, um eine Sekunde verzögern würden.

Beachtet, dass euer Smartphone dafür wesentlich länger brauchen wird - hier gilt es ein Mittelmaß zu finden, sollte die Datenbank synchronisiert genutzt werden.

Wenn Datenbank und gesicherter Zugang erstellt wurden, begrüßt euch das Programm mit einer leeren Datenbank.

Ihr könnt Gruppen (Ordner) und Einträge anlegen.

Hier schon mit 2 Beispielgruppen, dem Papierkorb und einem Eintrag:

Um einen Eintrag manuell zu kopieren, könnt ihr auch Auto-Type konfigurieren oder einfach in der Liste doppelt auf den Eintrag zu Benutzername und/oder Passwort klicken, um den jeweiligen Inhalt für kurze Zeit in die Zwischenablage zu legen.

Wenn ihr einen neuen Eintrag erstellt, braucht ihr nur die Felder entsprechend ausfüllen.

Über die URL ist das PW mit der Seite verknüpft.

Ihr könnt euch weitere Notizen dazuschreiben aber auch eigene Felder anlegen.

Es ist sogar möglich Dateien an Einträge anzuhängen und mehr.

Passwörter lasst ihr euch generieren!

Der Passwortgenerator ist relativ simpel zu konfigurieren:

Es sei noch anzumerken, dass ihr auch Datensätze als CSV importieren könnt!

(gespeicherte Zugangsdaten aus Browser und co exportieren, in passendem CSV Format!)

Einstellungen:

Die Standardkonfiguration dürfte für die meisten schon in Ordnung sein.

Die jeweiligen Einstellungen zum Verhalten muss jeder selbst festlegen (z.Bsp. automatische Sperre der Datenbank nach bestimmter Zeit oder beim Minimieren)

Hier sei angemerkt, dass KeepassXC Änderungen eigentlich sofort übernimmt, das lässt sich aber nach Belieben anpassen:

Browseraddons:

Am interessantesten dürfte für die meisten die Browserintegration sein.

Manche kennen vllt die keepassHTTP basierten Addons von Keepass, diese werden auch (noch) unterstützt, es empfiehlt sich aber gleich das KeepassXC-Browser Addon zu nutzen:

In eurem Browser klickt ihr dann auf das Addon und wählt Connect:

Keepass wird euch dann um Erlaubnis fragen und verlangt einen Namen für die Verbindung (z.Bsp.: "KallesLaptop-Firefox"):

Auch bei den Addons gilt: Anpassungen am Verhalten liegen bei euch.

Anschließend seid ihr eigentlich fertig.

Keepass2Android

Wenn ihr das ganze jetzt auch am Smartphone nutzen wollt (hier jetzt nur Android, iOS geht aber auch), braucht ihr einen passenden Client.

DOWNLOAD:

Ich halte mich hier jetzt kurz, weil ich weg muss aber vllt gehe ich hier noch mal in Zukunft etwas mehr ins Detail.

Schnelleinstieg:

Im Grunde braucht ihr das ganze nur installieren und dann in Keepass2Android eure Datenbank öffnen:

Dann entsperrt ihr eure Datenbank mit eurem Kennwort/KW+Schlüssel/Schlüssel:

Eure Datenbank sieht dann irgendwie so aus:

Mit der integrierten Tastatur könnt ihr nach Einträgen suchen und diese sehr bequem eingeben.

Ab Android 8 sollte auch Autofill funktionieren.

Ich kopiere mich mal aus einem anderen Beitrag:

Hab ein Gif angehangen zur Veranschaulichung wie es für Webseiten funktioniert.

Habe mein Passwort übrigens danach noch mal geändert

Die ganzen Informationen (und noch viel mehr) gibt es auch auf den Webseiten der Tools, dies soll nur eine komprimierte Schnellfassung sein.

Für Anregungen und Anpassungen wäre ich dankbar.

Zuletzt bearbeitet: