Avenger84

Lt. Commander

- Registriert

- Feb. 2008

- Beiträge

- 1.493

Hallo,

ich habe auf meinem Unraid den Nginx Reverse Proxy als Docker installiert (jc21/nginx-proxy-manager Docker)

Der Zugriff auf Dienste wie Node-Red und Grafana funktioniert gut.

Danach habe ich mir noch eine Domain gekauft, diese ist gerade mal 2 Tage alt.

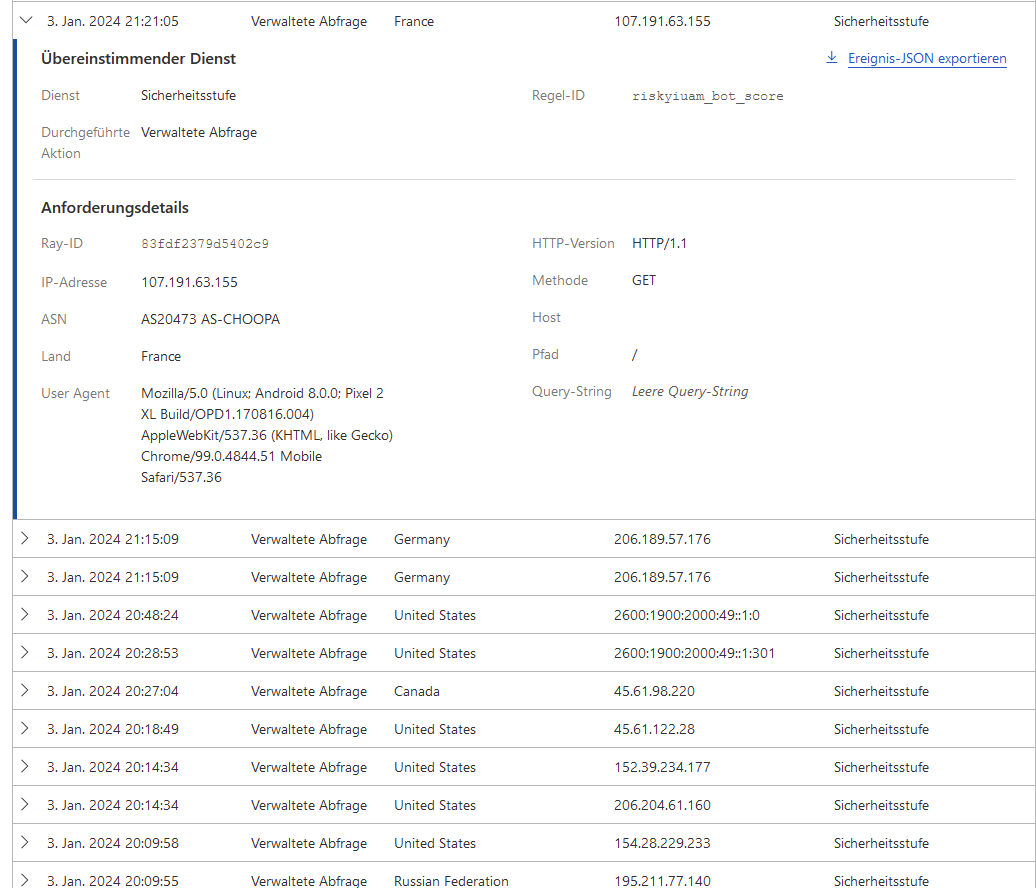

Im Cloudflare Dashboard sehe ich jetzt schon zig Angriffe aus USA, Russland, Kanada, Frankreich:

Daher die Frage: wie sicher ist der Nginx Proxy?

ich habe ihn mit "Nutzername" Passwort: abcdefg12 abgesichert (Muster).

Können die o.g. Bots hier per Brute Force unendlich probieren bis sie es geknackt haben oder gibt es im Nginx eine maximale Abfrage?

Im WebUI sehe ich dazu leider gar nichts, also keine erfolglosen oder erfolgreichen Versuche.

Man kann nur sehen dass ich einen Proxy erstellt habe und ein Zertifikat, sonst nix.

ich habe auf meinem Unraid den Nginx Reverse Proxy als Docker installiert (jc21/nginx-proxy-manager Docker)

Der Zugriff auf Dienste wie Node-Red und Grafana funktioniert gut.

Danach habe ich mir noch eine Domain gekauft, diese ist gerade mal 2 Tage alt.

Im Cloudflare Dashboard sehe ich jetzt schon zig Angriffe aus USA, Russland, Kanada, Frankreich:

Daher die Frage: wie sicher ist der Nginx Proxy?

ich habe ihn mit "Nutzername" Passwort: abcdefg12 abgesichert (Muster).

Können die o.g. Bots hier per Brute Force unendlich probieren bis sie es geknackt haben oder gibt es im Nginx eine maximale Abfrage?

Im WebUI sehe ich dazu leider gar nichts, also keine erfolglosen oder erfolgreichen Versuche.

Man kann nur sehen dass ich einen Proxy erstellt habe und ein Zertifikat, sonst nix.