Das steht etwas undeutlich in deinem verlinken Artikel. Aber:nutrix schrieb:Hast Du dazu bitte eine Quelle?

https://www.heise.de/tipps-tricks/SSDs-loeschen-vollstaendig-und-sicher-4317918.html

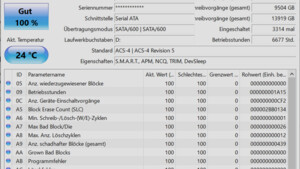

"Hier gibt es neben der Funktion “Secure Erase” auch den Punkt “Sanitize”. Dabei überschreibt das Programm nicht nur die Zuordnungstabelle der SSD, sondern löscht auch alle beschriebenen Blöcke"

Secure Erase löscht nur die Zuordnungstabelle. Das reicht schon aus die Daten nicht mehr wiederzufinden, die Wahrscheilichkeit, die Daten in der richtigen Reihenfolge zu lesen sehr gering ist.

Definitiv nein. Das ist eine Verschlüsselung nach dem ATA-Standard, der auch für NVMe Laufwerke funktioniert. Bei Handelsüblichen PCs ist da kein Password hinterlegt und die Platte ist unschlüsseltBFF schrieb:Auch damit liegst Du etwas daneben.