Danke für das Verständnistidus1979 schrieb:Ich kann das Anliegen schon nachvollziehen. Es wäre durchaus praktisch, Freigaben so frei je nach Anwendung konfigurieren zu können. Es gibt dem User das Gefühl, selbst die Kontrolle zu haben.

Bei macOS gibt es das ja rudimentär, zumindest für Apps, die nicht aus dem App-Store kommen. Da würde ich mir auch wünschen, dass man das bei Bedarf noch feiner steuern kann.

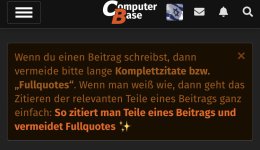

Anhang anzeigen 1176354

Bei dem Whitelisting-Ansatz gefällt mir die Einfachheit.

Ich habe mich auch etwas mit Hardcore-Trojanern wie Emotet beschäftigt und in dem Kontext wurde Whitelisting ebenfalls von Beratern empfohlen. Unveränderbare Backups sind aber besser, aber das führt zu weit weg jetzt.