Hallo,

Ich möchte einen OpenVPN Server auf meinem Raspberry Pi einrichten, der es mir ermöglichen soll, mich aus dem Internet mit meinem Heimnetz zu verbinden und dort auf meine Geräte zuzugreifen. Ich verwende hierfür einen Raspberry Pi 3, der über LAN mit meiner Fritzbox verbunden ist. Ich habe zur Installation folgende Anleitung genutzt:

https://jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installieren/

Diese Anleitung wurde mir von meinem Dozenten empfohlen, der letztens VPN und Proxy mit uns durchgegangen ist. Ich versuche das erlernte Wissen zu verarbeiten aber irgendein Fehler raubt mir seit Wochen den letzten Nerv.

Ich habe bei mir zuhause eine Fritzbox 7490, die mir von meinem Provider vor einigen Jahren gestellt wurde. Mein Internetanschluss war DS-Lite und wurde dann auf meine Anfrage zu einem dual-stack Anschluss umgestellt. Ich bekomme also eine IPv4 und eine IPv6 Andresse von meinem Provider. Dieser DS-Lite Anschluss war bei mir lange ein unbekanntes Problem, doch nachdem ich einen dual-stack Anschluss bekam funktionierte wenigstens die Fritzbox eigene VPN Verbindung mittels IPsec. Ich habe hierfür eine Domäne bei Strato gekauft und diese auf DynDNS konfiguriert. Ich kann also von meinem Handy über IPsec eine VPN Verbindung herstellen, allerdings nur zur Fritzbox, nicht aber zum Pi. Außerdem ist meine Fritzbox nun über meine Domäne aus dem Internet erreichbar und konfigurierbar.

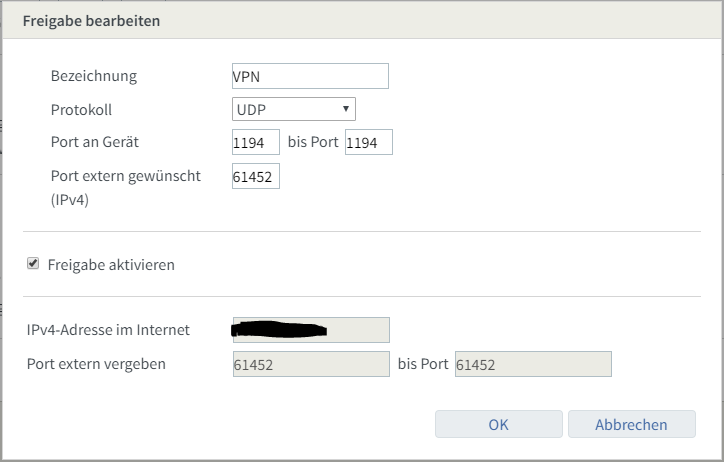

Ich habe für meinen Pi eine Portweiterleitung eingerichtet, von extern 61452 auf intern 1194.

Außerdem gibt es noch eine Weiterleitung für ssh mit dem Port 22356 auf intern 22.

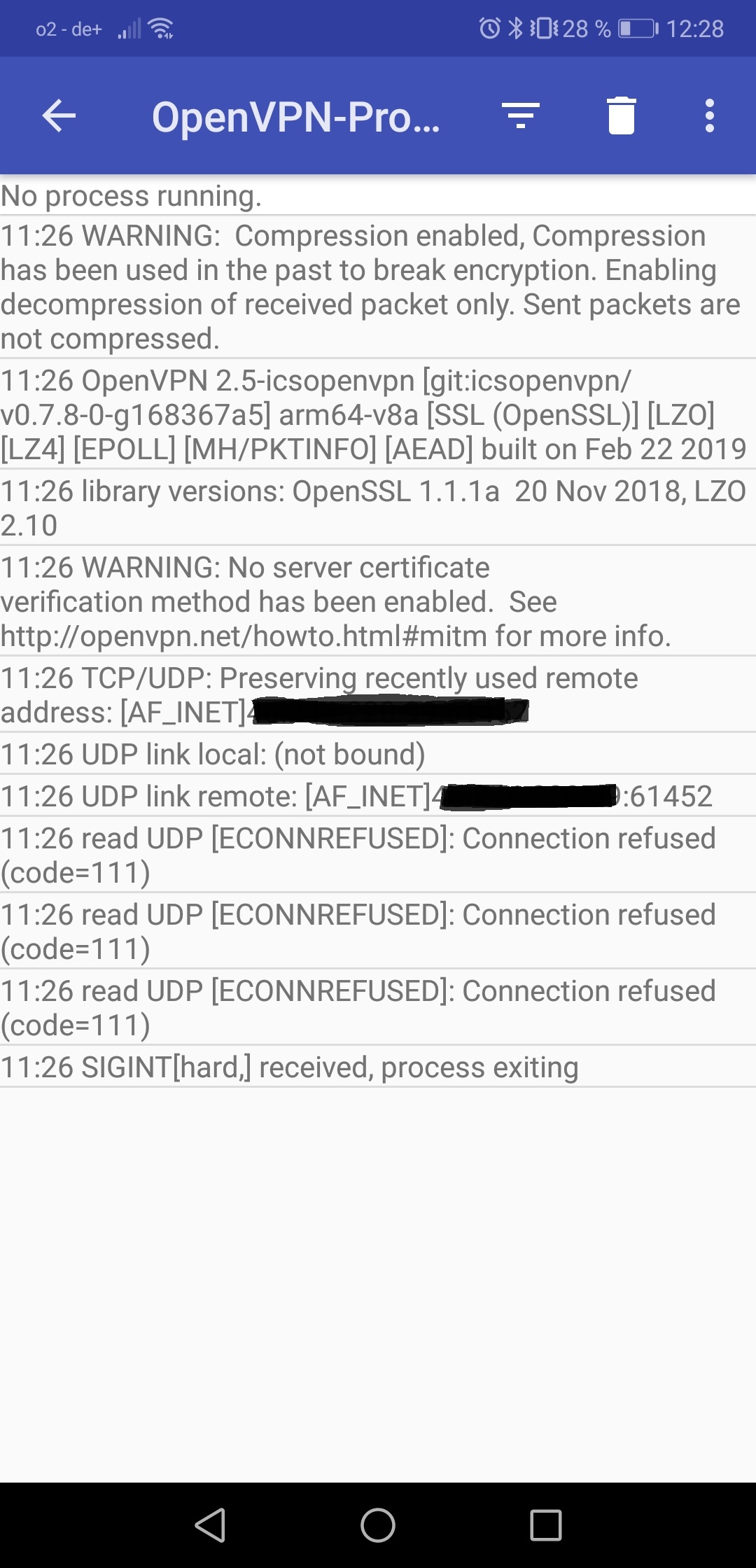

Die SSH Weiterleitung funktioniert tadellos aber aus irgendeinem Grund will die VPN Weiterleitung nicht funktionieren. Ich bekomme auf meinem Smartphone immer diese Meldungen:

Die geschwärzten Stellen verdecken die IPv4 Adresse vom Router. DynDNS ist also nicht das Problem...

Der Code 111 bezeichnet den Fehler, dass der Port 61452 nicht offen ist.

Scheinbar stimmt also etwas mit der Portfreigabe nicht?

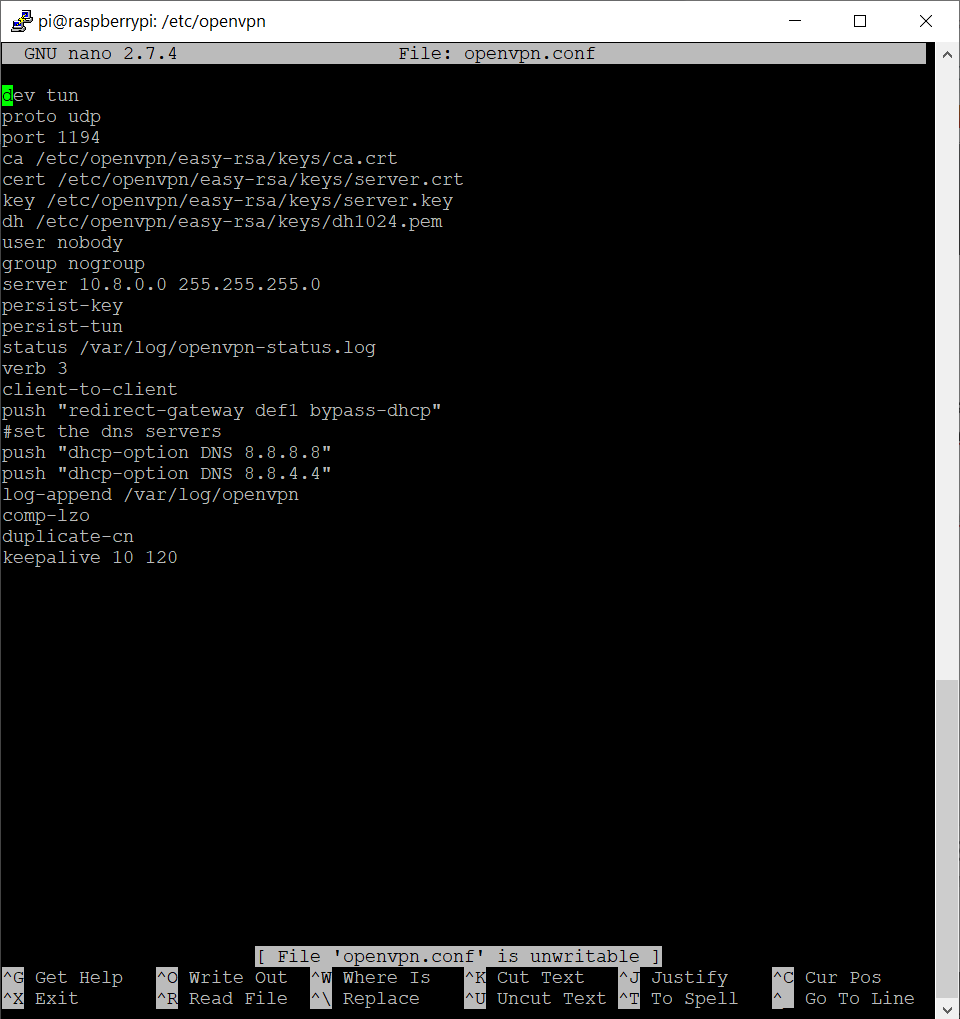

Meine openvpn.conf und das .ovpn Profil sehen wie folgt aus:

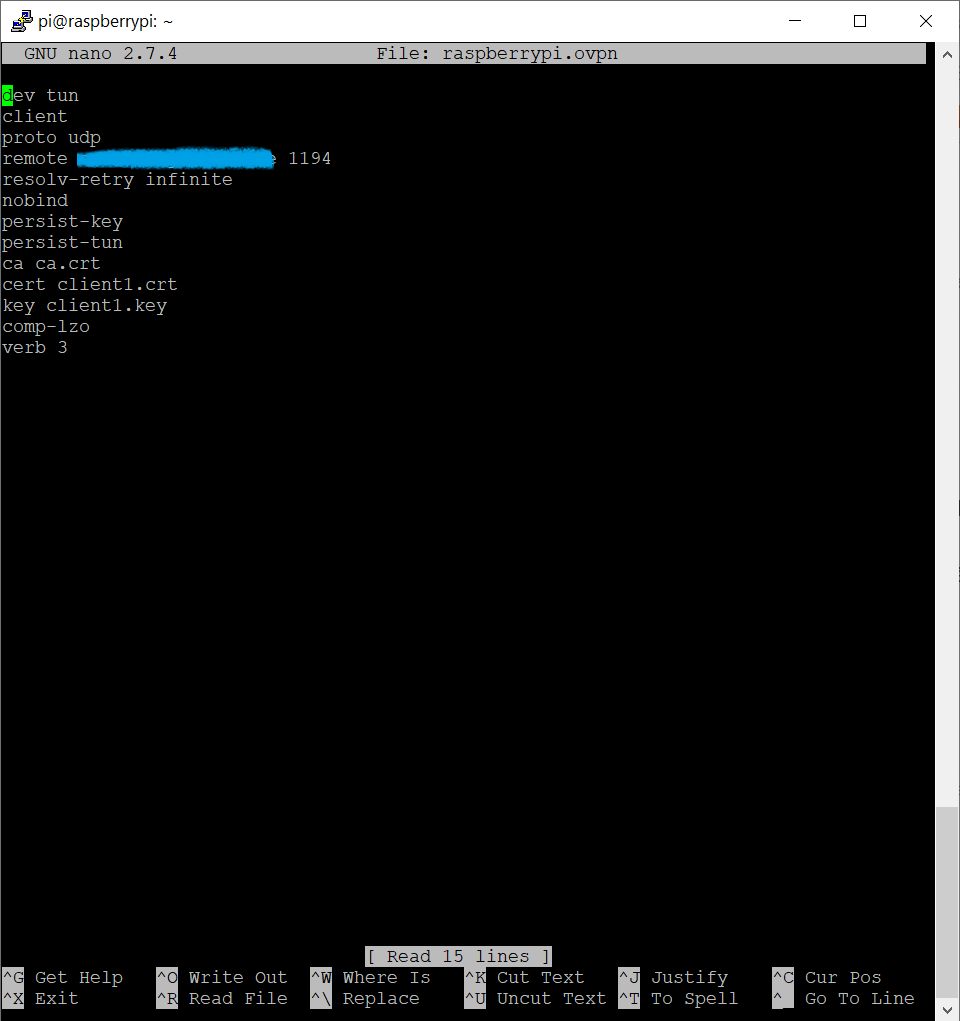

Hier habe ich den Port in 61452 geändert. Das Bild stammt noch aus einem Test... Die blaue Stelle verdeckt meine Domäne...

Ich hoffe, man kann mir hier endlich helfen. Mein Dozent, der Admin der Fakultät und ein paar andere, einschließlich mir selbst, sind mit absolut ratlos. 😂 Hoffentlich habe ich nichts vergessen, habe mittlerweile einen Tunnelblick in dieser Sache.

Ich möchte einen OpenVPN Server auf meinem Raspberry Pi einrichten, der es mir ermöglichen soll, mich aus dem Internet mit meinem Heimnetz zu verbinden und dort auf meine Geräte zuzugreifen. Ich verwende hierfür einen Raspberry Pi 3, der über LAN mit meiner Fritzbox verbunden ist. Ich habe zur Installation folgende Anleitung genutzt:

https://jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installieren/

Diese Anleitung wurde mir von meinem Dozenten empfohlen, der letztens VPN und Proxy mit uns durchgegangen ist. Ich versuche das erlernte Wissen zu verarbeiten aber irgendein Fehler raubt mir seit Wochen den letzten Nerv.

Ich habe bei mir zuhause eine Fritzbox 7490, die mir von meinem Provider vor einigen Jahren gestellt wurde. Mein Internetanschluss war DS-Lite und wurde dann auf meine Anfrage zu einem dual-stack Anschluss umgestellt. Ich bekomme also eine IPv4 und eine IPv6 Andresse von meinem Provider. Dieser DS-Lite Anschluss war bei mir lange ein unbekanntes Problem, doch nachdem ich einen dual-stack Anschluss bekam funktionierte wenigstens die Fritzbox eigene VPN Verbindung mittels IPsec. Ich habe hierfür eine Domäne bei Strato gekauft und diese auf DynDNS konfiguriert. Ich kann also von meinem Handy über IPsec eine VPN Verbindung herstellen, allerdings nur zur Fritzbox, nicht aber zum Pi. Außerdem ist meine Fritzbox nun über meine Domäne aus dem Internet erreichbar und konfigurierbar.

Ich habe für meinen Pi eine Portweiterleitung eingerichtet, von extern 61452 auf intern 1194.

Außerdem gibt es noch eine Weiterleitung für ssh mit dem Port 22356 auf intern 22.

Die SSH Weiterleitung funktioniert tadellos aber aus irgendeinem Grund will die VPN Weiterleitung nicht funktionieren. Ich bekomme auf meinem Smartphone immer diese Meldungen:

Die geschwärzten Stellen verdecken die IPv4 Adresse vom Router. DynDNS ist also nicht das Problem...

Der Code 111 bezeichnet den Fehler, dass der Port 61452 nicht offen ist.

Scheinbar stimmt also etwas mit der Portfreigabe nicht?

Meine openvpn.conf und das .ovpn Profil sehen wie folgt aus:

Hier habe ich den Port in 61452 geändert. Das Bild stammt noch aus einem Test... Die blaue Stelle verdeckt meine Domäne...

Ich hoffe, man kann mir hier endlich helfen. Mein Dozent, der Admin der Fakultät und ein paar andere, einschließlich mir selbst, sind mit absolut ratlos. 😂 Hoffentlich habe ich nichts vergessen, habe mittlerweile einen Tunnelblick in dieser Sache.