Malaclypse17

Lt. Commander

- Registriert

- Nov. 2017

- Beiträge

- 1.156

Hallo liebe Community.

ich habe mir testweise ein pfSense HA Cluster aufgesetzt, welches auf einem Proxmox Host läuft.

Es sind zwei pfSense VMs aufgesetzt, von welcher jeweils zwei Ethernetports von einem 4 Port NIC durchgeschleift werden (jeweils zwei Ports in einer IOMMU Gruppe).

Vor der pfSense hängt eine Fritzbox 7530, welche eigentlich nur noch als Modem dient, die pfSense ist als Exposed Host eingerichtet.

Die Grundeinrichtung hat wunderbar geklappt, auch die VIPs der lokalen Netzwerke funktionieren, NAT nach außen funktioniert ebenso problemlos.

Das Problem tritt erst auf, wenn ich die Portweiterleitung auf meinen Webserver auf Port 443 von "WAN Net" auf die CARP WAN VIP umstelle, dann ist der Webserver von außen nicht mehr zu erreichen, stelle ich es wieder auf "WAN Net" funktioniert sie wieder.

In der Firewall fällt mir auf, dass Anfragen auf den Webserver ankommen, aber geblockt werden, da scheinbar die Anfragen auf der Firewall WAN Adresse landen, nicht auf der WAN CARP VIP, wovon ich dann ausgehe, dass die Regel zur Portweiterleitung nicht matcht.

Ich habe viel recherchiert, aber im Endeffekt konnte ich zu keiner Erkenntnis gelangen, dass irgendetwas an meiner Konfiguration nicht passt, ich habe mittlerweile eher die Fritzbox im Verdacht, welche ja den Verkehr über Exposed Host an die Firewall weiterleitet.

Leider bin ich hierzu zu wenig in der Thematik was CARP betrifft, aber ich kann mir vorstellen, dass Verkehr von außen nur direkt an die WAN IP weitergeleitet wird.

Ich weiß nicht, ob ich es genügend verständlich rübergebracht habe, aber in Bezug auf Fritzbox gibt es für pfSense wenig Nachschlagewerk und Bridge Mode wird ja nun leider schon seit längerem nicht mehr unterstützt.

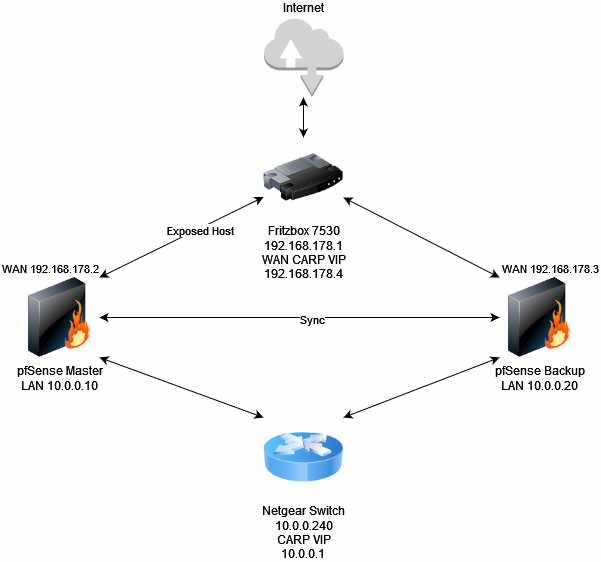

Ich werde heute noch ein Netzwerkdiagram anfertigen, welches die Gegebenheiten klarer darstellt.

Bin für jede Anregung offen und dankbar!

Edit: hier noch ein grobes Diagramm zum besseren Verständnis:

ich habe mir testweise ein pfSense HA Cluster aufgesetzt, welches auf einem Proxmox Host läuft.

Es sind zwei pfSense VMs aufgesetzt, von welcher jeweils zwei Ethernetports von einem 4 Port NIC durchgeschleift werden (jeweils zwei Ports in einer IOMMU Gruppe).

Vor der pfSense hängt eine Fritzbox 7530, welche eigentlich nur noch als Modem dient, die pfSense ist als Exposed Host eingerichtet.

Die Grundeinrichtung hat wunderbar geklappt, auch die VIPs der lokalen Netzwerke funktionieren, NAT nach außen funktioniert ebenso problemlos.

Das Problem tritt erst auf, wenn ich die Portweiterleitung auf meinen Webserver auf Port 443 von "WAN Net" auf die CARP WAN VIP umstelle, dann ist der Webserver von außen nicht mehr zu erreichen, stelle ich es wieder auf "WAN Net" funktioniert sie wieder.

In der Firewall fällt mir auf, dass Anfragen auf den Webserver ankommen, aber geblockt werden, da scheinbar die Anfragen auf der Firewall WAN Adresse landen, nicht auf der WAN CARP VIP, wovon ich dann ausgehe, dass die Regel zur Portweiterleitung nicht matcht.

Ich habe viel recherchiert, aber im Endeffekt konnte ich zu keiner Erkenntnis gelangen, dass irgendetwas an meiner Konfiguration nicht passt, ich habe mittlerweile eher die Fritzbox im Verdacht, welche ja den Verkehr über Exposed Host an die Firewall weiterleitet.

Leider bin ich hierzu zu wenig in der Thematik was CARP betrifft, aber ich kann mir vorstellen, dass Verkehr von außen nur direkt an die WAN IP weitergeleitet wird.

Ich weiß nicht, ob ich es genügend verständlich rübergebracht habe, aber in Bezug auf Fritzbox gibt es für pfSense wenig Nachschlagewerk und Bridge Mode wird ja nun leider schon seit längerem nicht mehr unterstützt.

Ich werde heute noch ein Netzwerkdiagram anfertigen, welches die Gegebenheiten klarer darstellt.

Bin für jede Anregung offen und dankbar!

Edit: hier noch ein grobes Diagramm zum besseren Verständnis:

Zuletzt bearbeitet: