@bernd

Ja aber bei Spectre geht es darum, dass die CPU mit normalem Code trainiert wird, bestimmte spekulative Befehle auszuführen.

Das kann man prinzipiell nicht "einfach so" erkennen. Da die Befehle welche genutzt werden, erstmal ganz normaler Code ist.

Stell dir vor, die Spekulative Befehlsausführung trainiert sich selbst, sprich sie lernt ein wenig.

Man kann das mit dem Kochen vergleichen. Stell dir vor, Du möchtest eine Suppe kochen. Dazu gehört in der Regel Zucker und Salz.

Nun zeigt Dir ein Koch, 6x verschiedene süße Suppengerichte und wie diese zubereitet werden. Es bringt dir bei, dass du während die Suppe einköchelt, immer Zucker hinzugeben musst.

Damit dies effizient geschieht, holst Du den Zucker ab diesem Training immer schon aus dem Schrank, bevor Du überhaupt das Rezept gelesen hast. (Vorbereitung ist alles!) Damit es im Falle des Falles direkt verfügbar ist. Nun gibt man dir die Aufgabe eine herbe Suppe zu kochen, an welche kein Zucker kommt.

Bis Du an dieser Stelle im Rezept angekommen bist, steht das Zucker unbenutzt auf dem Tisch. Du hast es natürlich so gelernt und entsprechend schon vorher herausgeholt. Während dieser Zeit, steht es für alle anderen frei zugänglich auf dem Tisch.

Nun merkst Du, dass Du diesmal Salz anstelle von Zucker benötigst. Du räumst den Zucker also zurück in den Schrank und holst das Salz hinaus.

Was während den 15 Minuten, in dem der Zucker auf dem Tisch stand, passiert ist, weißt Du nicht. Da man es nicht benötigte und sich somit auch nicht weiter darum gekümmert hat. Gut möglich, dass da zwischenzeitlich jemand was mit gemacht hat.

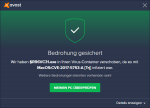

So in etwa funktioniert Spectre. Was Du nun von dem AV erwartest, ist dass dieses in der Lage wäre zu erkennen, dass überhaupt kein Zucker benötigt wird. Geht natürlich nicht.

Denn das eigentliche Problem ist, es gibt gar keinen schadhaften Code der Dich dazu bringt den Zucker auf den Tisch zu stellen.

Das hast du für dich alleine entschieden, weil Du es so gelernt hast / bzw. trainiert wurdest. Die Vorgänge während des Trainings waren auch absolut ok, da nur süße Suppen gekocht wurden.

Das Antivirenprogramm hätte also nicht nur das Rezept vorab komplett kennen müssen, sondern auch wissen müssen, das Du in deinem Kopf denkst "Ich hol schon mal den Zucker raus". Und diesen Vorgang direkt verbieten. Als einzige Gegenmaßnahme verbleibt eigentlich nur, in deinem Kopf das Gelernte "süße Suppen kochen" komplett zu löschen, bevor Du die herbe Suppe kochst.

Das geht natürlich leider nicht..

Beide Vorgänge sind für sich genommen erstmal vollkommen legitim. Plus dass ein AV nicht in deinen Kopf schauen und wissen kann, dass du beim nächsten mal direkt den Zucker rausholst.