Guten Tag,

zu Beginn hoffe ich, dass ich im richtigen Bereich gelandet bin, ansonsten verschiebt es gerne.

Seit ca. 4 Monaten bin ich privater Betreiber einer Senioren-WG, in welcher die jeweiligen Mieter Internet und Telefonie nutzen können. Aktuell läuft die Versorgung noch über LTE, da das Objekt noch neu ist und erst seit kurzem die Glas-Zuleitung liegt, um über DSL zu versorgen. Umgestellt wurde dies allerdings noch nicht, da mein Mitstreiter (der eigentliche Techniker und Experte über die gesamte Anlage) nun leider gesundheitsbedingt nicht mehr zur Verfügung steht.

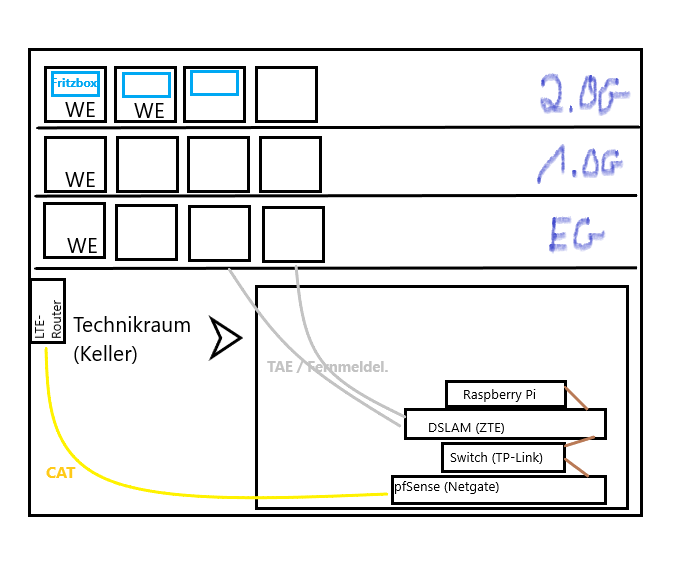

Ich versuche euch mal als Laie den Aufbau zu erklären und habe zum graphischen Verständnis es künstlerisch wertvoll nachgezeichnet. Dieser gestaltet sich deshalb so, um über die Fernwartung mögliche Probleme oder Störungen bei einzelnen Mietern schnell beheben zu können. Und zum Anderen einfach auch auf das Vertrauen in den Techniker, der sich eben damit auskennt und es deshalb so aufgebaut hat (in der Reihenfolge miteinander verbunden):

Die IP-Telefonie läuft über eine auswärtige Firma, wo die Rufnummern aktiviert werden und kontrolliert werden können, es läuft alles über so einen SIP-Server, soweit ich weiß.

Die LTE-Versorgung scheint soweit zu laufen, die einzelnen Fritzboxen weisen gute Geschwindigkeiten im Down- und Upload aus.

Über die pfSense erhalten die Fritzboxen ihre jeweilige IP-Adresse. In den Fritzboxen sind die bestellten Rufnummern konfiguriert. Auch die dortigen Einstellungen in der Fritzbox haben wir anhand der empfohlenen Vorgaben umgesetzt. Auch die Funktion, dass nach 30 Sekunden immer wieder ein Ping gesendet wird. Transportprotokoll innerhalb Fritzbox und pfsense ist UDP für die Telefonie.

Nun haben wir eigentlich seit Beginn (ca. Anfang April) das Problem, dass die VoIP-Telefonie folgendes Problem aufweist:

Der erste, eingehende Anruf kann nur ca. 30-32sekunden aufrecht erhalten werden. Anschließend bricht es den Anruf ohne Vorankündigung oder Meldung ab. Ein direkt darauf folgender zweiter, eingehender Anruf kann anschließend problemlos über einen längeren Zeitpunkt getätigt werden. Ausgehende Anrufe sind nicht betroffen, laufen normal durch.

Was konnte ich noch so herausfinden:

VG

Robert

zu Beginn hoffe ich, dass ich im richtigen Bereich gelandet bin, ansonsten verschiebt es gerne.

Seit ca. 4 Monaten bin ich privater Betreiber einer Senioren-WG, in welcher die jeweiligen Mieter Internet und Telefonie nutzen können. Aktuell läuft die Versorgung noch über LTE, da das Objekt noch neu ist und erst seit kurzem die Glas-Zuleitung liegt, um über DSL zu versorgen. Umgestellt wurde dies allerdings noch nicht, da mein Mitstreiter (der eigentliche Techniker und Experte über die gesamte Anlage) nun leider gesundheitsbedingt nicht mehr zur Verfügung steht.

Ich versuche euch mal als Laie den Aufbau zu erklären und habe zum graphischen Verständnis es künstlerisch wertvoll nachgezeichnet. Dieser gestaltet sich deshalb so, um über die Fernwartung mögliche Probleme oder Störungen bei einzelnen Mietern schnell beheben zu können. Und zum Anderen einfach auch auf das Vertrauen in den Techniker, der sich eben damit auskennt und es deshalb so aufgebaut hat (in der Reihenfolge miteinander verbunden):

- welotec-LTE-Router mit einer Datenkarte

- pfsense (Firma: Netgate)

- Switch (Firma: TP-Link)

- DSLAM (Firma: ZTE)

- Fritzbox 7530 je Wohneinheit (Firma: AVM)

Die IP-Telefonie läuft über eine auswärtige Firma, wo die Rufnummern aktiviert werden und kontrolliert werden können, es läuft alles über so einen SIP-Server, soweit ich weiß.

Die LTE-Versorgung scheint soweit zu laufen, die einzelnen Fritzboxen weisen gute Geschwindigkeiten im Down- und Upload aus.

Über die pfSense erhalten die Fritzboxen ihre jeweilige IP-Adresse. In den Fritzboxen sind die bestellten Rufnummern konfiguriert. Auch die dortigen Einstellungen in der Fritzbox haben wir anhand der empfohlenen Vorgaben umgesetzt. Auch die Funktion, dass nach 30 Sekunden immer wieder ein Ping gesendet wird. Transportprotokoll innerhalb Fritzbox und pfsense ist UDP für die Telefonie.

Nun haben wir eigentlich seit Beginn (ca. Anfang April) das Problem, dass die VoIP-Telefonie folgendes Problem aufweist:

Der erste, eingehende Anruf kann nur ca. 30-32sekunden aufrecht erhalten werden. Anschließend bricht es den Anruf ohne Vorankündigung oder Meldung ab. Ein direkt darauf folgender zweiter, eingehender Anruf kann anschließend problemlos über einen längeren Zeitpunkt getätigt werden. Ausgehende Anrufe sind nicht betroffen, laufen normal durch.

Was konnte ich noch so herausfinden:

- wenn ich mich über den Pi auf die jeweilige Fritzbox schalte, haut man mich nach ca. 5-10 Minuten (sehr unterschiedlich) aus der Fritzbox raus bzw. kann ich innerhalb der Fritzbox nichts mehr machen (Seite kann nicht geöffnet werden).

- innerhalb der Fritzbox habe ich die Einstellungen geprüft und an sich keine Auffälligkeiten entdeckt

- wenn ich vorher an der Fritzbox zu tun hatte, kam auch der erste Anruf über einen längeren Zeitraum durch

- die üblichen Ports (5060 usw.) werden benutzt

- in der pfSense habe ich an allen Ecken und Enden (mithilfe Handbuch Netgate) nach Einstellungen gesucht, die entweder was mit 30 Sekunden oder mit einer Passivität zu tun haben

- die Telefonie-Historie der jeweiligen Fritzboxen (aktuell ca. 10 Stück aktiv im Einsatz) zeigt, dass ein erster eingehender Anruf dann funktioniert, wenn bis ca. 30-40 Minuten vorher auch etwas aktiv an bzw. mit der Fritzbox (z.B. Festnetz- oder Internetnutzung) gemacht wurde. Bei größeren Zeitabständen wird die Fritzbox wieder passiv.

- Wenn die Fritzbox längere Zeit nicht "aktiv" war, geht der erste Anruf nicht durch. Es scheint, als würde die Fritzbox ein Signal senden, um "aktiv" zu werden (z.B. an den SIP-Server) und erhält zu spät ein Rücksignal, sodass nach 30 Sekunden der Anruf abgebrochen wird. Irgendwann kommt aber dann doch ein Signal, sodass die Fritzbox dann den zweiten Anruf problemlos eingehen und durchlaufen lässt.

- einfach gesagt - es muss behoben werden. Aber ich hätte auch gern einfach erstmal Lösungsvorschläge, was man noch machen kann, um zu prüfen oder zu probieren. Ich habe leider auch Umsatzverluste im Sinne von Auszügen aus den Wohneinheiten und so etwas möchte ich vermeiden.

- wenn ihr noch Informationen braucht, fragt mich bitte so genau wie möglich und im Bestfall, wo ich die Informationen finden kann

- wichtige Info - die Fernwartung ist nicht umsonst eingerichtet. Ich betreue das Objekt aus über 100km Entfernung - aktuell ist es nicht wirklich möglich, zeitnah für einzelne Tests oder Ähnliches vor Ort zu sein.

VG

Robert