- Registriert

- Apr. 2010

- Beiträge

- 864

Ich habe einen stabilen WireGuard-Tunnel zwischen meinem UniFi Gateway (UCG) und einem VPS aufgebaut. Die Verbindung steht technisch (Ping funktioniert durchgehend).

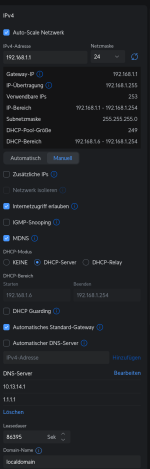

Das Problem: Die automatische Zuweisung des korrekten DNS-Servers (10.14.13.1) an die Clients schlägt fehl. Die Clients erhalten via DHCP nicht die Tunnel-DNS-IP, sondern nutzen weiterhin den Standard-DNS (meist 192.168.1.1).

Aktuell muss ich die DNS-IP (10.14.13.1) auf jedem Client manuell statisch eintragen, damit der Seitenaufbau funktioniert. Das ist bei vielen Clients nicht machbar.

Frage: Wie kann ich erzwingen, dass das UCG diese DNS-IP automatisch an alle Clients verteilt? Warum funktioniert das bei kommerziellen VPN-Anbietern automatisch ?

So sieht der Docker Einstellung

Hier eine Client Config :

Was mache ich da Falsch ?

Das Problem: Die automatische Zuweisung des korrekten DNS-Servers (10.14.13.1) an die Clients schlägt fehl. Die Clients erhalten via DHCP nicht die Tunnel-DNS-IP, sondern nutzen weiterhin den Standard-DNS (meist 192.168.1.1).

Aktuell muss ich die DNS-IP (10.14.13.1) auf jedem Client manuell statisch eintragen, damit der Seitenaufbau funktioniert. Das ist bei vielen Clients nicht machbar.

Frage: Wie kann ich erzwingen, dass das UCG diese DNS-IP automatisch an alle Clients verteilt? Warum funktioniert das bei kommerziellen VPN-Anbietern automatisch ?

So sieht der Docker Einstellung

Python:

services:

wireguard:

image: lscr.io/linuxserver/wireguard:latest

container_name: wireguard

cap_add:

- NET_ADMIN

- SYS_MODULE

environment:

- PUID=0

- PGID=0

- TZ=Europe/Berlin

- SERVERURL=7x.xx.xx8.58

- SERVERPORT=51820

- PEERS=1

- PEERDNS=10.14.13.1

- INTERNAL_SUBNET=10.13.13.0

- SERVER_ALLOWEDIPS_PEER_1=192.168.1.0/24

volumes:

- ./config:/config

- /lib/modules:/lib/modules

ports:

- 51820:51820/udp

sysctls:

- net.ipv4.conf.all.src_valid_mark=1

restart: unless-stopped

coredns:

image: coredns/coredns

container_name: coredns

restart: unless-stopped

command: -conf /root/Corefile

network_mode: service:wireguard

volumes:

- ./coredns:/rootHier eine Client Config :

Python:

[Interface]

PrivateKey = sHNzzTxacLK5zKIg4A54Ug=

Address = 10.13.13.2/32

DNS = 10.14.13.1

MTU = 1300

[Peer]

PublicKey = 5St9EHxcug8Vlnw=

PresharedKey = iktRsdG++IOon0UjD4s=

Endpoint =7x.xx.xx8.58:51820

AllowedIPs = 0.0.0.0/0Was mache ich da Falsch ?

Zuletzt bearbeitet:

(die alte DNS ip ist immer noch da neue ist 10.14.13.1)