Datenschutz: Android-Apps spähen Nutzer ohne Rechte aus

Eigentlich soll Googles Rechteverwaltung verhindern, dass Apps für Android ohne Einwilligung ihrer Nutzer Daten sammeln. Forscher haben allerdings rund 1.300 teils populäre Anwendungen gefunden, die nicht akzeptieren, dass ein „Nein“ auch wirklich „Nein“ heißt.

Forscher des International Computer Science Institute haben rund 88.000 Android-Apps untersucht und ihre Ergebnisse (PDF) veröffentlicht. Analysiert wurde in einer kontrollierten Umgebung, welche App welche Daten übermittelt und ob sie gemäß den Einstellungen der Rechteverwaltung überhaupt im Besitz dieser Informationen hätte sein dürfen.

Vorgehen und Ergebnisse

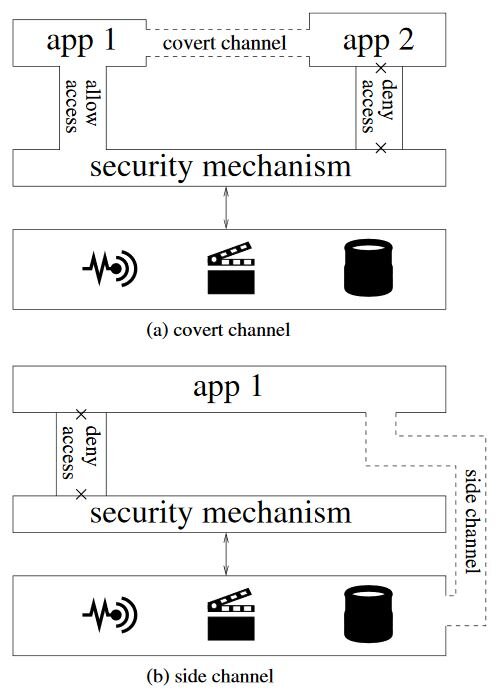

Geprüft haben die Forscher, ob IMEI, MAC-Adresse oder Standort übertragen wurden. Jede dieser Informationen erlaubt es, ihren Besitzer als Individuum zu identifizieren und damit besser zu verfolgen. Um die Rechteverwaltung zu umgehen, sind zwei Methoden gangbar. Apps umgehen entweder die Sicherheitsrichtlinien, indem sie Szenarien finden, die die Rechteverwaltung nicht abdeckt oder schützt (Side Channel), oder sie beziehen die Informationen heimlich von einer App, die die notwendigen Rechte besitzt (Covert Channel).

Insgesamt wurden zwar nur 60 Apps auf frischer Tat ertappt, bei rund 15 Prozent oder fast 13.000 Applikationen waren Methoden zum Umgehen der Sicherheitsrichtlinien aber im Programmcode zu finden und können eingesetzt werden, hatten aber entweder die nötigen Rechte oder haben die automatisierte Falle der Forscher nicht ausgelöst. In diese Kategorie gehören Samsungs Gesundheits-App sowie der Browser des Unternehmens. Rund 1.300 Apps seien allerdings in der Lage, Daten ohne die nötigen Rechte zu sammeln und zu übertragen.

Geschicktes Spähen

Zu den Side-Channel-Sammlern gehört Shutterfly. Die App des Anbieters findet den Standort des Besitzers, indem sie EXIF-Geodaten aus Bildern ausliest. Die chinesische Entwicklerplattform Salmonads nutzt hingegen eine verdeckte Option, um an Daten zu gelangen. Apps, die mit dem SDK entwickelt werden, können IMEI, Werbe-ID und MAC-Adresse auf einer SD-Karte speichern. Dort lassen sie sich von allen anderen Apps auslesen, die ebenfalls Zugriff auf den Speicher des Telefons haben.

Die gleiche Technik nutzt Baidu. Das Unternehmen wird unter anderem von der Disney-App für das Disneyland in Hong Kong gefüttert. 20 Apps, die auf diese Weise an Daten gelangen, sind mehr als 700 Millionen Mal heruntergeladen worden. Ähnlich hohe Verbreitung erreichen auch andere SDKs, die Daten abgreifen; die MAC-Adresse wurde während des Tests aktiv von Apps übertragen, die zusammengerechnet auf 3,6 Milliarden (nicht notwendigerweise aktive) Installationen kommen. Umgangen wurde die Rechteverwaltung etwa vom OpenX-SDK, einem Werbeanbieter, pikanterweise erst, nachdem der Zugriff auf die gewünschten Daten vom System abgelehnt wurde, weil der Anwender die Rechte nicht gewährt hatte. Eine vollständige Liste aller Apps wollen die Forscher auf der Usenix Security Conference im August öffentlich machen.

Q steht für „Qure“

Ein solches Verhalten der Apps ist hochgradig problematisch, weil es die Rechteverwaltung untergräbt und sie de facto nutzlos werden lässt, weil Apps entweder gar nicht mehr nach Rechten fragen (müssen) oder sich über die Entscheidung hinwegsetzen. Die Rechteverwaltung suggeriert in solchen Fällen lediglich Kontrolle. Rechtlich ist das Vorgehen dadurch kritisch, es wird in Widerspruch unter anderem zu europäischen Datenschutz-Bestimmungen stehen.

Google haben die Forscher bereits im vergangenen Herbst auf die Lücken aufmerksam gemacht. Heilung bringt aber erst Android Q, das voraussichtlich im Laufe diesen Jahres veröffentlicht wird. Das Ende der Schnüffelei wird das aber nicht sein. Zumindest in der Theorie sind bereits weitere Wege dargelegt worden, wie Apps miteinander kommunizieren könnten. Denkbar ist, dass Entwickler externe Server nutzen oder gezielt kurze Lastspitzen erzeugen, die als Binärcode interpretiert werden können. Vibrations- und Beschleunigungssensoren lassen sich in der Theorie ebenfalls zu diesem Zweck missbrauchen.