Hallo,

mich beschäftigt seit einigen Tagen der Aufbau unseres Netzwerks. Vielleicht ist jemand so nett und kann mir weiterhelfen. Ich bin kein Profi.

Also ich habe einen FritzBox-Router von Vodafone. Dahinter ist eine "Ubiquiti Dream Machine Pro" über einen "Exposed Host". Das funktioniert so einigermaßen und befindet sich alles in einem Gebäude.

Mein Wunsch ist es, dass ich mehrere getrennte Netze habe:

Wie würdet Ihr das gestalten? Sind die Netze aktuell überhaupt getrennt, ein Router sollte die Netze doch trennen oder? Stoße ich bei Firma 2 an eine mögliche Grenze mit den IPs?

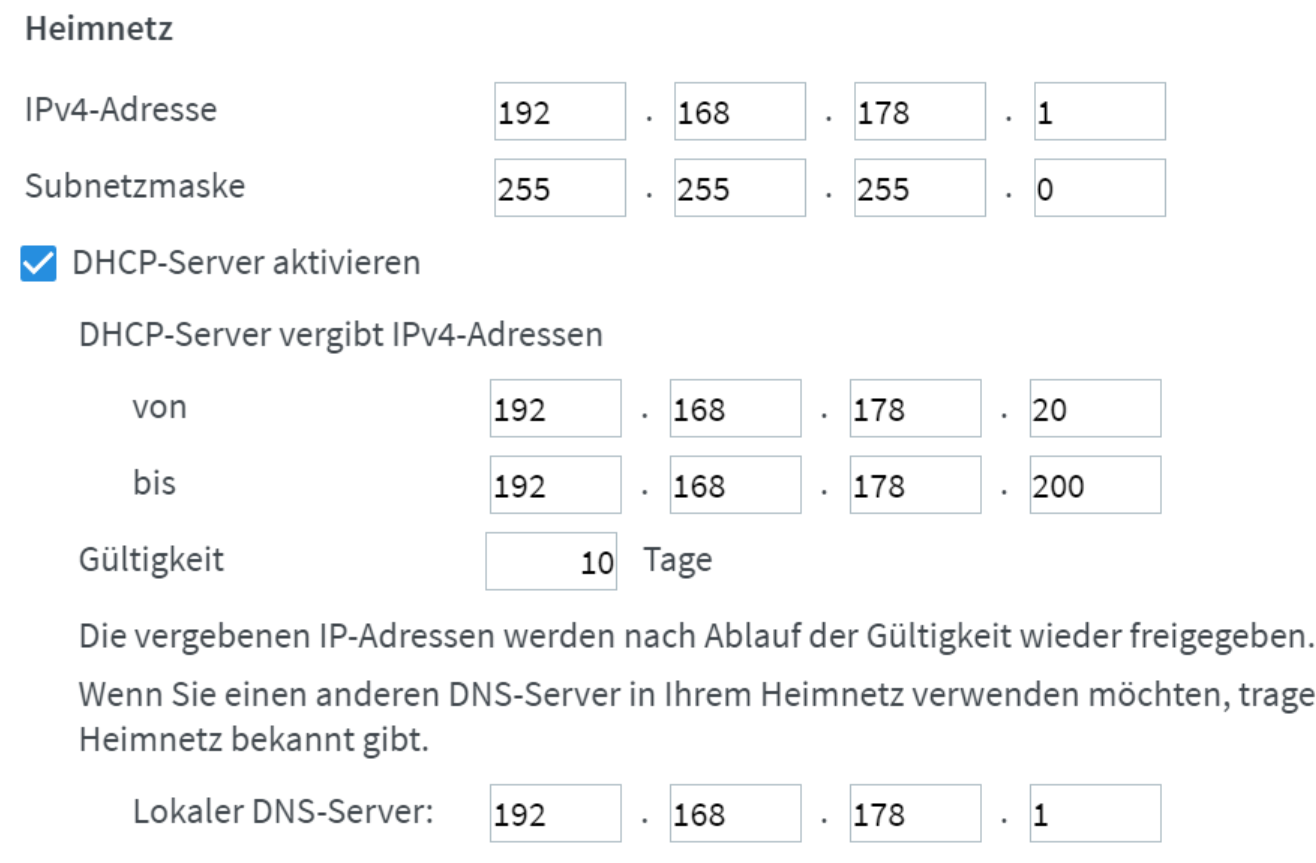

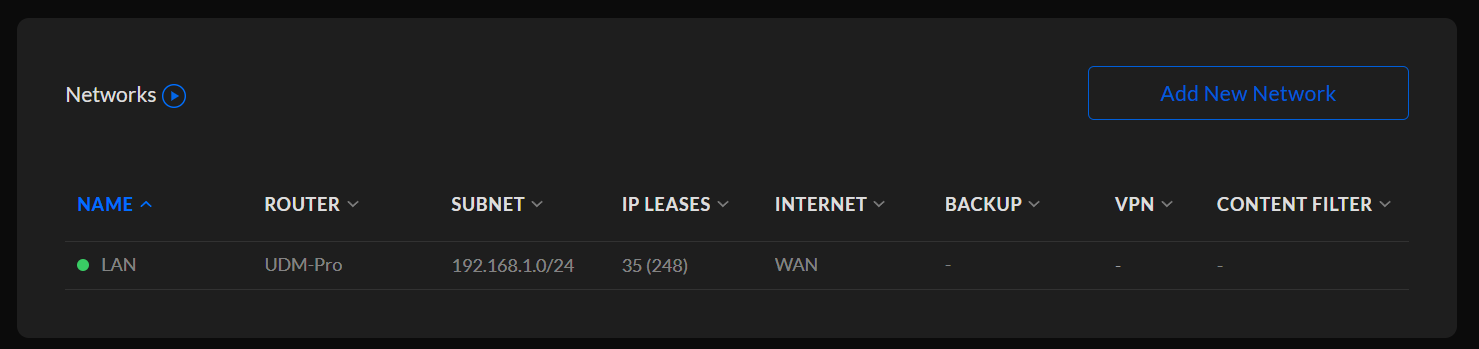

Was mich auch in den Fingern juckt, ist das 10er Netz. Also sowas wie 10.0.0.1. Wäre cool, wenn ich sowas hätte wie 10.[Netz].[Host.Host] für jedes Gerät. Ergibt das Sinn? Wäre die Subnetzmaske dann 255.255.0.0. Und müsste dann in jedem Router angegeben werden definiert werden, richtig? Aktuell habe ich:

und

Freue mich auf eure Antworten.

Grüße!

mich beschäftigt seit einigen Tagen der Aufbau unseres Netzwerks. Vielleicht ist jemand so nett und kann mir weiterhelfen. Ich bin kein Profi.

Also ich habe einen FritzBox-Router von Vodafone. Dahinter ist eine "Ubiquiti Dream Machine Pro" über einen "Exposed Host". Das funktioniert so einigermaßen und befindet sich alles in einem Gebäude.

Mein Wunsch ist es, dass ich mehrere getrennte Netze habe:

- Privat --> FritzBox

- HomeOffice --> aktuell Privat

- Firma 1 --> aktuell Privat

- Firma 2 mit Hotspot mit 20-400 Geräten --> UDM-Pro

Wie würdet Ihr das gestalten? Sind die Netze aktuell überhaupt getrennt, ein Router sollte die Netze doch trennen oder? Stoße ich bei Firma 2 an eine mögliche Grenze mit den IPs?

Was mich auch in den Fingern juckt, ist das 10er Netz. Also sowas wie 10.0.0.1. Wäre cool, wenn ich sowas hätte wie 10.[Netz].[Host.Host] für jedes Gerät. Ergibt das Sinn? Wäre die Subnetzmaske dann 255.255.0.0. Und müsste dann in jedem Router angegeben werden definiert werden, richtig? Aktuell habe ich:

und

Freue mich auf eure Antworten.

Grüße!