nkler

Lieutenant

- Registriert

- Juli 2006

- Beiträge

- 721

Hallo,

ich möchte den Empfangsbereich von meinem Freifunk WLAN ein bisschen vergrößern und plane dazu die Unifi Accesspoint zu Hilfe zu nehmen. Da ich jedoch verhindern möchte - aus Versehen - mein privates Netz frei zugänglich zu machen, benötige ich ein bisschen Hilfe.

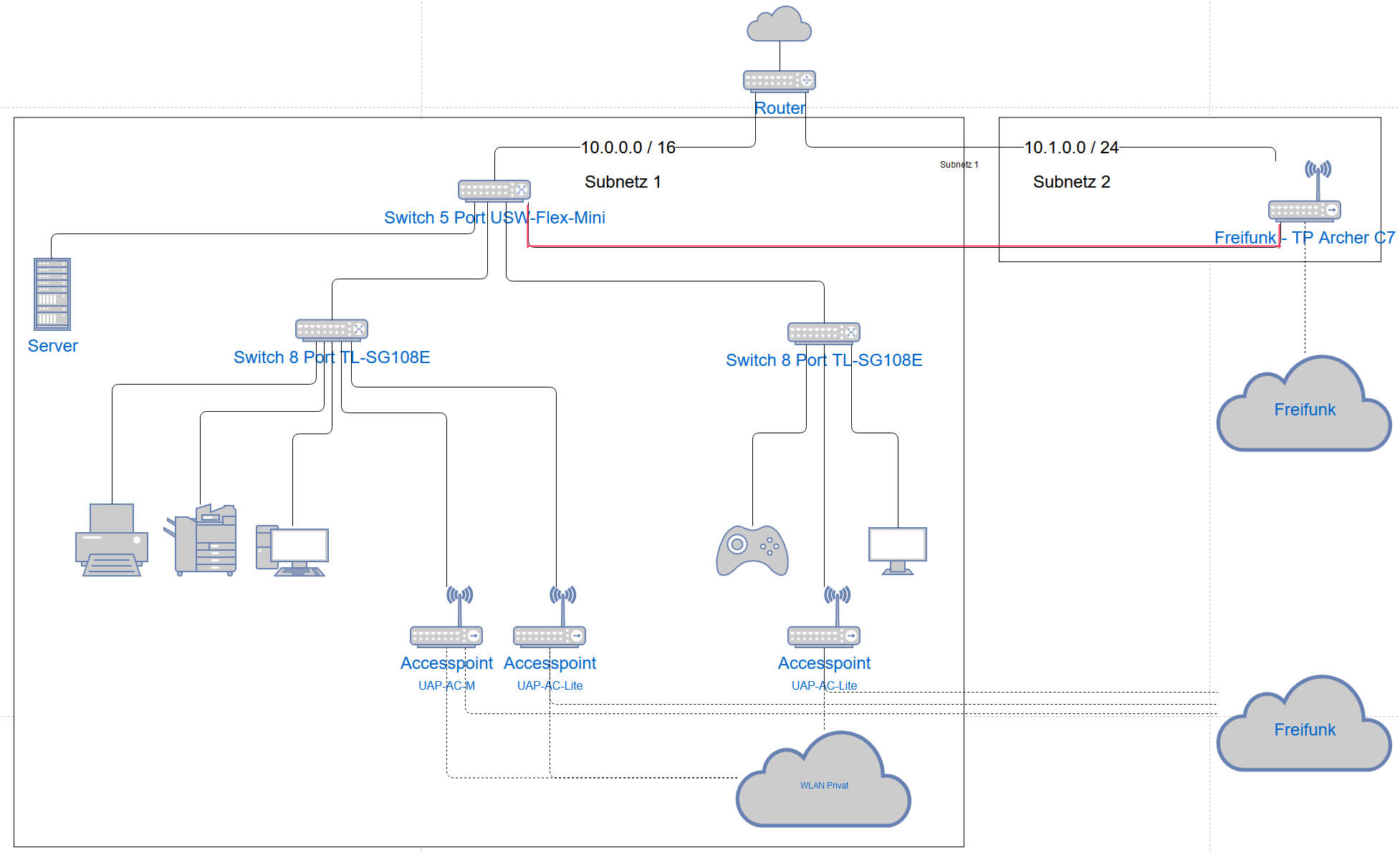

Erst einmal mein der Aufbau meines Netzwerks zur Übersicht. Hierbei sei gesagt, ich wohne in einem Altbau der in ein paar Jahres renoviert wird, bis dahin bleibt dieser kaskadierte Aufbau bestehen.

Das Internet wird von einem OPN Sense Router zur Verfügung gestellt. Dieser teilt das Netz in zwei Bereiche auf, welche nicht untereinander geroutet sind.

Im privatem Netz sorgen drei Accesspoints von Unifi für eine gute (private) WLAN Versorgung im Haus auf dem Grundstück und teilweise auch bei den Nachbarn. Diese sollten zusätzlich das WLAN "Freifunk" ausstrahlen und per VLAN zu meinem Freifunkrouter leiten. Der Freifunk router soll sich um die Tunnelung ins Internet kümmern. Daher würde ich einen Switch per LAN Kabel mit der Route-Client Seite verbinden (Rote Linie) um die Daten aus dem Privatem Teil in den Freifunk Teil zu übertragen.

Im Unifi Controller habe ich zwei Netzwerke und zwei WLAN eingerichtet.

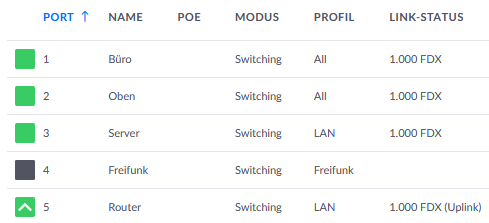

Für den 5 Port Switch (Unifi) sind folgenden Ports die entsprechenden Netzwerke zugeordnet

So meine Vermutung können die VLAN der WLAN an die passenden Stellen gelangen. Oder verstehe ich das System hier falsch?

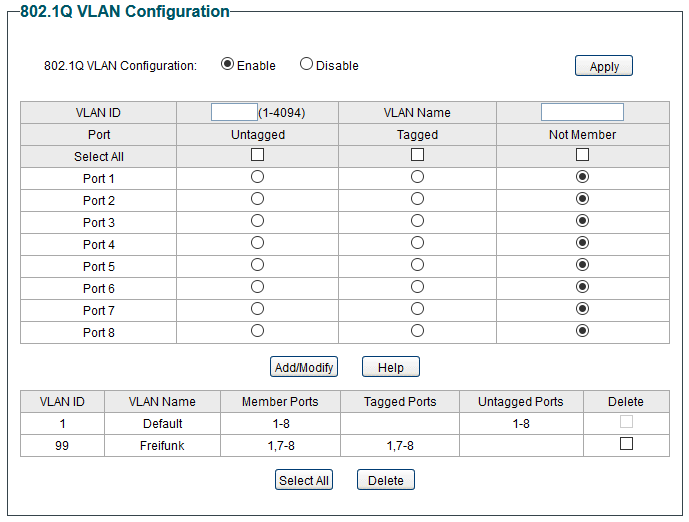

Bei den beiden TP-Link Routern bin ich mir bezüglich der VLAN Einstellungen jedoch komplett im unklaren. Hier meine ersten Gehversuche, allerdings bin ich mir trotz einiger Anleitungen nicht sicher es richtig gemacht zu haben.

Diese Fragen bleiben bestehen.

Schaffe ich es mit diesen Einstellungen das WLAN Freifunk von den Accesspoints durch mein interes Netzwerk hin zum Freifunk Router zu tunneln?

Muss ich meinem Freifunk Router noch sagen, dass dieser in das VLAN 99 (Freifunk) lauscht?

(Aktuell sind das rote Kabel nicht eingesteckt und das WLAN nicht aktiviert)

Viele Grüße

nkler

ich möchte den Empfangsbereich von meinem Freifunk WLAN ein bisschen vergrößern und plane dazu die Unifi Accesspoint zu Hilfe zu nehmen. Da ich jedoch verhindern möchte - aus Versehen - mein privates Netz frei zugänglich zu machen, benötige ich ein bisschen Hilfe.

Erst einmal mein der Aufbau meines Netzwerks zur Übersicht. Hierbei sei gesagt, ich wohne in einem Altbau der in ein paar Jahres renoviert wird, bis dahin bleibt dieser kaskadierte Aufbau bestehen.

Das Internet wird von einem OPN Sense Router zur Verfügung gestellt. Dieser teilt das Netz in zwei Bereiche auf, welche nicht untereinander geroutet sind.

- 10.0.0.0/16 privates Netzwerk, hier sind alle privaten Geräte aufgeschaltet.

- 10.1.0.0/24 Freifunk Netzwerk, hier ist nur der Freifunk Router aufgeschaltet.

Im privatem Netz sorgen drei Accesspoints von Unifi für eine gute (private) WLAN Versorgung im Haus auf dem Grundstück und teilweise auch bei den Nachbarn. Diese sollten zusätzlich das WLAN "Freifunk" ausstrahlen und per VLAN zu meinem Freifunkrouter leiten. Der Freifunk router soll sich um die Tunnelung ins Internet kümmern. Daher würde ich einen Switch per LAN Kabel mit der Route-Client Seite verbinden (Rote Linie) um die Daten aus dem Privatem Teil in den Freifunk Teil zu übertragen.

Im Unifi Controller habe ich zwei Netzwerke und zwei WLAN eingerichtet.

- Netzwerk 1: Privat ohne VLAN ID, also VLAN ID 1

- Netzwerk 2: Freifunk VLAN ID 99

- WLAN 1: Privat geknüpft an Netzwerk Privat

- WLAN 2: Freifunk geknüpft an Netzwerk Freifunk

Für den 5 Port Switch (Unifi) sind folgenden Ports die entsprechenden Netzwerke zugeordnet

- Port 1 All --> Verbindung zum TP-Link

- Port 2 All --> Verbindung zum TP-Link

- Port 3 LAN --> Verbindung zum Server

- Port 4 Freifunk--> Verbindung zum Freifunk Router

- Port 5 LAN --> Verbindung zum Router

So meine Vermutung können die VLAN der WLAN an die passenden Stellen gelangen. Oder verstehe ich das System hier falsch?

Bei den beiden TP-Link Routern bin ich mir bezüglich der VLAN Einstellungen jedoch komplett im unklaren. Hier meine ersten Gehversuche, allerdings bin ich mir trotz einiger Anleitungen nicht sicher es richtig gemacht zu haben.

- Port 1 ist Uplink

- Port 7 und 8 sind für die Accesspoints

- 802.1Q VLAN ist aktiviert

- Port 1-8 sind VLAN 1 zugeordnet (Privat) bzw. untagged

- Port 1, 7 und 8 sind tagged VLAN 99 (Freifunk)

Diese Fragen bleiben bestehen.

Schaffe ich es mit diesen Einstellungen das WLAN Freifunk von den Accesspoints durch mein interes Netzwerk hin zum Freifunk Router zu tunneln?

Muss ich meinem Freifunk Router noch sagen, dass dieser in das VLAN 99 (Freifunk) lauscht?

(Aktuell sind das rote Kabel nicht eingesteckt und das WLAN nicht aktiviert)

Viele Grüße

nkler

Zuletzt bearbeitet: