MetalForLive

Admiral

- Registriert

- Sep. 2011

- Beiträge

- 8.113

Hallo zusammen,

ich habe hier ein kleines Problem wo ich nicht so recht weiter komme.

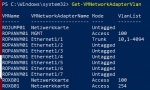

Ich habe hier einen Hyper-V Host, dieser ist mit zwei NICs (Teaming) per LACP an einen Switch angeschlossen.

Native VLAN ist 10, dort hat der Host auch eine IP, die restlichen VLANs werden tagged übertragen.

Wenn ich jetzt einer VM einen neuen Netzwerkadapter zuweise und diesem einen VLAN Tag verpasse, funktioniert das auch alles soweit ohne Probleme.

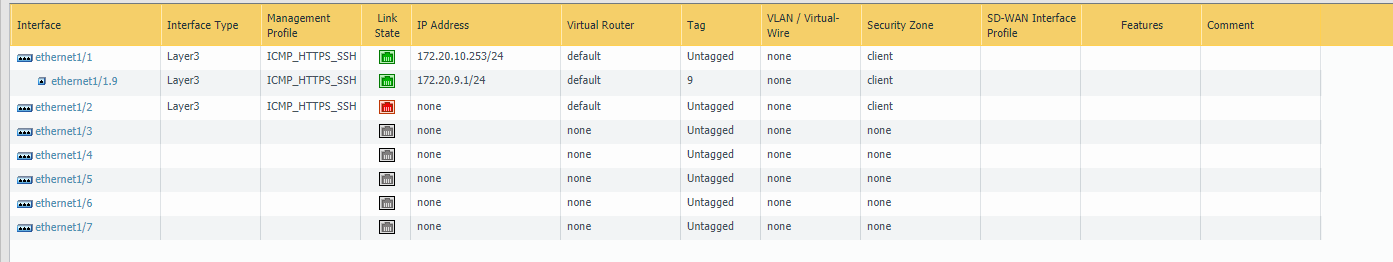

Allerdings habe ich hier eine Palo Alto Netwoks Firewall als VM, dort habe ich einen Netzwerkadapter fürs MGMT Interface im VLAN 100 und dann einen weiteren Adapter wo eigentlich der Daten Traffic drüber laufen soll (Bild unten Ethernet1/1).

Dort ist ebenfalls der gleiche virtuelle Switch konfiguriert allerdings ohne VLAN tag, also bekommt er erst mal das Native VLAN (10) untagged, dort kann ich der Firewall eine IP geben und kann diese auch pingen.

Wenn ich jetzt aber ein L3 Subinterface innerhalb der VM anlege und dort einen VLAN Tag vorgebe (VLAN 9 ) dann kann ich dieses Vlan nur über routing pingen(Bild unten Ethernet1/1.9).

Also ich habe einen Client im VLAN 10 dieser schickt den Ping an meine eigentliche Firewall (Ubiquti USG) da dort das L3 Interface (Gateway) anliegt, dort gibt es eine Route für das VLAN 9 wo der next hop eben die IP der Palo Alto VM im VLAN 10 ist.

Wenn ich jetzt aber einen Client direkt ins VLAN 9 stecke also nur per Layer 2 Verbindung, kann ich die IP nicht pingen.

Wenn ich der Firewall nun aber im Hyper-V einen neuen Netzwerkadapter hinzufüge, diesen per VLAN Tag 9 konfiguriere und in der Firewall das Interface auf untagged stelle, funktioniert alles wie es soll (Bild unten ist das Ethernet1/2 dann).

Finde ich aber sehr unschön, da die VM nur 7 "Physikalische virtuelle Interface" besitzt und Hyper-V auch nur maximal 8 Netzwerkadapter pro VM zulässt.

Mir kommt es so vor, dass der Hyper-V Adapter irgendwie die VLAN tags verwirft, wenn ich es über subinterface versuche.

Vermutlich würde das Problem nicht bestehen, wenn ich eine Physikalische Netzwerkkarte nur für diese VM nutzen würde, leider habe ich keine mehr frei und jetzt auch keinen USB zu Ethernetadapter zur Hand um es zu testen...

Das Verhalten ist mir bei einer Sophos XG VM auch schon aufgefallen.

Gibt es hier vielleicht irgend eine spezielle Einstellung im Hyper-V damit er die VLAN tags richtig forwardet oder sowas ?

ich habe hier ein kleines Problem wo ich nicht so recht weiter komme.

Ich habe hier einen Hyper-V Host, dieser ist mit zwei NICs (Teaming) per LACP an einen Switch angeschlossen.

Native VLAN ist 10, dort hat der Host auch eine IP, die restlichen VLANs werden tagged übertragen.

Wenn ich jetzt einer VM einen neuen Netzwerkadapter zuweise und diesem einen VLAN Tag verpasse, funktioniert das auch alles soweit ohne Probleme.

Allerdings habe ich hier eine Palo Alto Netwoks Firewall als VM, dort habe ich einen Netzwerkadapter fürs MGMT Interface im VLAN 100 und dann einen weiteren Adapter wo eigentlich der Daten Traffic drüber laufen soll (Bild unten Ethernet1/1).

Dort ist ebenfalls der gleiche virtuelle Switch konfiguriert allerdings ohne VLAN tag, also bekommt er erst mal das Native VLAN (10) untagged, dort kann ich der Firewall eine IP geben und kann diese auch pingen.

Wenn ich jetzt aber ein L3 Subinterface innerhalb der VM anlege und dort einen VLAN Tag vorgebe (VLAN 9 ) dann kann ich dieses Vlan nur über routing pingen(Bild unten Ethernet1/1.9).

Also ich habe einen Client im VLAN 10 dieser schickt den Ping an meine eigentliche Firewall (Ubiquti USG) da dort das L3 Interface (Gateway) anliegt, dort gibt es eine Route für das VLAN 9 wo der next hop eben die IP der Palo Alto VM im VLAN 10 ist.

Wenn ich jetzt aber einen Client direkt ins VLAN 9 stecke also nur per Layer 2 Verbindung, kann ich die IP nicht pingen.

Wenn ich der Firewall nun aber im Hyper-V einen neuen Netzwerkadapter hinzufüge, diesen per VLAN Tag 9 konfiguriere und in der Firewall das Interface auf untagged stelle, funktioniert alles wie es soll (Bild unten ist das Ethernet1/2 dann).

Finde ich aber sehr unschön, da die VM nur 7 "Physikalische virtuelle Interface" besitzt und Hyper-V auch nur maximal 8 Netzwerkadapter pro VM zulässt.

Mir kommt es so vor, dass der Hyper-V Adapter irgendwie die VLAN tags verwirft, wenn ich es über subinterface versuche.

Vermutlich würde das Problem nicht bestehen, wenn ich eine Physikalische Netzwerkkarte nur für diese VM nutzen würde, leider habe ich keine mehr frei und jetzt auch keinen USB zu Ethernetadapter zur Hand um es zu testen...

Das Verhalten ist mir bei einer Sophos XG VM auch schon aufgefallen.

Gibt es hier vielleicht irgend eine spezielle Einstellung im Hyper-V damit er die VLAN tags richtig forwardet oder sowas ?