Habe auf einer Synology OpenVPN Server in meinem Netzwerk eingerichtet, mit Haken bei Server-LAN Zugriff erlauben.

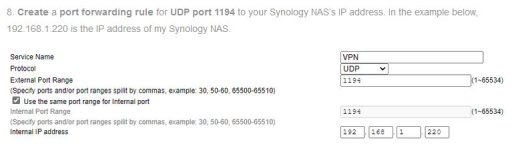

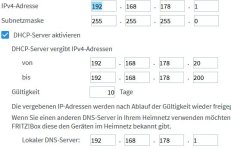

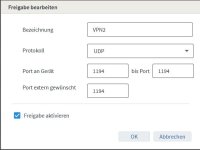

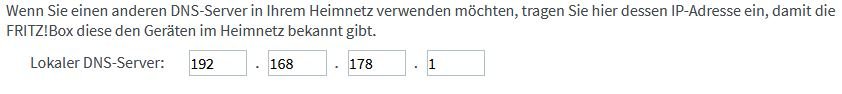

Im Zertifikat meinen DDNS Namen eingetragen und die Raute beim redirect-gateway entfernt. Benutzer hat VPN Rechte bekommen, in der Syno Firewall und im Router ist 1194 geöffnet.

Verbinde ich mich mit einem Handy über mobile Daten habe ich Zugriff auf Dienste die mit der Synology zusammenhängen. Also DSM oder Docker Container, vorausgesetzt ich öffne die Firewall unter VPN entsprechend. Auf meine Fritzbox oder einen Raspberry (Pihole) der im Netzwerk hängt hab ich keinen Zugriff. Den Punkt verstehe ich schon nicht ganz.

Letztlich geht es mir aber darum eine zweite Synology in einem anderen Netzwerk als Client zu verbinden. Ich richte unter Netzwerk eine VPN-Verbindung mit der angepassten OpenVPN.conf Datei und den Login Daten des Benutzers ein und erhalte die Nachricht Verbindung fehlgeschlagen. Kein weiterer Hinweis. Deaktivieren der Firewalls beider Synologys bringt keine Änderung.

Habe ich einen Denkfehler gemacht oder einen Schritt vergessen? Gibt es irgendeine Möglichkeit zur Fehlersuche? Steh auf dem Schlauch...

Danke schon mal

Im Zertifikat meinen DDNS Namen eingetragen und die Raute beim redirect-gateway entfernt. Benutzer hat VPN Rechte bekommen, in der Syno Firewall und im Router ist 1194 geöffnet.

Verbinde ich mich mit einem Handy über mobile Daten habe ich Zugriff auf Dienste die mit der Synology zusammenhängen. Also DSM oder Docker Container, vorausgesetzt ich öffne die Firewall unter VPN entsprechend. Auf meine Fritzbox oder einen Raspberry (Pihole) der im Netzwerk hängt hab ich keinen Zugriff. Den Punkt verstehe ich schon nicht ganz.

Letztlich geht es mir aber darum eine zweite Synology in einem anderen Netzwerk als Client zu verbinden. Ich richte unter Netzwerk eine VPN-Verbindung mit der angepassten OpenVPN.conf Datei und den Login Daten des Benutzers ein und erhalte die Nachricht Verbindung fehlgeschlagen. Kein weiterer Hinweis. Deaktivieren der Firewalls beider Synologys bringt keine Änderung.

Habe ich einen Denkfehler gemacht oder einen Schritt vergessen? Gibt es irgendeine Möglichkeit zur Fehlersuche? Steh auf dem Schlauch...

Danke schon mal